情報セキュリティの分野の専門家、特にペンタスターは、調査中のシステムの脆弱性を見つけて悪用する際にパズルを効果的に解決するという課題に直面しています。 顧客のインフラストラクチャのセキュリティのテストに関する重要な要素は、ワイヤレスネットワークの検証です。 そのようなチェックの有効性を大幅に高めることは、すでに私が今日お話しするものの5回目の繰り返しについて、専門ツールに役立ちます。

デバイスの説明

WiFiパイナップルは、2つの無線インターフェイスと1つの中国からの有線を備えたWi-Fiルーターを注文し、OpenWRTに基づいてファームウェアを作成し、トラフィックをハッキング/傍受および分析するためのユーティリティを詰め込んだ、進取的なアメリカ人の製品です。

デバイスには、3つのネットワークインターフェイス(モニターモードで動作する2つのワイヤレスと1つのワイヤード)、フラッシュドライブ用のUSBポート\ 3-4Gモデム\ GPSトラッカー、およびmicroSDカード用のスロットがあります。

また、デバイスケースにはトグルスイッチのセットがあり、その組み合わせにより、選択したコマンドの組み合わせに事前に割り当てられたパッケージでデバイスを起動できます。これにより、タスクが一般的かつ定期的な場合、プリセットの時間が短縮されます。

特徴

デバイスの機能の範囲は印象的で、ワイヤレスネットワークの監査とトラフィックの傍受に必要なほとんどすべてを備えています。

他の重要な機能の中でも主な機能は、無線クライアントルーターとの接続を強制するためのツールです: KarmaおよびPineAPユーティリティの束。 次のように機能します。

現在WiFiネットワークに接続されていないすべてのワイヤレスデバイスは、積極的にこれを試行し、以前に接続されていた使い慣れたアクセスポイントを検索して要求を送信します(スマートフォンのネットワークのリストを開く-おそらくかなり長いです)。 Karmaはこれらの要求に応答し、クライアントが探しているアクセスポイントのように見えます。 これは、WEP / WPA / WPA2暗号化によって保護されていないオープンネットワークからの要求にのみ適用されますが、原則として、リストのほぼ全員に、カフェや他の公共の場所で接続したことがある少なくとも1つのパブリックホットスポットがあります。 現時点では、新しいデバイスとOSバージョンがこの脆弱性からユーザーを保護しようとしているため、Karmaのパフォーマンスが低下しています。PineAPはKarmaの反対の原則に従って行動します。要求を待たず、SSIDのリストに従って接続要求でクライアントを攻撃します、手動で維持するか、Autoharvestユーティリティを使用して収集できます。 これら2つの方法の組み合わせにより、ワイヤレスクライアントがアクセスポイントにフックされる可能性が非常に高くなります。

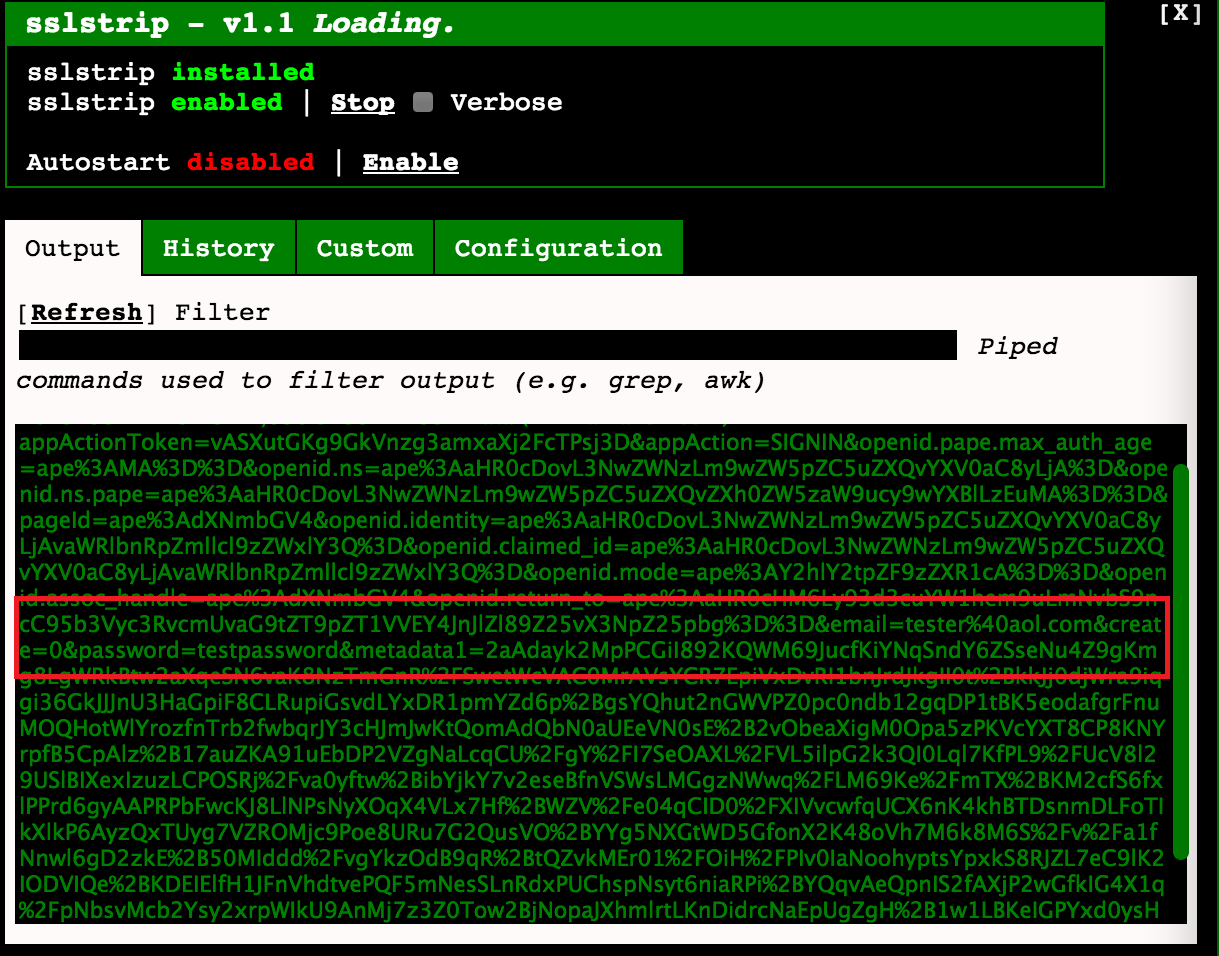

「パイナップル」の2番目の王様はSSLStripです 。これは、関連性が徐々に失われているにもかかわらず、依然としてデータを傍受するための最も重要なツールです。 このMITMモジュールは、クライアントによるHTTPSプロトコルを介した接続の試みを検出し、HTTP接続を強制し、宛先へのHTTPS接続を確立します。 不注意なクライアントは、何かに気づいて、彼の資格情報を入力し、すぐにログに落ちます。

WiFiパイナップルはモジュール方式で構築されています-基本的な要素のみが最初にインストールされ、残りのコンポーネントは、必要に応じて開発者のWebサイトからコントロールインターフェイスから直接ダウンロードできます。 その中には、ethercap、tcpdump、nmap、他の認証解除アクセスポイントを妨害するツール(他のアクセスポイントのクライアントに強制的に切断コマンドを送信する)、dnsspoof、urlsnarf、reaver \ bully WPSサービスハッキングツール、その他の便利なツールなどの素晴らしいツールがあります。 すべてをすぐに起動することはできません。ハードウェアはかなり弱く、同時に多くのサービスが耐えられず、再起動する必要があります。

デバイスはWebインターフェイスを介して制御されますが、SSHを介してリモートで接続することもできます(ターゲットポイントにインストールされたシステムへのリモートアクセスの場合、リバースSSHトンネルは電源を入れると自動的に発生します)。 全体としてWebインターフェースは適切ですが、不完全に動作し、時には速すぎてアクティブな作業を行うと、必要なすべてのサービスを自動起動に設定できるため、デバイスの再起動につながります。 すべてのコンポーネントはインターフェースから直接更新でき、新しいファームウェアもその場でインストールされます。

納入範囲

ルーター自体に加えて、耐衝撃性の防水ケースと15,000 mAhのバッテリーを備えたエリートバージョンを手に入れました。合計で12時間の連続操作が可能な全天候型の屋外設置システムに加えて、クイックセットアップブックレット、充電器も付属していますデバイス、ホーンをケースから出すためのアンテナエクステンダー、およびパッチコード本体。

初期設定

小冊子の設定がいかに単純であっても、多数のハウツーがどのように見えても、ファイル処理なしにはできません。

a)モバイルインターネット

モバイルコンプレックスを作成する場合、オフラインのインターネット接続なしでは実行できません。つまり、USBモデムが必ず必要になりますが、デバイスはすぐに使用できず、Huawei E3372(Megaphone M150-2)では動作しません。 。 モデムのロックを解除し、HILINKファームウェアと高度なWebインターフェイスにフラッシュする必要がありました(システムからEth1インターフェイスとして認識され、ホストで追加の構成を必要としないスタンドアロンUSBルーターになります)。 詳細な手順については、w3bsit3-dns.comのこのモデム専用のトピックを参照してください。 面白いことは、ロックを解除してフラッシュした後、インターネットへのアクセス速度が信じられないほど3倍になり、1秒あたり50メガビットに近づいたことです。 したがって、モデムを使用したすべての魔術の後、パラメータ/ etc / config / networkおよび/ etc / config / dhcpを変更してトラフィックを開始する別のEth1ネットワークインターフェイスの「パイナップル」の深部に入ります。 モデム自体のWebインターフェイスでDHCPサーバーをオフにすることを忘れないことが重要です(私の場合、192.168.8.1にありました)。そうしないと、すべてのクライアントがすべてのトラップをバイパスしてインターネットに直接アクセスします。

b)AutoSSHリモートアクセス

また、デバイスの復帰を待たずにログを監視および読み取るために、デバイスへのリモートアクセスが必要です。 これを行うには、GatewayForwardingを有効にしてOpenSSHサーバーを上げる必要があります。その後、すべてが運にかかっています。 たとえば、私の場合、SSHサーバーは標準ポートで動作しなかったため、「パイナップル」インターフェイスを使用して接続できませんでした。すべて手動で行う必要がありました。

順序は次のとおりです。

- 1.パイナップルWebインターフェースから公開キーを生成します

- 2. ssh経由で「パイナップル」に移動し、そこからパスワードを使用してssh経由でsshサーバーに移動します。このアクションにより、サーバーがknown_hostsに追加されます

- 3.「pineapple」からscp経由でauthorized_keysをサーバーに送信します。

- 4. Webインターフェースを介して、「パイナップル」でautosshを実行します

- 5.サーバーからlocalhost -p <パイナップルで指定されたリバースポート>に接続しようとします

すべてが正しく行われると、デバイスへのコンソールアクセスが常に得られます。

c)ログ

モジュールは、デバイスの内部メモリとSDカードの両方にインストールできますが、一部のモジュールは、カードにインストールすると正しく動作しない場合があります。 デバイスの内部メモリは非常に小さく、傍受されたデータを含むログはフォルダー内のモジュールに保存されます。 したがって、SDカード(/ sd /)のルートにいくつかのフォルダー(たとえば、banal、logs)を作成し、それを/ pineapple / components / infusions / sslstrip / include / logsのモジュールログフォルダーにリンクする必要があります

結論

WiFiパイナップルマークVは、クライアントのインフラストラクチャが完璧でなく、スタッフが非常に責任があり、技術的に精通していると思われる状況でエントリーポイントを見つけるのに役立つ、5世帯世帯で役立つツールであることが判明しました。 デバイスには欠点がないわけではありません-弱い400MHzプロセッサはデバイスに割り当てられたタスクにほとんど対処せず、一度に複数のモジュールを使用しようとすると再起動しますが、一方で、その制限を理解すると、不要な中断なしに仕事。

KarmaおよびPineAPワイヤレスクライアントをキャプチャする技術は完全ではありません。デバイスが範囲内にあるとすぐに「パイナップル」に接続すると約束する人はいませんが、すべての一般的なOSタイプのデバイスでこのような結果が生じる可能性は非常に高くなります。 SSLStripは次第に消滅しつつあり、ほとんどのアプリケーションはOAuth 2.0メソッドを使用して許可され、純粋な形式のパスワードのようなインターセプトされたトークンにはあまり意味がないため、モバイルデバイスのトラフィックのキャプチャにはほとんど役立ちません。 ただし、人気のソーシャルネットワークメッセンジャーは依然としてクリアテキストでデータを送信し、ブラウザーを介したサービスへのアクセスは引き続きログイン/パスワードの組み合わせを使用して行われます。

また、WPSのハッキング、DNSのなりすまし、偽ページでのクライアントの表示、Cookieの取得など、「パイナップル」の他の機能も忘れないでください。 間違いなく興味深いデバイスであり、お金に見合う価値がありますが、そのようなデバイスでフーリガンを恐れている人には、既知のワイヤレスネットワークのリストをオープンネットワークから削除し、疑わしいアクセスポイントに座らないことをお勧めします。