過去2年間のエドワードスノーデンの名前は、情報セキュリティのトピックに関するニュースで定期的に点滅します。 この元米国intelligence報部隊の啓示のおかげで、国家安全保障局(NSA)が市民の完全なモバイル監視の能力を持っていることを誰もがすでに聞いています。 しかし、この監視がいかに正確に配置されているかは、ほとんど知られていない。 このレビューでは、それだけではなく、NSAが使用するテクノロジーに関する詳細を収集しました。

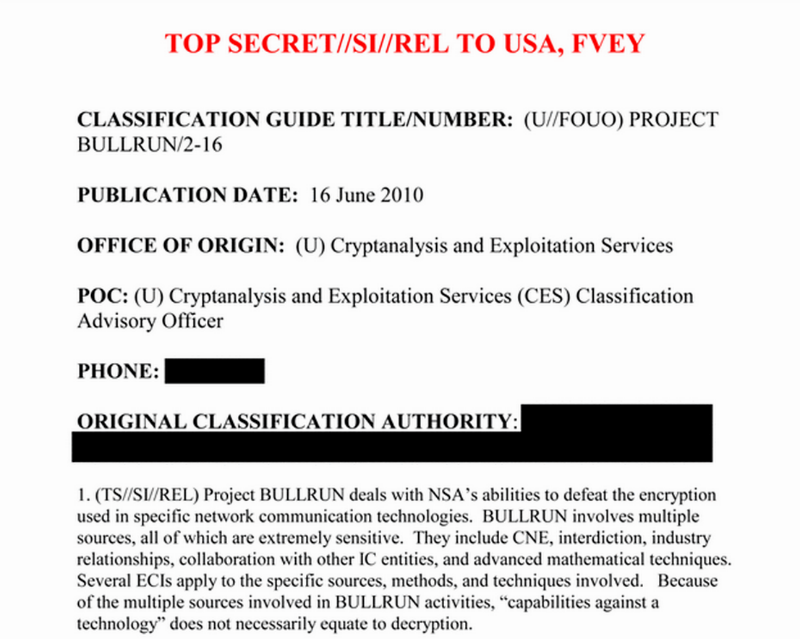

Snowdenからの最初の不快なニュースの1つは、 暗号保護技術への信頼を損なうことでした。 Bullrunと呼ばれるNSAの秘密プロジェクトの一環として、多くの暗号化システムをバイパスすることができました。ただし、ハッキングではなく、NSAの要求に応じてメーカーが特別に残したブックマークを操作することでした。 また、場合によっては、ベンダーは単に暗号化キーを代理店に引き渡す必要があります。 したがって、信頼性が高いと見なされ、大企業や政府機関に適用される多くの安全基準は信用を失いました 。

先日、この物語の展開がメディアに登場しました-NSAが通信従業員を監視し、電子通信と内部文書を読んでいたAuroraGoldオペレーションの詳細。 すでに2012年5月に、NSAは世界中のモバイルネットワークの70%に関する技術データを収集しました。 GSM協会は、新しい通信規格に関する推奨事項が開発されている電気通信の国際組織でもあり、盗聴されました。 AuroraGold操作の目的は、Bullrunプロジェクトの目的と同じです。ブックマークを実装するか、A5 / 3暗号化アルゴリズムやその他の新しい保護技術のバイパスに役立つ脆弱性について学習します。 Snowdenアーカイブのドキュメントから判断すると、NSAのG4を解読する最初の試みは2010年に成功しました。つまり、この「安全な」標準が普及する前でした。

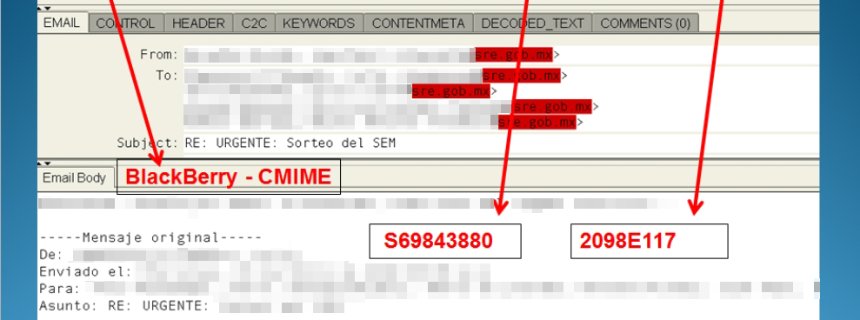

NSA攻撃の別のベクトルは、 モバイルOSとアプリケーションです 。 判明したように、この特別なサービスはスマートフォン上の多くのデータにアクセスできます:連絡先のリストと加入者の通話、SMSおよびGPSデータ。 これを行うために、ハッカーのチームがNSAに集まり、それぞれが人気のあるOSの1つをハッキングすることに関与しました。 ドイツの雑誌Spiegelの出版物は、Blackberryが最初にハッキングされたものの1つであることを強調していますが、従来はiOSやAndroidよりも安全であると考えられていました。

そしてもちろん、 モバイルアプリケーション市場の発展のおかげで、盗聴能力は大幅に拡大しました。 それらの多くは、定期的に大量のユーザーデータを第三者に転送します。 したがって、盗聴のためにOSをクラックする必要はありません。ユーザーに「有用な」モバイルアプリケーションをインストールするように説得するだけで十分です。

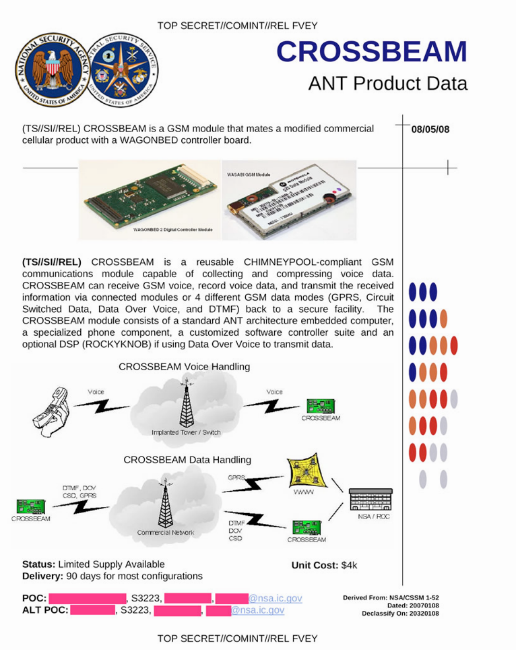

しかし、 モバイルネットワーク自体に監視の機会がさらに多くありました。 Snowdenのドキュメントでは、NSAスパイディレクトリの説明が見つかりました。Antプロジェクトには 、あらゆる場面でモバイルネットワークを操作するためのソリューションがあります。 脆弱なソフトウェアを介してデータを傍受する必要はありません。通信デバイスの製造段階でブックマークを設定できます。 たとえば、電話用の侵害された無線モジュール:

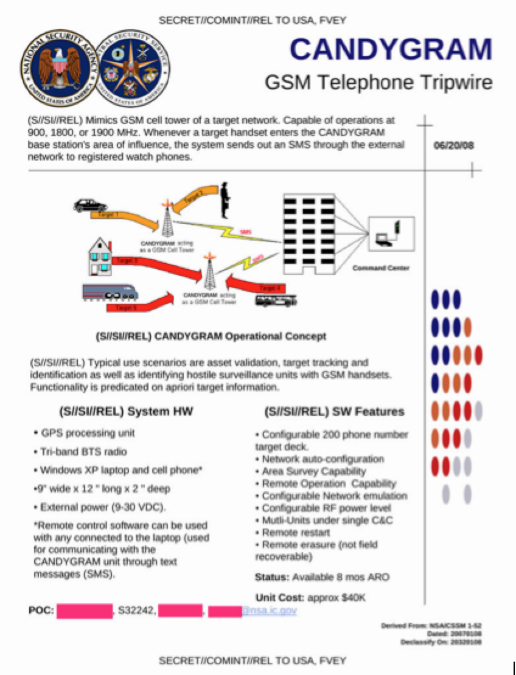

別のオプションは、偽のベースステーションです。これを使用すると、加入者のトラフィックを傍受し、電話でデータを操作できます。

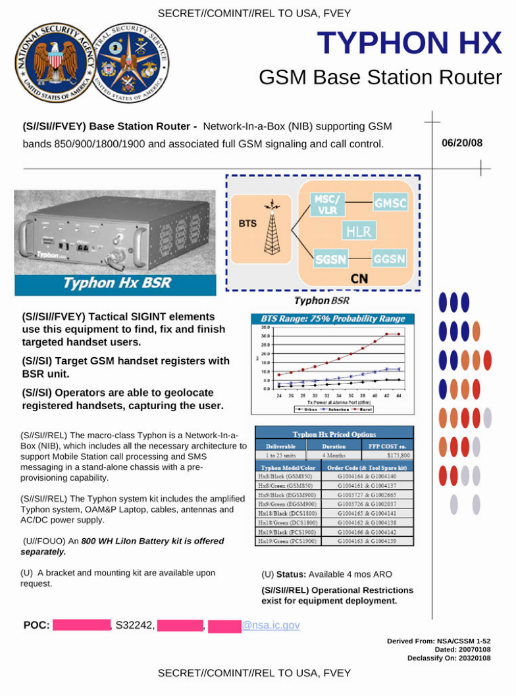

または、1つのボックス内のセルラーネットワーク全体:

Motorola L9携帯電話に基づくスペクトルアナライザーもあります。これにより、さらに分析するために無線スペクトルを記録できます。

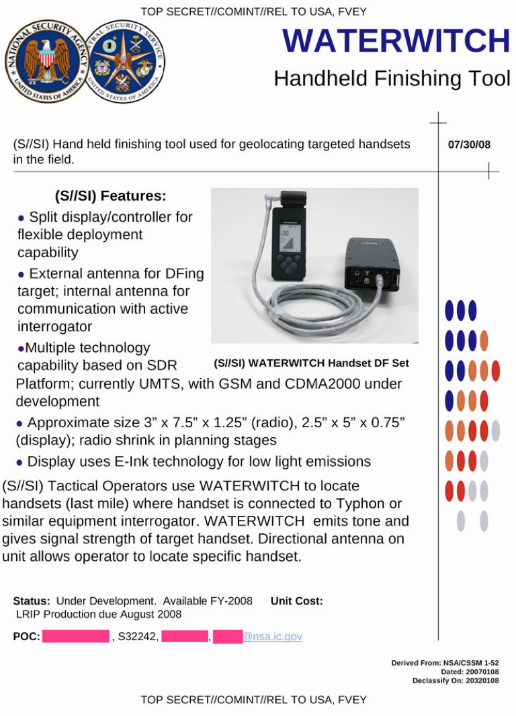

セルラーネットワークを使用した場所はかなり荒いです。 犠牲者を正確に検索するために、別のポータブルツールが用意されています。

もちろん、このようなデバイスのカタログが存在するだけでは、誰かがすでに完全な監視のためにそれらを使用しているという意味ではありません。 しかし、カタログの発行後、実用化の証拠が現れ始めました。

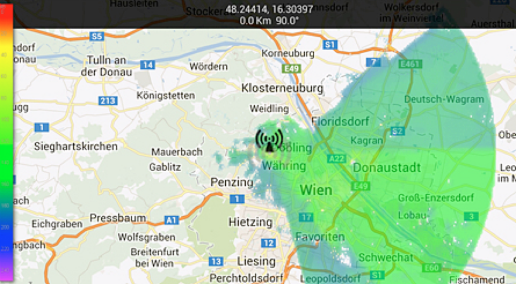

2014年9月、UNO市の複合施設(ウィーン国際センター)の反対側に疑わしいIZDタワーの屋上が発見されました 。 ブースは、10台のカメラの監視下で、頑丈な金属フェンスで囲われています。 おそらく、これはモバイルネットワークの偽の基地局です。

ウィーンは(ニューヨークとジュネーブに次ぐ)3番目の国連居住都市であり、OPECとOSCEの本部がそこにあります。 ほとんどの国の高官が集まる場所に対するNSAの関心は非常に理解しやすいものです。 また、このステーションの推定カバレッジエリアは次のとおりです。

このような基地局は、IMSI(いわゆるIMSIキャッチャー)をインターセプトし、SS7ネットワークを介して被害者の位置を追跡できます。 被害者のIMSIを追跡したら、ユーザーがSIMカードを変更するまで、被害者の世界中の動きを追跡できます。 ここで、私たちはすでにそのような攻撃についてより詳細に話しました 。

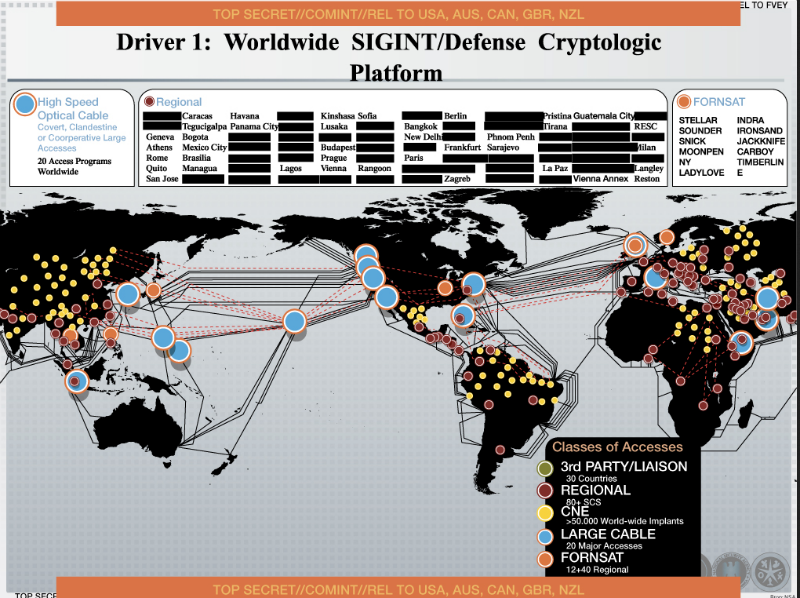

Snowdenの文書は、ウィーン駅(Vienna-Annex)はSIGINTグローバル追跡ネットワークの一部にすぎないことを示唆しています。 さらに、これらのドキュメントに記載されている国と都市のリストを既に検索できます。 ローマの屋上にある同様の構造物の写真を次に示します。

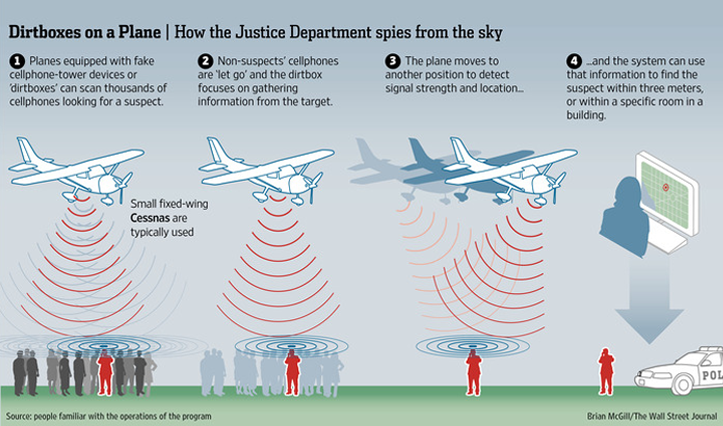

ところで、米国のintelligence報機関は固定追跡システムに限定されません。 彼らは長い間、目的地まで運転できる特別な車両でStingRayインターセプターを使用しています。 11月、ウォールストリートジャーナルは 、米国司法省がユーザーデータを傍受するために偽の基地局を備えたセスナ航空機を使用していると報告しました。

誰が責任を負い、何をすべきか?

まず第一に、新聞の大騒ぎにもかかわらず、説明された技術は現在、特別なサービスだけでなく利用可能であることに注意すべきです。 実際、モバイルネットワークの盗聴とそれに対する保護は、新しいハイテク市場になっています。 そして、どの市場でもそうであるように、新しく安価なソリューションが常に登場しています。

2014年8月、Popular Science誌は 、ESD Americaのセキュリティ専門家グループがどのように独自の開発を推進しているかについて話しました。「高度に保護された」AndroidベースのCryptoPhone 500スマートフォンです。 市場には同様の製品がすでにいくつかあるため、開発者は非禁止広告を使用しました。 彼らは高度なスマートフォンを使用して、データ暗号化を強制的に無効にする17の偽の基地局を見つけました。

そのような盗聴ステーションの1つは、ラスベガスの大規模なカジノの近くにあり、さらにいくつかの-米軍基地の近くにありました。 NSAを除き、誰がそのような手法を使用できますか? はい、誰でも。 確かに、商業施設は高価で 10万ドル以上ですが、 フリーソフトウェアを使用して独自のベースステーションを作成すれば、ソリューションのコストを大幅に削減できます。

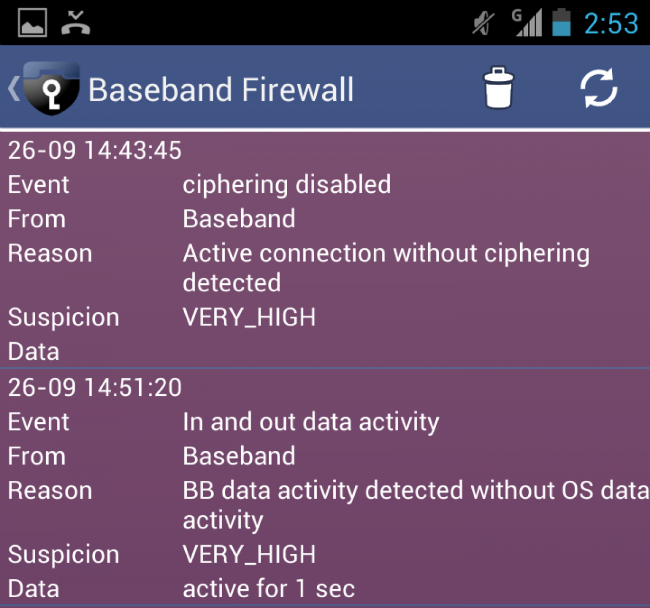

これから脱出する方法は? 上記のオプションの1つは、「安全な」スマートフォンです。 ただし、喜びは安くはありません:CryptoPhoneの価格は3,500ドルです。 このお金のために、クライアントは多くの攻撃ベクトルの「閉鎖」を受け取ります。これは上記のリストに記載されています。 特に、Android OSの既知の脆弱性の監視、モバイルアプリケーションの不審なアクティビティの監視、さらにはベースバンドプロセッサの監視もあります。この機能により、通常のスマートフォンでは気付かない偽の基地局インターセプターの接続を判断できます。

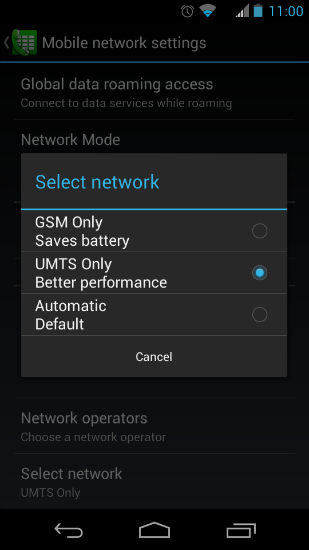

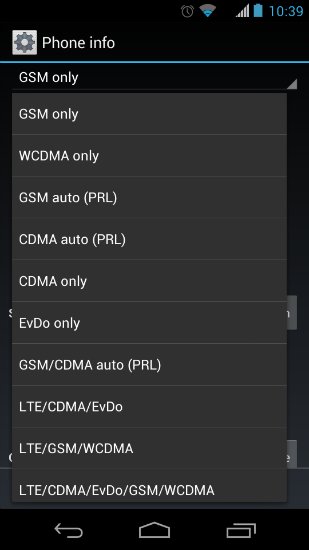

通常の電話で偽の基地局から身を守ることはより困難ですが、あなたはまだ何かをすることができます。 UMTS(G3)ネットワークでは、セルラーネットワーク内のモバイルステーションとモバイルステーション内のセルラーネットワークの相互認証が使用されます。 したがって、盗聴の兆候の1つは、G4およびG3モードから安全性の低いG2モードへの強制的な切り替えです。 ユーザーが事前に2Gモードを無効にすると、攻撃者がラジオ放送を傍受するタスクが複雑になります。 一部の携帯電話モデルでは、使用するネットワークの種類を切り替えることができます。

また、多くのAndroidスマートフォンには、コマンド*#*#4636#*#*で呼び出されるサービスメニューがあり、ネットワークのタイプを選択できます。 確かに、このようなソリューションには、バッテリー消費の増加と、3Gネットワークのカバレッジがない場合の通信の損失が伴います。

偽の基地局を使用すると、セルラーネットワーク経由で送信されるデータを傍受できますが、これには基地局のカバレッジエリアに加入者が物理的に存在する必要があります。 したがって、 SS7ネットワークに対する攻撃は、より高度な追跡方法と見なすことができ、世界中のどこからでも加入者のデータとその場所を傍受することができます。 ここにも商用ソリューションがあります。以前の投稿の1つで、米国の会社VerintのSkyLockシステムについて説明しました 。これにより、世界中の加入者を追跡できます。

この場合、どのようにして盗聴を防ぐことができますか? 攻撃は正当なSS7シグナリングネットワークメッセージに基づいているため、これらのメッセージの大まかなフィルタリングはサービス全体に悪影響を及ぼす可能性があります。 Positive Technologiesの専門家の経験によると、SS7への攻撃に対する適切な保護は、攻撃と詐欺の試みのみをブロックできるSS7トラフィックモニタリングと「スマート」フィルタリング制御を含む、オペレーター側の一連の対策です。 これがどのように実装されているかについては、記事「 SS7に基づいたモバイル通信ネットワークのセキュリティ 」をご覧ください。