スタンド

仮想インフラストラクチャで発生する可能性のあるインシデントを示すために、VMwareプラットフォームに仮想サーバーを展開しました。 認定されたvGate R2は、シミュレートされたVIを保護するために使用されます。 主な機能は次のとおりです。

- 認証の強化と、VI管理者とIS管理者間の権限の分離による、さまざまなVIオブジェクトへのアクセス制御。

- これらのマシンで保存および処理されるVMおよび機密データの保護。

- 規制当局の要件に従ったVI保護。

さらに、vGateには、情報セキュリティインシデントを特定して調査するために使用できる多くのツールがあります。 このようなメカニズムには、「監査」と「レポート」が含まれます。 これはより詳細です。

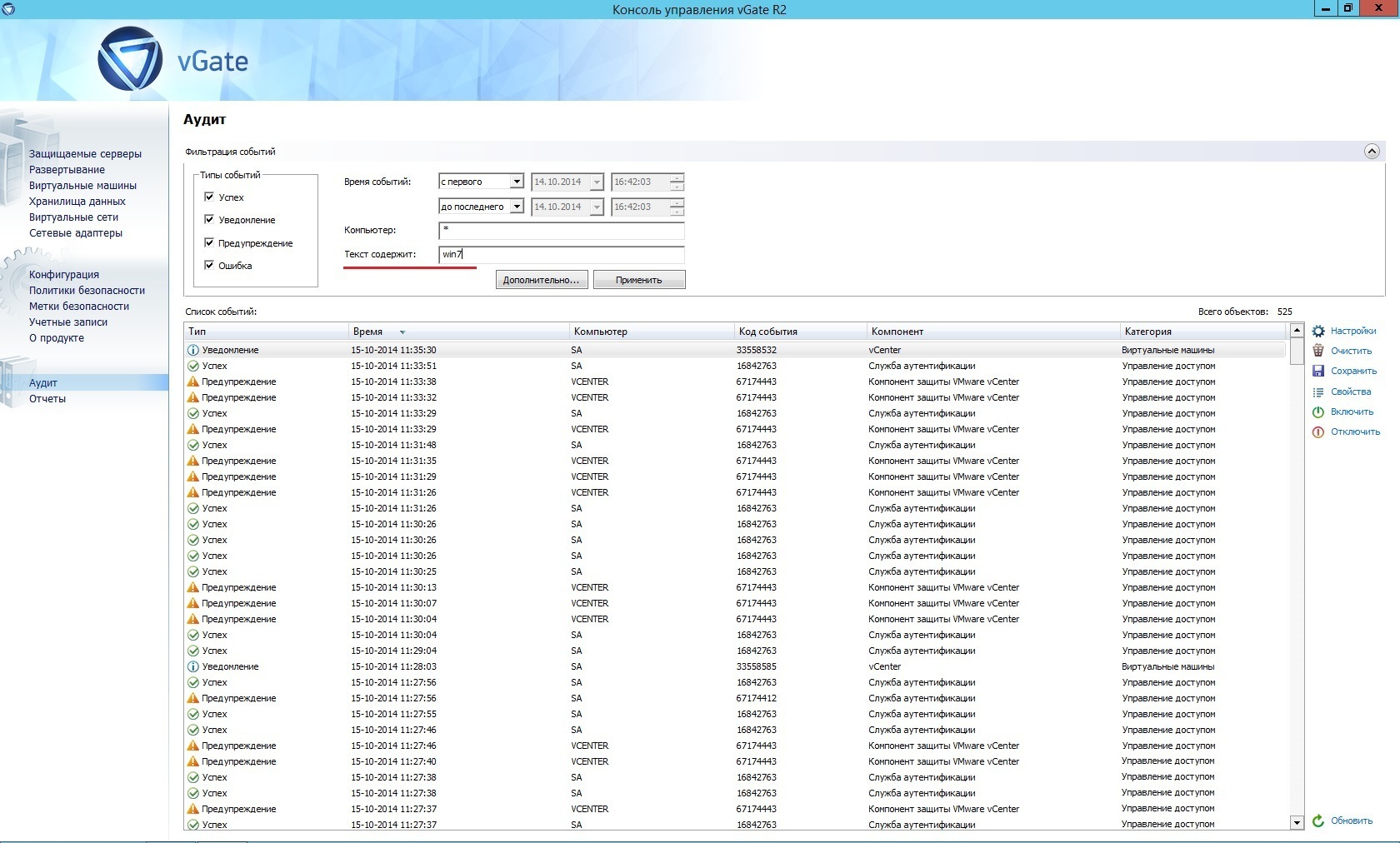

vGateの「監査」は、セキュリティイベント(インフラストラクチャへの不正アクセス、VMの作成または削除、VMの変更など)を登録し、保護されたすべてのリソース(ESXサーバー、VMware vCenter Server、vGate承認サーバー)から収集します。 監査を使用すると、セキュリティイベント(さまざまなカテゴリ)のフィルター処理、ログに記録されたイベントの一覧の構成、SNMP \ SMTPプロトコルを介したセキュリティイベントの送信、およびイベントのログをテキストドキュメントに保存できます。

「レポート」の助けを借りて、システムを監視し、最も頻繁なISイベント、時間外のVIへのアクセス、ポリシーによって制御される設定を変更する不正な試み、VMファイルとVI管理へのアクセスなどに関するさまざまなレポートを受信できます。

次に、攻撃者のアクションをシミュレートし、仮想インフラストラクチャで発生する可能性のあるインシデントと、vGateを使用して特定および調査する方法を示します。 当社の仮想スタンドは以下で構成されています:

- VMware vCenterと2つのESXiホスト(ホスト番号1およびホスト番号2)を備えたサーバーから。

- vGate承認サーバー(ルーティングがvGate承認サーバーによって実行される場合の展開オプション)。これには、情報セキュリティ管理者の職場も含まれます(略してAIBと呼びます)。

- 機密情報にアクセスできる仮想インフラストラクチャ1号(AVI 1)の管理者のワークステーション(ワークステーションに認証エージェントvGateおよびVMware vSphere Clientがインストールされています)。 機密情報(認証エージェントvGateおよびVMware vSphere Clientがワークステーションにインストールされている)にアクセスできない仮想インフラストラクチャ2(AVI 2)の管理者のワークステーション。

シミュレートされた状況

インシデント番号1.パスワードの選択

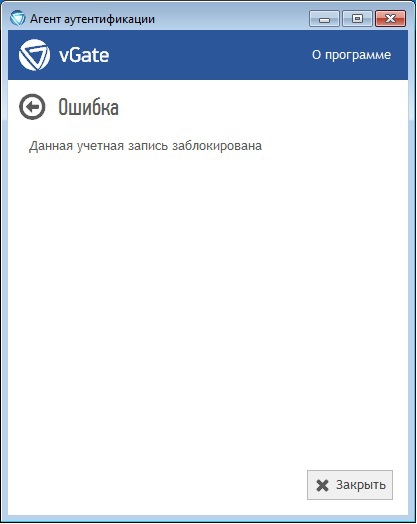

AVI 1は、認証サーバーにアクセスしようとすると、エージェントを介して次のメッセージを受け取ります。

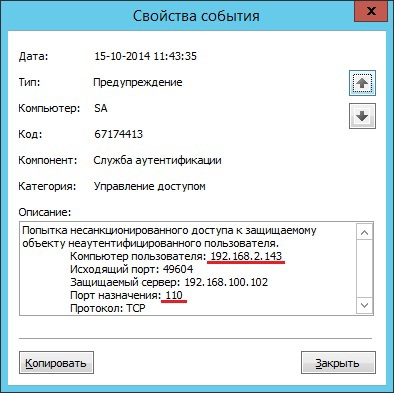

AVIがヘルプを求めてAIBに移行し、監査イベントでフィルタリングを使用して、IP 192.168.2.143のコンピューターでAVI 1のパスワードを3回入力しようとしたことがわかりました(vGateパスワードポリシーによってパスワードの誤った入力試行回数が構成されます)。その後、AVIアカウント1がブロックされました。 AIBはIP 192.168.2.143がAWI AVI 2に属していることを知っています。したがって、AIBはAVI 2がAVI 1ログインを認識し、そのアカウントのパスワードを見つけようとしたことを発見しました。

インシデント番号2. VMのクローニング

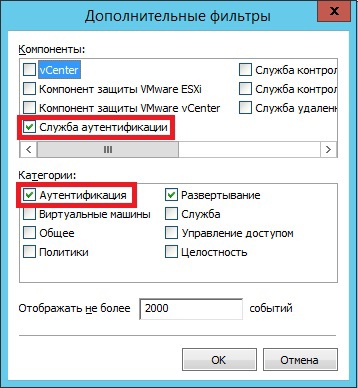

WIN7仮想マシンで処理された機密情報のリークがあり、AIBはイベントをカテゴリ別にフィルタリングします。

そして、リスト内のWIN7仮想マシンに関連するイベントを見つけます。

彼は、AVI 1がこのVMのクローンを作成したことを発見しました。AVI1のアクションの原因を特定するには、さらなる手続きが必要です。

インシデントNo. 3. VMの整合性の違反

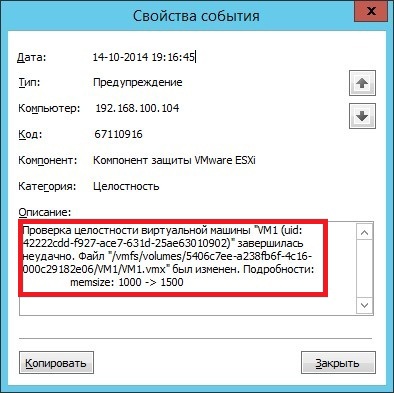

VM1仮想マシンは起動しませんが、個人データはこのマシンで処理され、組織で有効なセキュリティポリシーに従って、整合性監視が構成されます。 AIBは、「テキストを含む」パラメーターによって監査イベントをフィルターし、仮想マシンVM1の名前を入力します。

vmxファイルの整合性が侵害されたことがわかりました。つまり、仮想マシンのRAMの量が変更されました。

以前のイベントを見て、AIBはAVI 1がVMの構成を変更したことを発見しました。

インシデント番号4. VMの可用性の違反

仮想マシンにアクセスしようとすると、仮想マシンにアクセスできないため、ユーザーは拒否されます。 AIBは、「テキストを含む」パラメーターによって監査イベントをフィルターし、仮想マシンの名前を入力します。

AIBフィルターを適用した結果、この仮想マシンに関連するすべてのセキュリティイベントが利用可能になります。 AIBは、AVI 1が仮想マシンの設定を変更したか、削除したか、アクセス不能になった仮想マシンで他のアクションを実行したことを検出します。

事件番号5.開いている港の分析

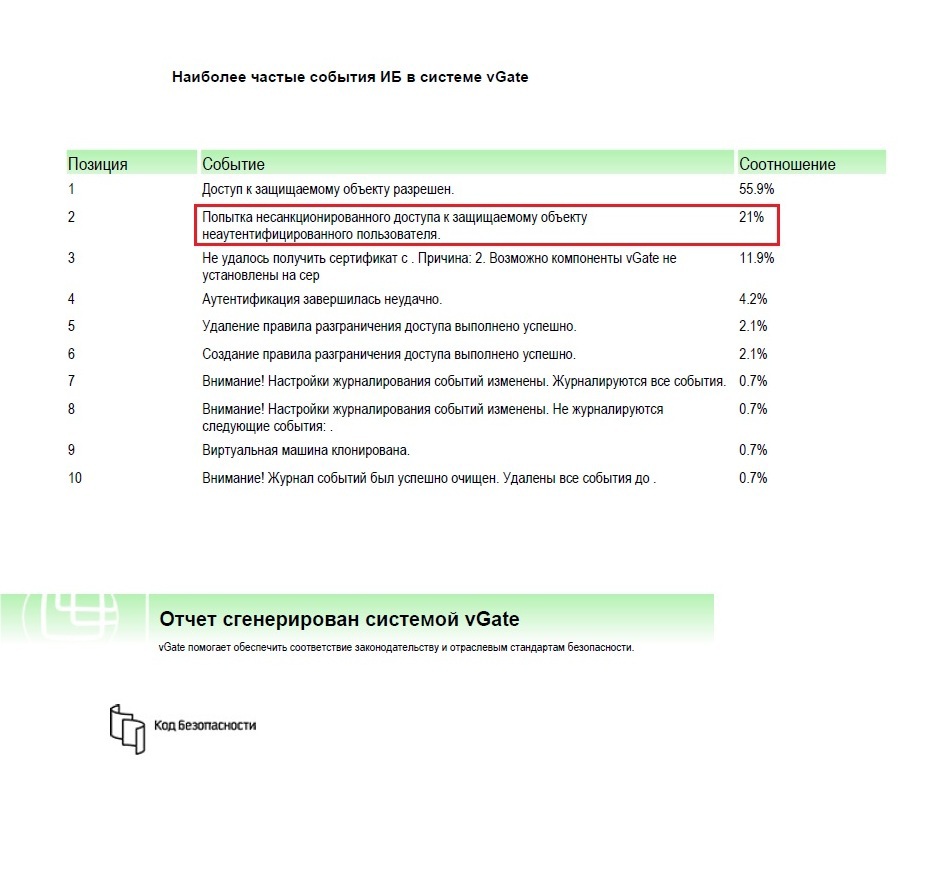

イベントの定期的な監視中にAIBがレポート「最も頻繁なISイベント」を生成しました

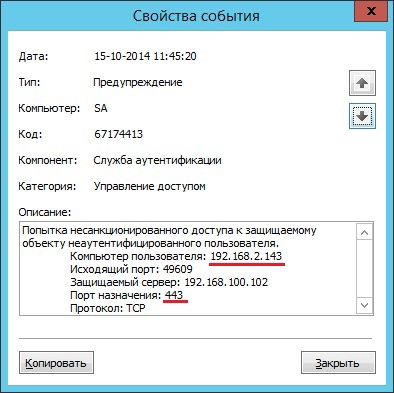

レポートには、多くの場合、イベント「保護されたオブジェクトへの不正アクセスの試行」が含まれます。 さらに分析するためのAIBは、イベントの種類「警告」およびカテゴリ「アクセス制御」によって監査イベントをフィルタリングします。

AIBフィルターを適用した結果、サブジェクトとアクセスオブジェクトが同じで、宛先ポートが異なる繰り返しイベントが表示されます。 ここから、AVI 2(IP 192.168.2.143)が開いているポートを分析するためのソフトウェアを実行したと結論付けることができます。

事件番号6.資源の枯渇

WIN7 VMのユーザーがアクセスできないか、このVMのパフォーマンスが遅い。 ユーザーはAVI 1に目を向けます。AVI1は、このホストに新しいVMが出現したことを確認します。 AVI 1は、何が起こったかについてAIBに対処します。

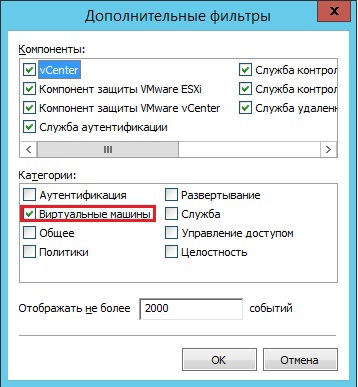

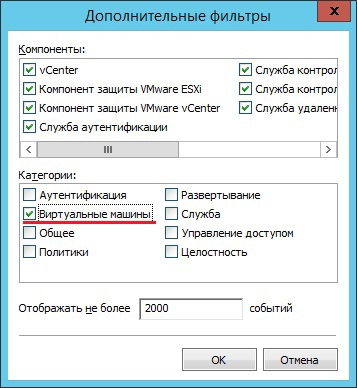

監査イベントのAIBは、イベントカテゴリによる追加のフィルタリングを使用します。 仮想マシンに関連付けられたイベントのリストで「仮想マシン」カテゴリを選択すると、複数の仮想マシンのAVI 2の複製および起動イベントが見つかります。 したがって、AIBは、AVI 2のクローン作成とそれに続く多数の仮想マシンの起動により、ホストコンピューティングリソースが枯渇したと結論付けています。

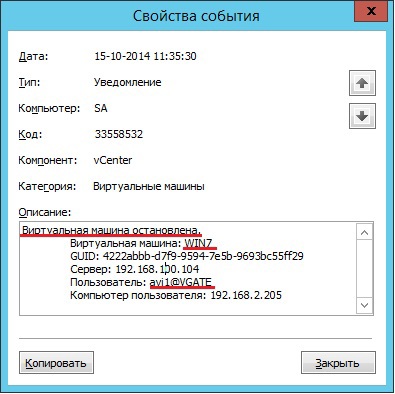

インシデント7。VMのシャットダウン

WIN7仮想マシンには、このホスト上のすべての仮想マシンを保護するエージェントレスアンチウイルス(または侵入検知/防止システム)がありますが、それでもウイルス感染が発生しました。 この仮想マシンに関連するイベントを選択すると、AIBはAVI 1がこのマシンをオフにしていることを発見しました。これが理由を見つける機会です。

おわりに

上記の例は非常に単純ですが、主な目的は、より複雑なインシデントを識別するために使用できるvGateインシデント検出機能を示すことでした。 考慮される各インシデントは、適切なvGateの設定とポリシーを使用することで、また疑わしいアクションや悪意のあるアクションに関するセキュリティ管理者へのプロンプトアラートを設定することで防止できます。 たとえば、vGateがSIEMシステムと統合されている場合、これにより、仮想インフラストラクチャだけでなく、インフラストラクチャ全体でインシデントを特定および調査するためのツールが合計でさらに増えます。