Habréには、いわゆる「モノのインターネット」の分野のさまざまなデバイスのセキュリティに関するいくつかの記事が既にあります。ホームルーター、「スマート」テレビ、NASデバイスなどです。

この記事では、ReadyNAS NASモデルの機能について説明します。 NASデバイスから見知らぬ人をどうやって追い払ったかについての記事。 将来的には、収集した情報は、この見知らぬ人が誰であるかを述べるのに十分ではなかったと言います。人間の顔と利己的な侵入者または無感覚なウイルスです。 したがって、この記事のタイトルには、非人道的な言葉「悪」が表示されます。

ある晴れた日、私の友人が私に電話をかけてきました。 まあ、私はその上に映画を保管しています...まあ、あなたは私の意味を理解しています!」そして症状の説明が続きました。 それは普通の仕事の夜でした、そして私の頭はすでにスーパーではないと考えていました。 もちろん、電話での会話から、私は本当に何も理解していませんでした。 しかし、彼は電話で質問せずに現場に来て、個人的に何をどのように見るかを決めた。 到着する前に、デバイスをインターネットから切断するように依頼しました。

彼の家に着いて、私はまだ彼が私に説明している症状の種類を理解していませんでした。 しかし、念のため、鉄片を見ることにしました。 それはReadyNASであることが判明しました。 外観では、デバイスは非常に正常に機能し、特別なブレーキや不適切な動作は見られませんでした。 身元不明のユーザーがデバイスのリストに見つかりませんでした。 それから私はまだログを見ることにしました。 だから、良心をクリアするために。 私はまだ心配する必要はありませんでした。 ですから、私の動機は友人を安心させることでした。 例えば、私は鉄片を持って運ばれ、丸太のすべてが元気で、ブレーキが見えない、誤報があります。 実際にそれを理解しようとする試みを描写せずにすぐに立ち去ることはugいものでした。 しかし、ログはそれほど安心しませんでした。 そして、私は夜が闘争で際立っていることに気づきました。

そして、ログは何ですか?

「有効化されたルートSSHアクセス」という行がログに見つかりました

Google検索は、ユーティリティの説明を含むページを返しました。 説明から判断すると、ユーティリティは、SSH経由でデバイスへのルートアクセスを提供することを目的としていました。 さらに、rootパスワードはadminユーザーと同じでなければなりません。 adminユーザーは、Webインターフェイスを介してデバイスにアクセスするために使用されました。 友人は、このプラグインをインストールしなかったことを誓いました。

私は少し余談します。 ReadyNASデバイスは、ReadyOSとRAIDiatorがインストールされているデバイスに分割されます。

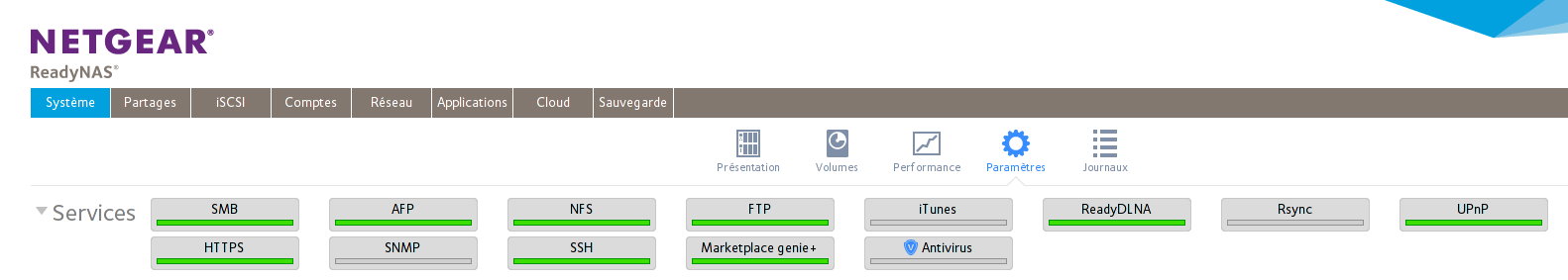

ReadyOSの場合、有効なSSHサーバーはWebインターフェースを介して他のサービスの中で見ることができます

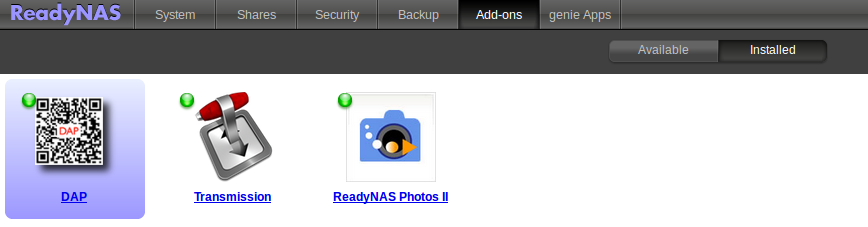

RAIDiatorのSSHサーバーは、 ルートの有効化プラグインをインストールすると利用可能になります。 また、この手順の後、 有効化ルート自体はプラグインのリストに含まれず、オンになっているSSHサーバーに関する情報もサービスのリストに表示されません。

T.O. RAIDiatorを実行しているシステムで、招待されていないゲストがデバイスでやや問題があることを識別する。

通常のtelnet 192.168.0.1 22を実行した後、SSHサーバーが実際に機能することを確信しました。 しかし、rootとしてログインできませんでした-adminからの疑わしいパスワードは適合しませんでした。 管理者からの許可により、セッションがリセットされました。 判明したように、rootユーザーに加えて、デバイスの残りの部分は/ etc / passwdに / bin / falseがありました。

攻撃者がパスワードを変更したと考えられます。 私は思った:「素晴らしい! 詐欺師はデバイスに物理的にアクセスできませんが、ルートアクセスはあります。 そして、私は物理的なアクセスを持っています...しかし、ポイントは何ですか? 結局のところ、ルートアクセスはありません。 そして、どのように問題を解決しますか?」最初に頭に浮かぶのは、デバイスを工場出荷時の設定にリセットすることです。 しかし、私はこれをやりたくありませんでした。どこかでテラバイトの映画をマージしなければなりませんでした。 手順は高速ではありません。 そして、二度目に来たくありませんでした。 そして、私は代替案を探し始めました。

解決策

ソリューションの詳細な説明に必要なテキストはほとんどありませんが、多くの時間と神経を要しました。 私が最初に試したのは、これがルートパスワードをリセットすることを期待して、この有効化ルートプラグインをデバイスにアップロードすることでした。 プラグインがデフォルトのパスワードでrootの/ etc / shadowを単に上書きすることを望みました。 プラグインが正常にアップロードされ、デバイスが再起動しました。 しかし、これは問題を解決しませんでした。

次のステップでは、デバイスのファームウェアが最新バージョンでない場合、デバイスファームウェアの更新を試みることにしました。 突然、これはシステムファイルを上書きし、問題は奇跡的に解決されますか?

ファームウェアは最新バージョンではなく、アップデートが利用可能でした。 大切なボタンを押しました。 システムは手順に時間がかかると警告し、最後に結果が通知されます。 ただし、結果は否定的でした:チェックサムの不一致。 私は早く寝ることがほとんどできないと感じ始めました...そして、たとえ夢の中で、「どうしてこの野scal人はシステムから追い出されるのでしょうか?」 私の頭は完全に動作を拒否しました。デバイスの動作と更新が停止することを期待して、「更新」ボタンを押すだけでは何も良い結果が得られませんでした。 ほとんどない。 どうすればいいのか分からなくなりました。前者の戦いの精神はあまり残っていませんでした。 しかし、ある奇跡によって、5日からのシステムは実際に更新され、リブートしました。 それは本当の奇跡でした! その後、管理者からのパスワードを使用して、ルートからシステムに正常にログインしました。

デバイスに着いたら、私はエイリアンの存在の痕跡を見つけることを期待して、ファイルシステムとログを駆け抜けました。 しかし、私はそれらを見つけることができませんでした: 最後のチームは私自身の訪問に関する情報のみを示しました。 コマンド履歴ファイル( .bash_history )は完全に欠落していました。 また、ファイル/var/log/auth.logには、私の訪問に関する情報のみが含まれていました。 T.O. デバイスがいつ侵害されたか、どのIPアドレスからどのコマンドが実行されたかを見つけることはできませんでした。 唯一の証拠は、WebインターフェイスログでのSSHルートプラグインの有効化の初期インストールの日付と時刻でした。 はい、デバイスに検出されなかったコードが残っていると言えますが、これはルート権限で動作します。 しかし、システムの再インストールを決定するのは私にとってではなく、友人にとってです。 それまでの間、彼はこれを行わないことに決めました。 さらに、中毒の尋問後に判明したように、映画を見ながら仲間を悩ませたのはデバイスの再起動でした。 攻撃者がSSHルートプラグインを有効にするために必要なこと。 突然のリブートの時間は、 SSHルートの有効化のインストールに関するWebインターフェースのログで見つかった時間と一致しました。 したがって、おそらく私たちは本当に迅速に対応し、攻撃者には何もする時間がありませんでした。

おわりに

私は友人や知人の多くに、「モノのインターネット」からデバイスに「白い」IPを提供しないようアドバイスしています。 デバイスの工場出荷時のパスワードを「忘れる」(または変更しない)ことができます。 しかし、インターネットを介した公開アクセスからそれらを隠すことにより、そのような不快な物語からあなたを救うことができます。 工場出荷時のパスワードを変更しても、問題が解決するわけではありません。 私は彼らに言います:「ルーターの後ろに置いてください。 さらに、別の静的アドレスに料金を支払う必要はありません。 リモートアクセスが必要ですか? ルーターのポート転送を正しく構成します。 ポートノッキングテクノロジーの使用( 記事1回 、 記事2 )「これを行う方法を詳細に説明するために苦しめられた私は、 ホームローカルネットワークを安全にセットアップする記事を書きました。 読者の一部も役に立つことを願っています

そして、ネットワークテクノロジーの分野の知識があまりないため、記事に従って構成するのが困難な少数の仲間...私は、Mikrotikルーターをフォークして、プロバイダーからのケーブルが詰まっているインターフェイスの設定を変更するだけの事前に準備された設定を用意してください

UPD: Mikrotikは、調査中のデバイスからネットワークへの通過トラフィックを分析するのに役立ちます。 Mikrotikを使用すると、非常に便利にトラフィックを傍受および分析できます。構成では、ログを分析するコンピューターアドレス、トラフィック収集ルールを指定します。 次に、コンピューターでWiresharkを実行し、構成して、リアルタイムでトラフィックを確認します。 これについての詳細はこちら 。 つまり 司祭を椅子から連れて行かなくてもトラフィックを分析でき、テストネットワークを収集する必要はありません。

ただし、デバイス自体では、tcpdumpを介してトラフィックをスニッフィングすることができます(ある場合は、確認する必要があります)。