合計で、過去のパッチ火曜日に、MicrosoftはWindows、IE、Office、.NET Framework、およびASP .NET製品の24の脆弱性をクローズしました。 これを行うために、8つの更新プログラムがリリースされました。そのうち3つは重大ステータス、5つは重要です。 さらに、 ここで詳しく説明した「ActiveXコントロールブロック機能」と呼ばれる新しいInternet Explorer 11セキュリティオプションが、廃止されたSilverlightプラグインをブロックするように拡張されました。

MS14-056更新プログラムは、Windows Server 2003から最新のWindows 8.1およびRTまでのすべてのオペレーティングシステムでサポートされているInternet Explorer 6-11のすべてのバージョンの14の脆弱性を修正します。 2つの脆弱性CVE-2014-4123およびCVE-2014-4124は、Elevation of Privelegeタイプであり、攻撃者がIE7-11のサンドボックスモードをバイパスするために使用できます。 脆弱性CVE-2014-4140により、攻撃者は実行中のブラウザータブプロセスのコンテキストでASLRをバイパスできます。 残りの脆弱性はメモリ破損タイプであり、攻撃者は特別に細工されたWebページを通じてリモートでコードを実行できます。 クリティカル。 悪用の検出 。

MS14-057更新プログラムは、.NET Frameworkのサポートされているすべてのバージョンの3つの脆弱性を修正します。 脆弱性CVE-2014-4073はタイプElevation of Privelegeであり、攻撃者がClickOnceコンテンツを操作するときにInternet Explorerから特権を高めるために使用できます。つまり、ユーザーがWebページ上の対応するコンテンツをアクティブにすると、ブラウザーのサンドボックスモードをバイパスできます。 脆弱性CVE-2014-4121を使用すると、攻撃者はブラウザで悪意のある.NETコンテンツ(アプリケーション)を表示するときに、脆弱なシステムでコードをリモートで実行できます。 最新の脆弱性CVE-2014-4122では、攻撃者がASLRをバイパスできるため、ブラウザーでのリモートコード実行のタスクが大幅に促進されます。 クリティカル。 悪用の可能性は低い 。

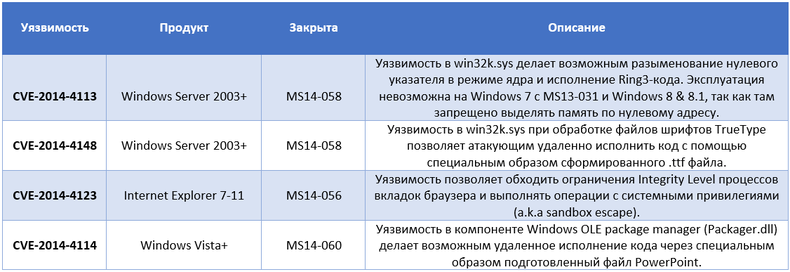

MS14-058更新プログラムは、Win32k.sysドライバーの2つの脆弱性を修正します。 上記の表を参照してください。 クリティカル。 悪用の検出 。

MS14-059更新プログラムは、ASP.NET MVCフレームワークのすべてのバージョンにおける1つのCVE-2014-4075セキュリティ機能バイパスの脆弱性を修正します。 この脆弱性により、攻撃者はユーザーに表示されるWebページに悪意のあるスクリプトを挿入することにより、ユーザーに対してXSS攻撃を成功させることができます。 重要な 悪用される可能性は低い。

MS14-060アップデートは、Windowsの既知の脆弱性CVE-2014-4114を修正します。上記の表を参照してください。 重要な 悪用が検出されました。

更新プログラムMS14-061は、Officeの脆弱性CVE- 2014-4117を修正します。 Word 2007-2013のサポートされているすべてのバージョンは修正の対象です。 攻撃者は、特別に細工されたドキュメントを介してリモートでコードを実行できます。 このようなドキュメントは、メッセージの添付ファイルで被害者のメールに送信できます。 重要な 悪用の可能性が高い。

更新MS14-062は、Windows Server 2003のメッセージキューサービス(MSMQ)のタイプLocal Privelege Escalationの1つの脆弱性CVE-2014-4971を修正します。攻撃者は、特別なIOCTL要求をMqac.sysドライバーに送信して脆弱性が含まれています(実行可能ファイルSpuninst.exe、Mqac.sys、Mqqm.dllは修正の対象です)。 重要な 悪用の可能性が高い。

MS14-063更新プログラムは、FAT32ファイルシステムドライバー-Fastfat.sysのLocal Privelege EscalationなどのCVE-2014-4115の脆弱性を修正します。 この脆弱性により、攻撃者はシステムメモリ内のバッファの一部を上書きできます。 攻撃者は、FAT32ファイルシステム用にフォーマットされたパーティションを持つUSBデバイスをコンピューターに接続することにより、この脆弱性を悪用する可能性があります。 重要な 悪用される可能性は低い。

0-悪用の検出

この脆弱性はインザワイルドで悪用されます。 つまり、攻撃者はこの脆弱性の悪用を利用してユーザーを攻撃することが確立されています。 最高のハザードインデックス。

1-悪用の可能性が高い

この脆弱性が悪用される可能性は非常に高く、攻撃者はこの悪用を使用して、たとえばリモートでコードを実行できます。

2-悪用の可能性は低い

脆弱性の技術的特徴とエクスプロイト開発の複雑さだけでなく、攻撃者が持続可能なエクスプロイト状況を達成する可能性は低いため、エクスプロイトの可能性は平均です。

3-悪用される可能性の低いコード

悪用される可能性は最小限であり、攻撃者は正常に機能するコードを開発し、この脆弱性を使用して攻撃を行うことはできません。

ユーザーはできるだけ早く更新プログラムをインストールすることをお勧めします。まだインストールしていない場合は、Windows Updateを使用して更新プログラムの自動配信を有効にします(このオプションは既定で有効になっています)。

安全である。