*どのように見えても、安全はあなたの責任です*

彼の最後の記事「アメリカの情報セキュリティ。 パート1. NIST 800-53とは何ですか?また、セキュリティ管理策はどのように見えますか?」 つまり これらの対策、その実装は情報セキュリティのリスクを減らすことができます。 したがって、私は願わくば聴衆の一部に興味を持った。 ただし、セキュリティコントロールを使用した本格的なプロセスははるかに広く、対策自体に加えて、他の多くの原則が含まれています。 これが今日どのように機能するかについてお話します。

記事のすべての部分へのリンク:

アメリカ式のIB。 パート1. NIST 800-53とは何ですか?また、セキュリティ管理策はどのように見えますか?

アメリカ式のIB。 パート2。そして、NIST 800-53について詳しく説明してください。リスク管理はどこで行いますか?

アメリカ式のIB。 パート3.基本的なコントロールセットとは何ですか?また、システムの重要性を判断する方法は?

アメリカ式のIB。 パート4.「適合」と「重複」を理解し、このレビューを完了する

このNIST SP 800-53 rev4とは何ですか?

まず、簡単な発言をさせていただきます。NISTSpecial Publication 800-53 Revision 4文書の最新バージョンについてお話しすることを読者に再度思い出させます(そして、ここに最も興味のある人のためのリンクがあります)。 この文書は「新鮮」だと言えます-彼は1歳を少し過ぎています。 同じISO 27001(繰り返しますが、他の誰と比較しますか?)は、8年もの間、現在のバージョンに更新され、昨年だけ光を目にしました。 しかし、プロセスはよりグローバルです。 したがって、おそらく許される...

そのため、ドキュメントの公式タイトルは「連邦情報システムおよび組織のセキュリティおよびプライバシー管理」と翻訳できます。 ここから、さらなるナレーションのベクトルがすぐに明らかになります:会話は、情報セキュリティの高レベルの原則と概念についてではなく、情報セキュリティを確保するための具体的で詳細な手段についてであり、前のパートで制御デバイスを整理することで確認しました。 すべてが非常に詳細であり、細かい部分にも細心の注意を払っています。

プライバシーという言葉の使用を明確にすることも少し気を散らす価値があります。 著者は、この用語をタイトルだけでなく、文書の本文でよく使用します(つまり、この言葉遣いで「セキュリティとプライバシーの制御」)-これは、プライバシー(個人のメロンの保護を読む)が米国は最も注意を払っ

*ある人にとってはゴミがあるということは、別の人にとっては本当の宝になります*

標準見出し:著者から

できるだけ直接的な翻訳を避けて、著者自身がこの出版物の目的をどのように決定するかについて読者の注意を引く必要があります。 これにより、さらに詳しく説明する内容と、情報セキュリティを確保するプロセスでのドキュメントの可能な位置を少しよく理解できます。

このドキュメントは、連邦情報システムおよび組織での使用を目的としたセキュリティおよびプライバシー管理のカタログであり、組織およびその機能、関連資産および個人、ならびに他の組織および国の保護を確保するために必要な管理を選択する手順も含まれています高度なサイバー攻撃、自然災害、インフラストラクチャの問題、人的要因(意図的および非意図的)を含むさまざまな脅威から。 コントロールは、情報セキュリティリスク管理プロセスのための柔軟にカスタマイズ可能なツールであり、組織全体で使用できます。 また、この出版物は、ビジネス、テクノロジー、および作業環境の特定のタスクと機能に合わせて調整されたセキュリティコントロールの特殊なセットを開発するプロセスについても説明しています。 さらに、セキュリティコントロールのカタログは、機能(提案された機能、セキュリティメカニズム、技術などの耐久性と信頼性)と保証(各コントロールが実装されているという自信)の両方の点で安全性を確保することに注意してください正しく、計画どおりに機能し、期待される結果を提供します)。

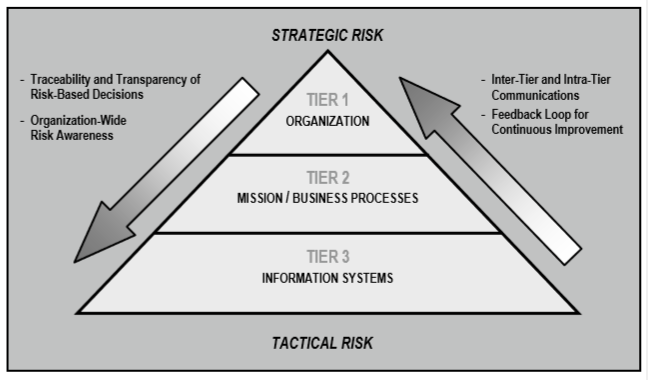

マルチレベルのリスク管理

このドキュメントは、他のNISTセキュリティ出版物と互換性があると主張しているだけではないため、組織全体のアプローチ、つまり、 組織全体にアプローチし、すべてのプロセスがそれに応じて考慮されます。 組織に完全なIS管理システムを構築するために必要なコンポーネントであるリスク管理を含みます。 そのため、著者はリスク管理プロセスを考慮して、異なる規模で動作する3つのレベルを区別します(図1に概略を示します)。

レベル1: 組織

レベル2: ビジネスプロセス

レベル3: 情報システム

図1.マルチレベルのリスク管理のレイアウト

このようなアプローチにより、以下の明確な利点を持つ効果的な包括的なリスク管理が可能になります。

- リスクベースのソリューションの透明性と追跡の容易さ

- 組織全体のリスク認識

- 異なるレベル内およびレベル間の相互作用

- 継続的な改善のためのフィードバックループ

レベル1

投資戦略と予算決定につながるビジネスタスクと組織機能に優先順位を付ける機会を提供することで、生産性の要件と組織の目標と目的を満たす費用対効果の高い費用対効果の高いITソリューションを提供します。

レベル2

含まれるもの:

- 組織のビジネス目標と機能を確保するために必要なビジネスプロセスの定義。

- ビジネスプロセスの実行に必要な専用情報システムのセキュリティカテゴリの定義。

- 情報セキュリティ要件をビジネスプロセスに含めること。

- 組織の情報システムとその運用環境における情報セキュリティ要件の実装を促進するためのITアーキテクチャ(情報セキュリティを含む)の選択。

レベル3

情報システムのレベルでリスクを処理するために、 リスク管理フレームワーク (略してRMF)が使用されます。これは、図2に示すリスク管理ツールのセットです。リスク。 その実装の詳細については、NIST SP 800-37を参照してください。 出版物NIST SP 800-53(およびこれらの記事の全サイクル)は、特にRMFの2番目のステップであるセキュリティコントロールの選択に当てられています。

リスク管理の枠組み

図2.リスク管理フレームワーク

リスク管理フレームワークの適用に関する完全な説明とガイダンスは別の文書です(完全に正確なため、これはまさにこの出版物NIST SP 800-37です )が、コントロールを選択するプロセスとリスク管理における他のプロセスの中に配置します。 そのため、RMFは、IPおよびその環境の設計、開発、実装、運用、および廃棄中に組織で生じるセキュリティの質問に答えます。 フレームワークは、入力データとして、既存のアーキテクチャのデータと組織のデータを使用します(これについては、図2のリストで詳しく説明します)。

このサイクルの手順を簡単に検討してください。

- ステップ1. FIPS Publication 199「脅威評価」に基づくIPの分類。

- ステップ2. IPを分類し、「調整」マニュアル*適応*を適用した結果に基づいて、一連の初期セキュリティ制御を選択します。

- ステップ3.セキュリティコントロールの実装、コントロールの設計、開発、および実装のプロセスの文書化。

- ステップ4.セキュリティコントロールの評価。コントロールがどの程度正しく実装されているかを判断し、期待どおりに機能し、IPのIS要件を達成するという意味で必要な結果を提供します。

- ステップ5.組織、個人などに生じるリスクに基づく、IPの運用の承認 IPの機能と使用の結果、およびこれらのリスクを取る決定。

- ステップ6.制御の有効性、ISおよび機能環境の変更の必要性、法的要件の順守を判断するために、ISおよび運用環境のセキュリティ制御を継続的に監視します。

*彼らは転職したかもしれませんが、彼らはまだ仕事中です*

FIPS 200について簡単に説明します

図からわかるように、フレームワークの2番目のステップでは、既に知っている出版物(実際にはここで集めたもの)に加えて、FIPS 200文書(連邦情報処理標準出版物「連邦情報および情報システムの最小セキュリティ要件」)を参照しています。 このドキュメントは、機密情報および情報システムの最小セキュリティ要件を定義することに専念しています。 実際、このドキュメントは、最初の部分で検討したのと同じコントロールファミリに分割されたセキュリティ対策で動作します。 ただし、ドキュメントの本質は最小要件にあるため、ISの測定値は最も基本的なもののみであり、各家族の数文でプレーンテキストで説明されています。 以下は、FIPS 199に従ってセキュリティカテゴリの定義を行う必要があるという説明です(これについては後で説明します)。 次に、取得したカテゴリに基づいて、NIST 800-53に示されている基本的な制御セットの1つを基本として、セキュリティ制御セットを開発する必要があります。 このプロセスについては、以下で詳しく説明します。 これがFIPSが小さなドキュメントを取得した方法ですが、定期的に更新されるNIST 800-53を参照しているため、誰もが現在のベストプラクティスに準拠することを義務付ける大きな役割を果たします。

結論の代わりに

この記事では、コントロールの実装を通じて情報セキュリティを確保するプロセスが組織内の他のプロセスとどのように相関するかを理解するために必要な基礎を理解しました。

次の記事では、情報システムの分類方法、セキュリティコントロールの正しいセットの選択方法、および情報セキュリティの確保という困難なタスクに関連するその他のアクティビティについて説明します。