独立した情報セキュリティ研究者のブランドンディクソンは、Googleが所有するVirusTotalリソースを使用してマルウェアをデバッグするハッカーの痕跡を説明した資料をブログに公開しました。

数年間、Dixonはさまざまな方法(具体的には指定していません)を使用して、VirusTotalリソースのユーザーの行動に関するデータを収集してきました。これにより、さまざまなファイルの安全性を確認できます。 研究者によると、通常のネットワークユーザーがセキュリティレベルを上げるために使用するサービスは、攻撃者がソフトウェアをデバッグするためのツールとして機能しました。

VirusTotalプロジェクトは2004年にスペインで設立され、2012年にGoogleによって購入されました。シマンテック、カスペルスキー、F-Secureなどの企業が製造した30以上のウイルス対策およびセキュリティスキャナーを組み合わせています。 ネットワークのセキュリティ研究者と一般ユーザーは、ファイルをサイトにアップロードしてマルウェアをチェックできます。

ブランドン・ディクソン

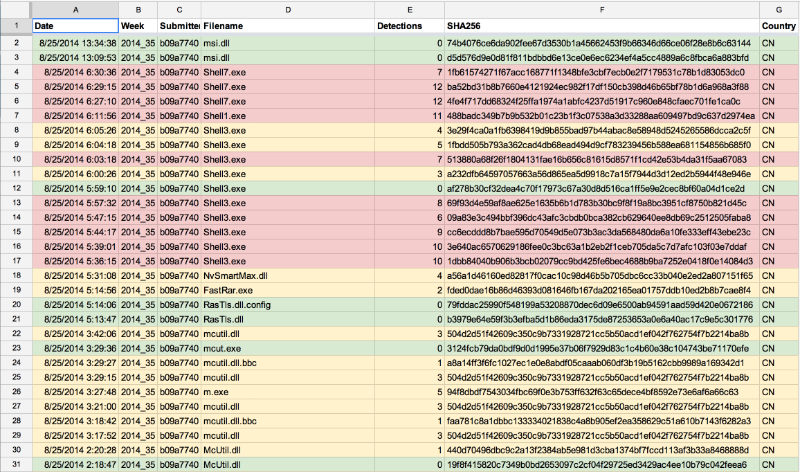

Dixonは、ファイルをサイトにアップロードするときに割り当てられた一意のハッシュを使用して、VirusTotalユーザーの動作を調査しました。 VirusTotalアンチウイルスが疑わしいものを検出しなかったと報告するまで、ハッカーはファイルをサイトにアップロードしました。 ディクソンは、いくつかの特定のハッカーまたはサイバー犯罪者のグループの痕跡を検出することができました。 さらに、研究者は攻撃者による攻撃の将来の標的を決定することさえできました。

これは、ファイルがVirusTotalにダウンロードされるたびに、ファイルの名前、作成およびダウンロードされた時刻、およびIPアドレスとダウンロードが行われた国に基づいて作成されたハッシュを含むメタデータが表示されるために可能になりました。 Googleはさまざまな方法を使用して、ハッシュからIPアドレスを抽出することを難しくしていますが、Dixonは少なくとも、複数のファイルのダウンロードが実行されたIPアドレスのハッシュを特定できました。

写真をクリックすると、フルサイズで開きます

研究者は、収集したデータを処理するためのアルゴリズムを開発しました。 出版物Wiredによると、結果として、彼は中国とイランからの2つのハッカーグループの負荷のパターンと地理的領域を特定することができました。 同時に、場合によっては、Dixonは攻撃の進行状況を追跡することもできます。最初に、ハッカー自身がテストのために悪意のあるファイルをダウンロードし、次に攻撃の被害者の他のアドレスからダウンロードしました。

ディクソン氏は、サイバー犯罪者のウェブサイトでの活動に関する情報を非常に多く収集したため、一般の人と共有する時が来たと言います。