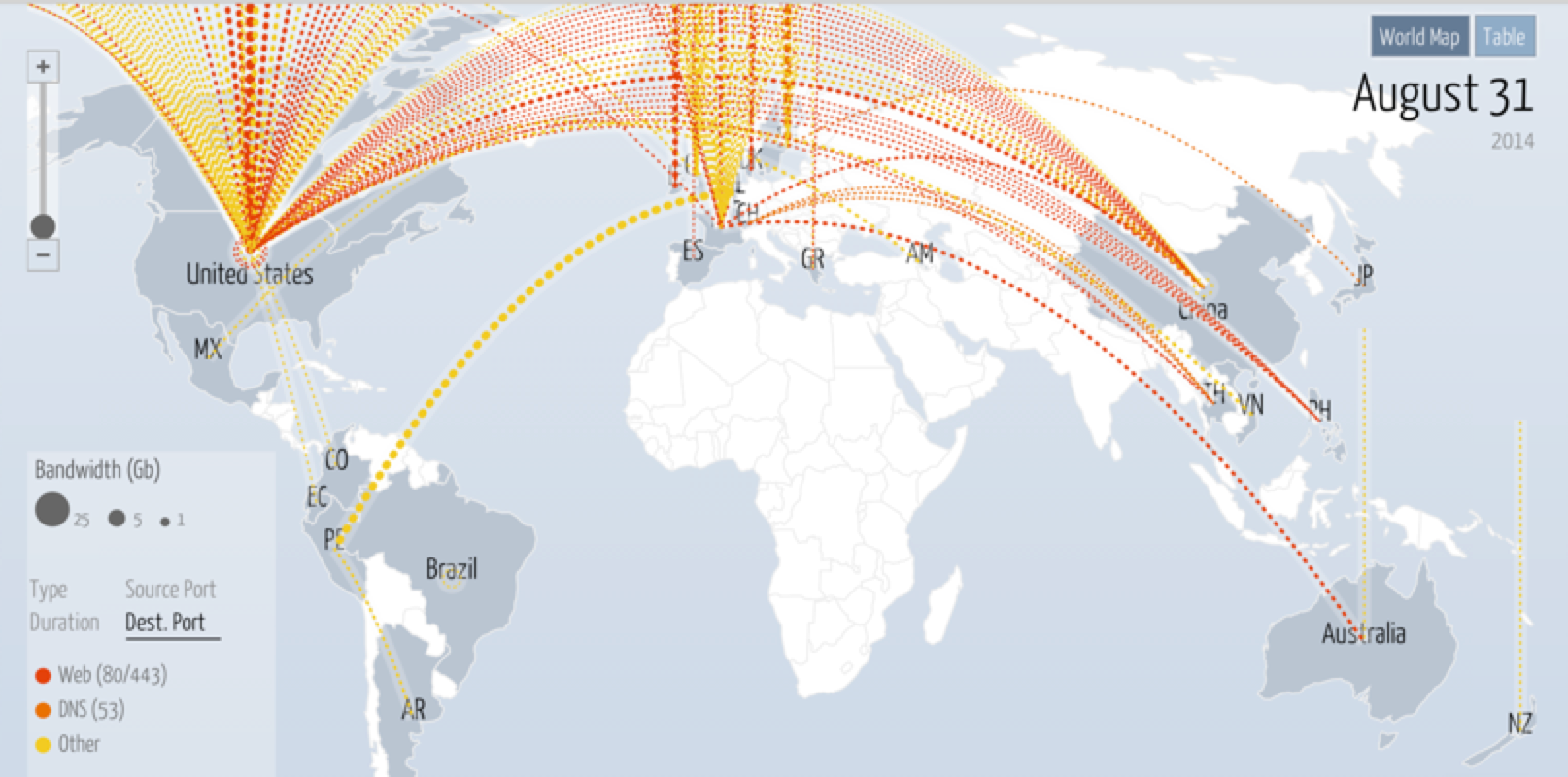

インターネットに「サーバーを置く」ためには、セキュリティに注意し、可能な限りサーバーへのアクセスを制限する必要があることは疑う余地がありません。 DNSプロトコルは、被害者のインフラストラクチャ(DNSサーバー、チャネル)への攻撃と他社への攻撃の両方に使用できます。 過去1年間で、このような攻撃の数は少なくとも2倍に増加しています。 DDoS攻撃を視覚化するdigitalattackmap.comでは、Web攻撃(80/443)とともにDNSがリストから強調表示されています。

DNSサービスは(主に)UDPプロトコルで機能しますが、これは予備接続を意味するものではないため、特別な準備なしで他のサーバーへの攻撃(スプーフィング)に対して問題なく使用できます。 さまざまなソースからの情報によると、現在800〜2,000万DNSサーバーの1.2が再帰クエリに応答しています。 これらは、不正に構成された信頼できるキャッシュDNSサーバー、または単純なCPEのいずれかです。

オープンな再帰DNSサーバーを維持することは(自分にとっても他の人にとっても)どれほど危険かに興味があったので、少し調査することにしました。

問題の声明

次の質問が定式化されましたが、それに答えたいです。

- オープンな再帰DNSサーバーが検出されるまでの時間。

- いつ違法目的でサーバーを使用し始めますか。

- サーバーの負荷(1秒あたりの要求数)を決定します。

- どの組織が対象になっているかを判断してください。

- 侵害された(ブラックリストに登録された)ドメインやIPアドレスが要求されるかどうか。

テストには、ニュルンベルクヘッツナーデータセンターにインストールされたサーバーが使用されます。 以前は権限のあるDNSサーバーがこのサーバーにあり、クエリの数は1日あたり200を超えていませんでした。 サーバーのIPアドレス(新しい合資会社への移転による)は、7月に変更されました。 ドメインをチェックするために、RPZ(応答ポリシーゾーン)メカニズムとInfobloxのブラックリストが使用されました 。

理論のビット

DNSサーバーを介して攻撃を実行するには、次の原則が使用されます。

- DNSはUDP上で機能するため、攻撃者は自分のIPアドレスを被害者のアドレスに変更できます。

- DNSクエリは非対称であり、応答トラフィックは着信を数回超えることがあります。

これらの原則に基づいて、DNSを使用して次のタイプの攻撃を区別できます。

- 増幅攻撃(ゲインを伴う攻撃)-DNSサーバーの発信チャネルに過負荷をかけることを目的としています。 それは、非常に大きな応答を取得するように特別に選択された大量のDNSクエリの送信から始まります。そのサイズは、クエリのサイズの最大70倍になり、DNSサーバーの送信チャネルの過負荷につながり、最終的にサービス拒否(DoS );

- リフレクション攻撃-サードパーティのDNSサーバー(私のものなど)を使用して、大量の要求を送信することでDoSまたはDDoS攻撃を伝播します。 このような攻撃では、DNSクエリの送信元のアドレスが被害者のIPアドレスに置き換えられ、リクエストには攻撃者ではなく被害者のサーバーのデータが含まれます。 その結果、ネームサーバーは要求を受信すると、すべての応答を被害者のIPアドレスに送信します。 このような「反射」トラフィックが大量にあると、被害者のサーバー/ネットワークが無効になる可能性があります。

- 分散反射DoS(DrDoS)-反射攻撃と増幅攻撃を組み合わせて、被害者のサーバーが混乱する可能性を大幅に高めます。 同時に、DNS応答を保護し、キャッシュポイズニングを防止するために特別に設計されたDNSSECは、DNSメッセージのサイズが大きくなるにつれて、この種の攻撃をさらに効果的にすることができます。 増幅は最大100倍に達する可能性があり、攻撃者はボットネットネットワークを使用できます。

リストされている可能性のある攻撃のリストは完全ではありませんが、この調査には十分です。

調査結果

1週間の間に、1169のクライアントから63のドメインに対して合計416千のリクエストが受信されました。これは、調査の成功とこのトピックの重要性を示しています。

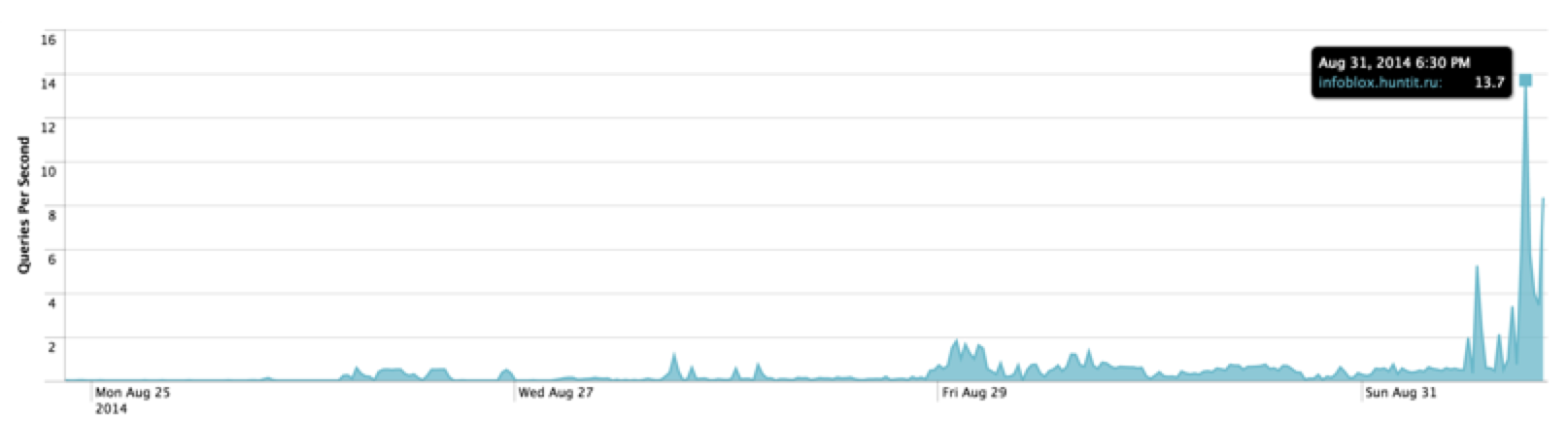

以下は、DNSサーバーへの1秒あたりのクエリ数のグラフです。

まず、提起された質問に答えます。

- オープンな再帰DNSサーバーが検出されるまでの時間。

最初のリクエストは、ドメインwww.google.itへの1時間20分後に中国から来ました。 - いつ違法目的でサーバーを使用し始めますか。

1日後(グラフの最初の小さな急上昇)、サーバーは攻撃に定期的に使用され始めました。 30分で、webpanel.skドメインへの300件のリクエストが受信されました。 徐々に、リクエストの数と攻撃の期間が増加しました。 - サーバーの負荷(1秒あたりの要求数)を決定します。

攻撃の時点で、サーバーは1秒あたり2〜4リクエストの最大負荷を経験していました。 テストの最終日に、リクエストの数は1秒あたり20リクエストに急増しました。 DNS増幅攻撃が使用されたため、DNSリフレクションと組み合わされたかどうかを判断することは困難でした。 - どの組織が対象になっているかを判断してください。

要求されたドメインの数は少ないため、潜在的な被害者と攻撃専用のドメインを特定するのは簡単でした。

-米国労働省のドメインdoleta.govはDNSSECを使用しており、サーバーの応答は約4 KB、127千の要求です。 顧客によるリクエスト数の分布はほぼ均等であり、TOP10は世界中のさまざまな国(南北アメリカ、オーストラリア、ニュージーランド、ヨーロッパ)にあります。

-ドメインwebpanel.skであるスロバキアの会社はDNSSECを使用し、サーバーの応答は約4 Kbです-162千のリクエスト(ほとんどのリクエストは記事が書かれた日に来たもので、数は絶えず増加しています)。 dnsamplificationattacks.blogspot.ruは、このドメインがDNS増幅攻撃専用に使用されていると疑っています。 実際、このサーバーからの応答は、DNSSECを使用する他のサーバーと変わりません。 ドイツのホスティングサーバー、ロシアのゲームホスティング、および米国の一部の顧客からのリクエストが多数あります。

-米国環境保護庁のドメインenergystar.govはDNSSECを使用し、サーバーの応答は約4 KB-79万リクエストです。 合計で69のクライアントがドメインを要求しましたが、そのほとんどは米国にあります。 Royal Empireゲームサーバーから18,000件のリクエストを受信しました。 サーバーにはユーザーがいないため、ベータ版が2014年7月11日以降オンラインになっていることがニュースで示されているため、このサーバーがハッキングされたと想定できます。 QwertyおよびMicrosoftネットワークからのIPアドレスが確認されました。

-FamiNetwork、famicraft.comドメイン、7.5千のリクエスト。 ドメインには無意味なTXT「wowowow」レコードが含まれていたため、サーバーの応答は4kb(50倍の攻撃ブースト)に達しました。 記事を書いている過程で、famicraft.comサーバーの応答が変更され、脅威ではなくなっていることがわかりました。 ドメイン所有者がハッキングを検出し、必要な修正を行った可能性があります。 リクエストは4つのサーバーから送信され、そのうち2つはAkamai Technologiesに属しています(5000件のリクエスト)。

-14のAkamai Technologiesサーバーは、上記のすべてのドメインで疑わしいアクティビティの疑いがあります。これはおそらく、Akamaiに対する攻撃またはサーバーがハッキングされたためです。

-着信リクエスト数(リクエスト総数の30%)のTOP10には、ドイツ語ホスティング(皮肉にもDDoS保護を提供)、ゲームホスティング(ロシア語)、ゲームサーバー、2台のアカマイサーバーが含まれます。 ほとんどの場合、これらのサーバーはハッキングされ、残りのクライアントはボットネットにログインしています。 - 侵害されたドメインが要求されるかどうか。

いや テスト期間全体を通して、IPアドレス104.28.0.111で1つのドメイン(ballsack.pw)のみがブロックされました。 ブロックの理由は、ThreatStopサーバー( http://threatstop.com/checkip )で確認できます。 ボットネット/マルウェアは外部の再帰DNSサーバーを介して攻撃し、コントロールセンターからのコマンドの接続と受信は初期化中に発生し、プロバイダーはこれに再帰DNSサーバーを使用するため、原則として論理的です。

ログファイルの分析中に、次のことが明らかになりました。

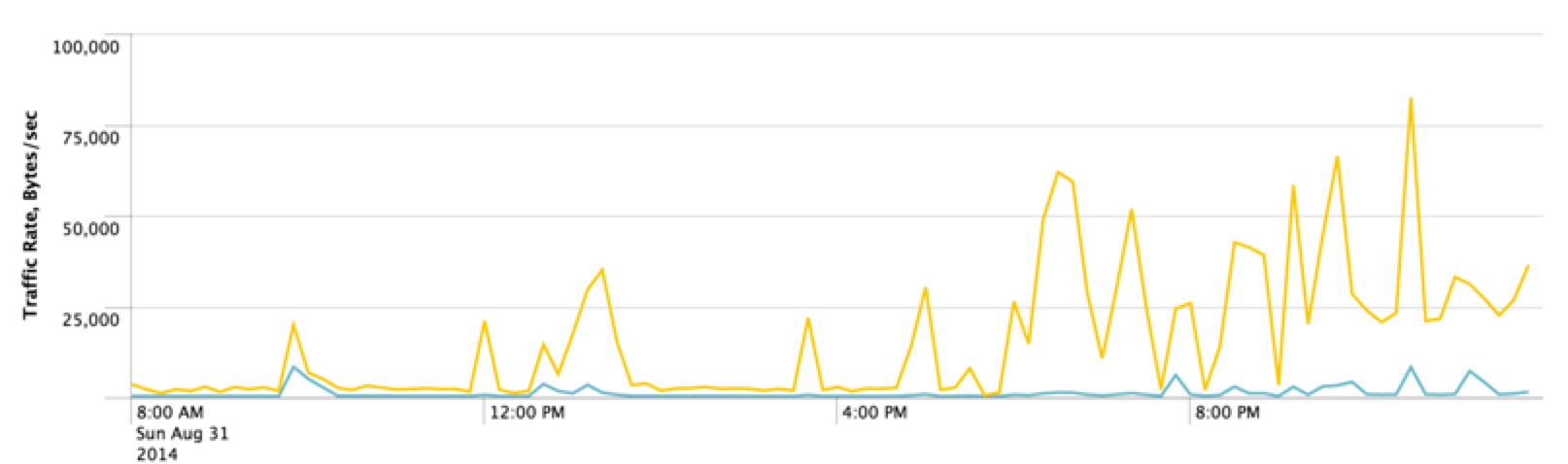

- DDoS攻撃のために作成またはハッキングされたドメイン: jerusalem.netfirms.com (多数のAレコードを提供)およびfamicraft.com (上記)。 これらのDNSサーバーからの応答は4 Kbです。つまり、データを使用すると、発信チャネルの50倍の過負荷を達成できます(グラフ上の黄色)。

- オープンな再帰DNSサーバーを積極的に監視する組織:

-www.openresolverproject.org;

-dnsscan.shadowserver.org;

-openresolvertest.netドメインに対していくつかのリクエストがありましたが、ウェブサイトには情報がありません。

オープン再帰DNSサーバー

dnsscan.shadowserver.orgサービスには、800万のオープンな再帰DNSサーバーがあります。 これらのシステムのほとんどは中国にあり、ロシアは6位にあります。

| 国 | 合計 |

| 中国 | 2,886,523 |

| 米国 | 662,593 |

| 韓国、共和国 | 591,803 |

| 台湾 | 449,752 |

| ブラジル | 339,416 |

| ロシア連邦 | 264,101 |

国ごとのDNSサーバーの分布を、オープンな再帰的および権限のある両方で興味深いグラフィカルな表現。

結論

得られた結果に基づいて、次の明らかな結論を引き出すことができます。

- すべてのサーバーリソース、特に再帰DNSサーバーへのアクセスを制限する必要があります。

- DNSサーバーとデータチャネルの負荷を常に監視する必要があります。 負荷の急激な増加は、DDoS攻撃とサーバーハッキングの両方を示している可能性があります。

- DNSSECを使用する場合、着信要求の数を合理的に制限する必要があります(レート制限)。

- WANインターフェイスを介したDNSへのアクセスについては、CPEを確認してください。

- プロバイダーがインターネットから再帰DNSサーバークライアントへのアクセスを制限することは理にかなっています。

最初は1週間でテストを完了する予定でしたが、テストの最終日の負荷の大幅な増加(2から20 QPS)を考慮して、研究をさらに1週間延長することにしました。

ソースのリスト:

(c)ヴァディムパブロフ