マイクロソフトは、コンテンツのなりすまし、フィッシング攻撃、および中間者攻撃などの攻撃に攻撃者が使用できる、誤って発行されたSSL証明書を認識しています。 これらの証明書は、別のインド政府認証機関の認証機関の管理機関に従属する国立情報センター(NIC)組織(認証機関)によって不適切に発行されました。 この証明機関は、Microsoftによって信頼されている、いわゆる 信頼されたルート証明機関ストア。 この問題は、Microsoft Windowsのサポートされているすべてのエディションに影響します。

数日前、Googleは、前述のCAによって許可されていない企業ドメインのSSL証明書を認識したという情報を公開しました。 比較的言えば、そのような証明書を持っている攻撃者は、自分のソース(Webリソース)をあたかもGoogleのサービスであるかのように提示でき、同時に発行されたデジタル証明書がこの情報を確認します。 その後、Googleの投稿が更新され、Yahooサービスドメイン用のデジタル証明書も発行されたという情報が追加されました。 CAの侵害に関連するインシデントの実際の範囲は実際には不明であることが示されています。 これまでのところ、Googleドメイン用のいくつかの証明書とYahooドメイン用の証明書について話しています。 これらの証明書は7月3日に失効しました。

失効した証明書は、次の既知のドメインを含め、接続を侵害するために使用できます。

google.com

mail.google.com

gmail.com

m.gmail.com

smtp.gmail.com

ssl.gstatic.com

static.com

encrypted-tbn1.gstatic.com

encrypted-tbn2.gstatic.com

login.yahoo.com

mail.yahoo.com

mail.yahoo-inc.com

Windows 8、8.1、RT、RT 8.1、Server 2012、Windows Phone 8およびWindows Phone 8.1などのオペレーティングシステムは、対応するCTL更新を自動的に受信します。 Windows Vista、7、またはServer 2008ユーザーは、 こちらの手順を使用して手動でアップグレードする必要がある場合があります 。

図 侵害されたデジタル証明書失効アプリケーションの失効がWindows 8および8.1、およびWindows RTおよびRT 8.1に適用されることを確認するには、イベント管理スナップインを開始し、上記のスクリーンショットに示すように、アプリケーションイベントログでコード4112でイベントを見つけます。

他のシステムの場合は、 この Microsoftセキュリティセンターの推奨事項またはMMC証明書スナップインを使用してください。

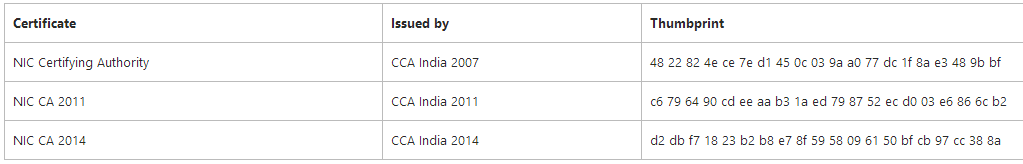

図 Windows 8より前のWindowsを使用している場合は、証明書スナップインで失効した証明書のリストを確認できます。 次の印刷物を含む証明書は、失効リストに含まれている必要があります。

安全である。