このソリューションは、インテリジェントネットワーク機器(特に、Ciscoスイッチ、ルーター、ファイアウォール)によって収集されたネットワークテレメトリを相関および分析し、ワークステーションおよびサーバーにエージェントをインストールする必要がなく、あらゆる規模の分散ネットワークに対応できます。

新しい攻撃検出アプローチ

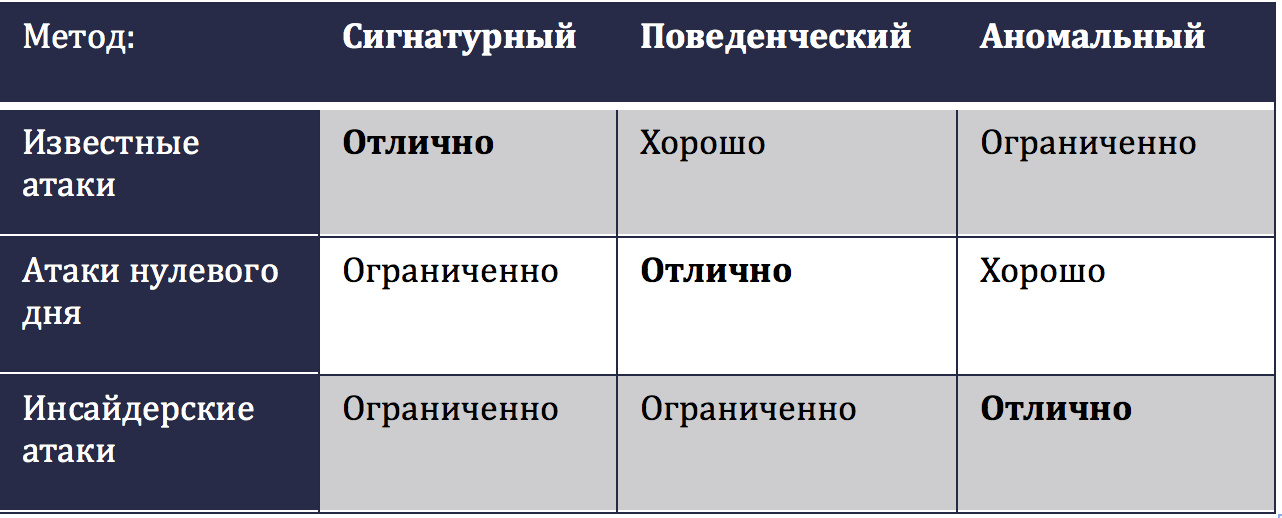

ネットワークレベルでの攻撃の従来の検出には、既知の攻撃に対応する特定のシグネチャセットのネットワークトラフィックの収集と分析が含まれます。 これには、ネットワークトラフィックの既知の不良パターンを検出しようとするネットワークの主要エリアにセンサー(IDS / IPS)が必要です。 しかし、いくつかの理由により、このアプローチは今では関係ありません。まず、ゼロデイ攻撃や悪意のあるコードとボットネット制御チャネルをマスクする高度な方法に対して、署名は無力です。 第二に、現代の標的型攻撃(APT)は、センサーが従来インストールされていた従来のネットワーク境界をバイパスし、ネットワーク内から動作することができます。 ワークステーションとサーバー間のイントラネット通信は、通常IDS / IPSの範囲外です。 すべてのネットワークセグメント内に専用のセンサーを設置し、各ワークステーションを監視することは技術的に困難であり、財政的にも高価な作業です。

業界は約10年間、ネットワークトラフィックの動作と異常を分析して攻撃を検出する新しいアプローチを開発してきました。 要するに、行動分析システムは、ネットワーク相互作用を分析することにより、ネットワーク上のデバイスの既知の「悪い行動」を検出します。 この動作の基本的な例は、ネットワークをスキャンするか、多数のTCPセッションを開くことです。

異常分析により、特定のデバイスまたはデバイスグループの「通常の」トラフィックプロファイルからのネットワークデバイストラフィックの大幅な逸脱が明らかになります。 異常の分析には、「通常の」トラフィックプロファイルを構築および更新するためのトレーニングおよび統計分析の可用性が含まれます。 異常の例としては、特定のワークステーションの通常の1日あたりのレートと比較した場合の、ワークステーションのインターネットトラフィックの突然の増加やトラフィック構造の変更(暗号化SSLトラフィックの増加など)があります。 ほとんどの場合、悪い動作と異常を検出するには、主要なトラフィックパラメータ(テレメトリ)を分析するだけで十分であり、IPSのように各パケットの内容を厳密に調べる必要はありません。

これらのアプローチにはそれぞれ利点と制限があります。

行動と異常の分析には多くの共通点があり、多くの場合、これらのアプローチは一緒に使用されます。 これらの原則に基づいたセキュリティシステムは、ネットワーク動作異常検出(NBAD)と呼ばれます。 NBADシステムは、複雑な攻撃の検出に関して従来のIDS / IPSを置き換えるものではなく、補完するものであり、一緒に使用できることに注意してください。 IDS / IPSは、ネットワークの境界と重要なポイントの保護に重点を置いています。 NBADシステムは、ネットワーク全体の深さを「浸透」させ、ネットワークインフラストラクチャデバイスとセキュリティデバイスからテレメトリーを収集します。

NetFlow-セキュリティのための貴重なテレメトリソース

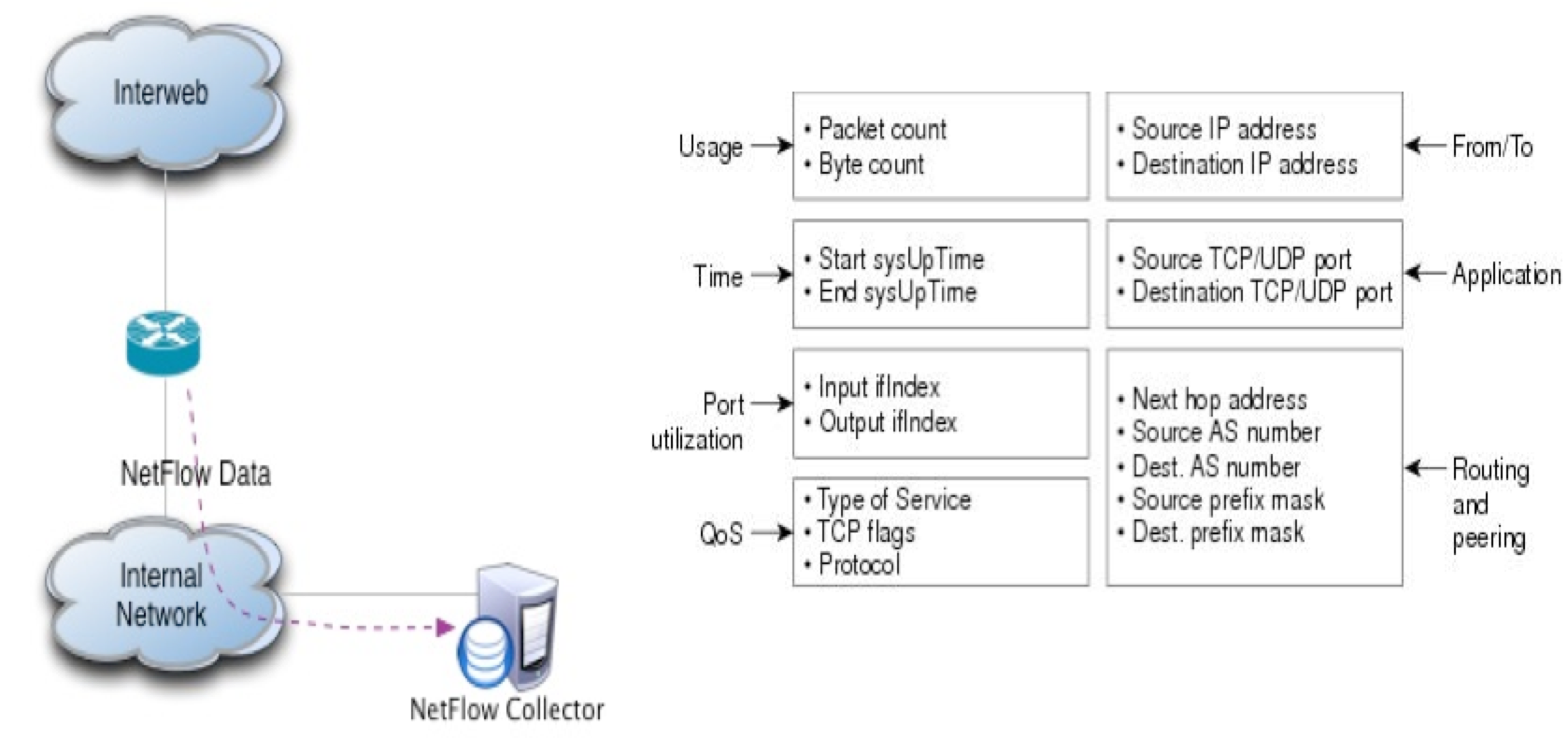

NetFlowネットワークプロトコルは、セキュリティタスクの優れた情報源です。 NetFlowは、ネットワークトラフィックの監視と90年代の監視のために、シスコによって当初提案されました。 NetFlowは、ネットワークインフラストラクチャを通過するネットワークフローに関する統計を収集しました。 ストリームは、一方向に通過し、共通のパラメーターを持つパケットのセットです。

- 送信元/宛先アドレス

- UDPおよびTCPの送信元/宛先ポート、

- ICMPのメッセージタイプとコード、

- IPプロトコル番号

- ネットワークインターフェース

- IPタイプオブサービス。

過去20年にわたって、NetFlowはIETF標準(IPFIXプロトコル)として標準化され、多くのバージョンと拡張機能を受け取りました。 NetFlowは、トラフィックの構造、パケットのサイズと特性、フラグメンテーションなどに関する詳細な統計情報を収集することを学びました。 ネットワークデバイスでDPI(ディープパケット分析)が有効になっている場合、アプリケーション情報をNetFlowに追加できます。 したがって、NetFlowを使用して、1000を超えるアプリケーションを識別し、たとえば、80番目のポートで通常のWebトラフィックをSkypeまたはP2Pファイル共有サービスから区別できます。 NetFlow統計情報は、ファイアウォールのポリシー、HTTP URLコンテンツ、およびその他のアプリケーションレベルの情報を使用したフローのコンプライアンスに関する情報で補完できます。

NetFlowのもう1つの違いは、トラフィックカバレッジの幅です。 NetFlowは、すべてのCiscoルーター(ISR G2およびASRを含む)、Cisco ASAファイアウォール、Catalyst 2960-X、3560、3750-X、3850、4500、6500、およびNexus 7000スイッチでサポートされています。 Cisco UCS。テレメトリサーバートラフィックと仮想マシントラフィックを収集できます。 NetFlowとIPFIXは、他の多くのベンダーやオープンソース製品でもサポートされています。

したがって、NetFlowプロトコルはテレメトリを収集し、アクセスレベルやデータセンターからリモートブランチに至るまで、ネットワークのすべての部分に対する攻撃の可視性を確保できます。 実際、NetFlowでは、インフラストラクチャ機能のみを使用して、ソフトウェアエージェントをインストールすることなく、個々のワークステーションおよびサーバーの「動作」を調べることができます。

NetFlowは、処理された各パケットを考慮に入れて、すべてのトラフィックの詳細な分析を提供できます。 これにより、NetFlowはsFlowなどの類似のプロトコルと区別されます。sFlowは、n番目ごとのパケットを分析することで集約統計(サンプリングされたフロー)のみを収集できます。 集約された完全なNetFlowは、本の各ページを読んだり、注意深いページを読んだりすることと比較できます。 集約された統計情報はトラフィックの概要を示しますが、セキュリティタスクにはあまり適していません。 Full NetFlowは、セキュリティの観点からネットワークアクティビティの包括的な概要を提供します。

シスコのサイバー脅威防止ソリューション

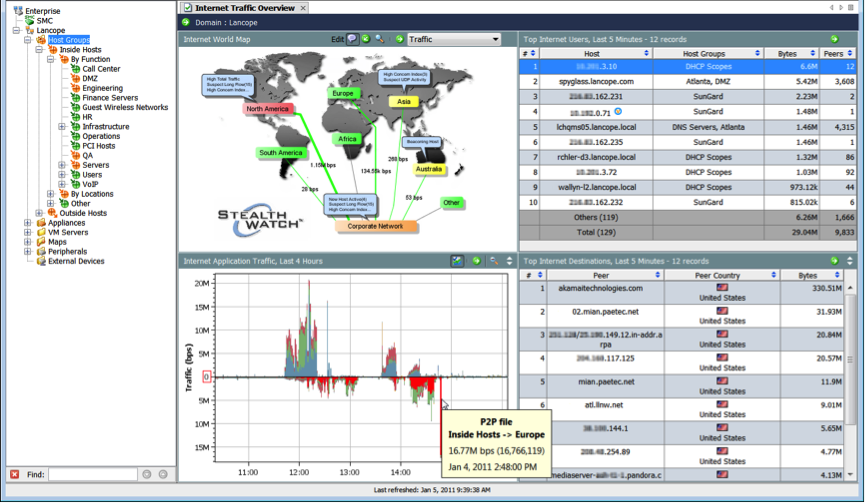

シスコのサイバー脅威防御(CTD)防御ソリューションのベースとなっているのは、NetFlowプロトコルです。 ソリューションはいくつかのコンポーネントで構成されています。

- NetFlowプロトコルをサポートするネットワークインフラストラクチャ(スイッチ、ルーター、ファイアウォール)

- Lancope StealthWatchネットワークトラフィック分析システム、

- コンテキスト情報を追加するオプションのCisco Identity Services Engine(ISE)。

StealthWatchは、シスコと協力してLancopeによって開発されており、市場で最も古いNBADシステムの1つです。 StealthWatchとISEは、ハードウェアと仮想デバイスの両方の形式で利用できます。

Cyber Threat Defenseの初期段階では、組織のネットワークを構成するゾーンを記述する必要があります。 そのようなゾーンは次のとおりです。

- ローカルエリアネットワーク

- 枝

- 目的または場所ごとに組み合わされたワークステーション、

- 利用可能なサービスやアプリケーションなどでグループ化されたサーバー

ゾーンは互いに入れ子にすることができます-たとえば、データセンターゾーンには、アプリケーション(Web、メールサーバー、DNSサーバー、ERP)のゾーンが含まれます。 次に、Webサーバーのゾーンは、外部および内部Webサーバーのゾーンに分割されます。

ネットワークがより正確にゾーンに分割されると、ソリューションはテレメトリーとデバイスの動作をより正確に分析できるようになります。 CTDは、特定の領域へのデバイスの割り当てとデバイスの所有権を提案できます。 たとえば、サーバーがWebトラフィックのソースである場合、このサーバーをWebサーバーのグループに割り当てることが提案されます。

次のステップでは、CTDはネットワークインフラストラクチャからNetFlowテレメトリを収集し、ゾーンおよび個々のネットワークデバイスのネットワーク動作プロファイルを構築します。 最初の自己トレーニングと調整は最初の7日間で行われ、次の28日間で、通常の動作のプロファイル(ベースライン)が作成されます。 トラフィック構造が徐々に変化すると、プロファイルは自動的に適応します。

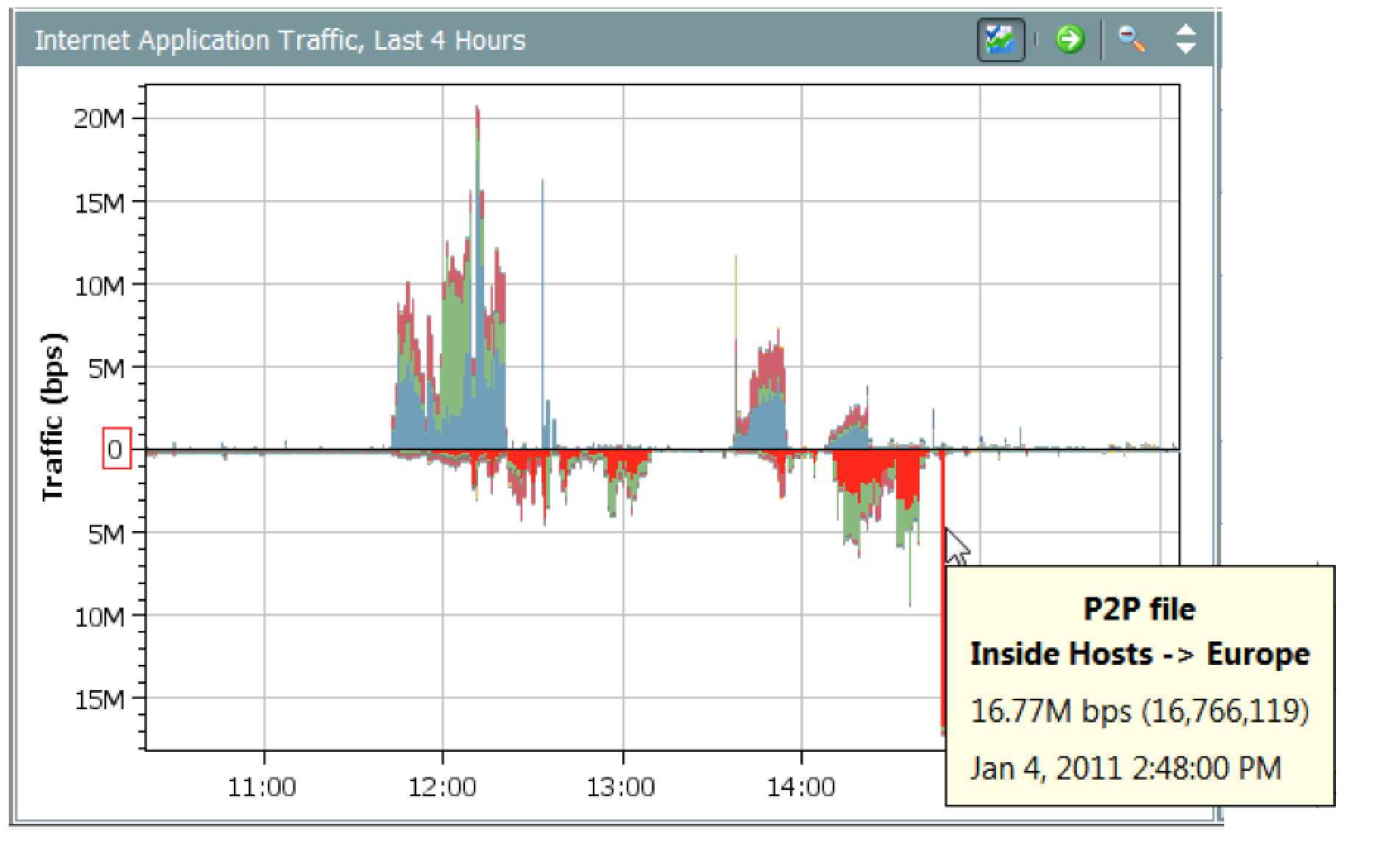

トラフィックが通常の動作または「悪い」動作から大幅に逸脱すると、潜在的なセキュリティインシデントの通知が発生します。 インシデントを登録する場合、主要なインジケータは数値です:

- 懸念指数(CI)-特定のホストが無効または異常なアクティビティの原因であることを示すインジケーター。

- ターゲットインデックス-ターゲットインデックス(TI)-ホストが攻撃または異常なアクティビティのターゲットになる可能性があることを示すインジケータ。

- ファイル共有インデックス(FSI)-潜在的なP2Pアクティビティを追跡します。

これらのインデックスは、多数のトラフィックパラメータを考慮して、CTDによって監視されるすべてのネットワークホストに対して計算されます。 インデックスを使用すると、この異常の深刻度と信頼性に対するホストの異常な動作とシステムの信頼度を追跡できます。 インデックスを使用すると、インシデント調査に優先順位を付けることもできます。 インデックス値が高いほど、インシデントはより危険になります。

人生の例を挙げます。 ランダムな通行人がドアベルを鳴らしてから、住所と間違えたと報告した場合、心配する特別な理由はありません。 しかし、通行人が同じように10番目のドアをノックした場合、これは懸念の原因です。 したがって、懸念指数は10です。

サイバー脅威防御にも同じことが当てはまります-インデックスがしきい値を超えた場合、対応するアラームが生成されます。 システムには、アラームを生成するための多数の標準ポリシーがあり、特定の組織の観点から許容できないアクティビティを記述するカスタムポリシーを作成することができます。

コンテキストを追加

ソリューションの作業では、コンテキストが重要です。 NetFlowプロトコルは通常、IPアドレスとポート番号で動作します。 コンテキストを知ることにより、Cyber Threat Defenseは以下を理解できます。

- このユーザーまたはそのIPアドレスの背後に隠れているユーザーとデバイス

- このポートを使用するアプリケーション、

- IPアドレスまたはドメイン名の評判と、インターネットホストが違法行為(たとえば、ボットネットの作業)で以前に気づかれたかどうか。

したがって、IPアドレスとポートに関するフェースレス情報を「色付け」して、コンテキストを提供することが可能になり、セキュリティインシデントにより正確かつ効率的に対応できるようになります。

ユーザーおよびデバイス情報は、ネットワーク上のデバイスタイプとユーザー名を識別するインテリジェントメカニズムを備えたCisco Identity Services EngineとのCTD統合を通じて収集されます。

インターネットホストのレピュテーションデータは、クラウドベースのレピュテーションデータベースからリアルタイムで取得されます。 特にこのデータベースには、アクティブなボットネットコントロールセンターに関する動的な情報が含まれています。

しきい値に達すると、CTDは所定のアクションを実行できます。 たとえば、特定のホストの疑わしいアクティビティをブロックしたり、スイッチポートをブロックしたりするコマンドをファイアウォールに与えます。 コマンドは自動モードまたは半自動モードで指定できます(管理者による確認後)。 システムには、さまざまなベンダーのルーターとファイアウォール用のスクリプトが事前にインストールされており、カスタムスクリプトを作成することもできます。

私たちは何から保護しています

Cyber Threat Defenseは、さまざまなセキュリティシナリオで使用して、より多様な攻撃から保護できます。

特に、CTDは、情報セキュリティに影響を与える次の種類の攻撃と異常を検出し、ブロックするのに役立ちます。

- 悪意のあるコードの配布とウイルスの発生、

- ボットネット活動

- DDoS攻撃

- ネットワークインテリジェンス

- リソースへの不正アクセスの試み、

- 不正データの蓄積、

- データ漏洩の試み

- 禁止されているアプリケーション(P2P、IPテレフォニーなど)の使用、

- サービス(Webサイトなど)の不正なインストール、

- アクセスポリシーの違反とITU構成のギャップの識別。

CTDは、情報セキュリティを監査するための優れたツールでもあり、ファイアウォール、IPS、およびネットワークインフラストラクチャをセットアップするときに、ネットワークが計画どおりに動作するかどうかを確認できます。

そしてもちろん、Cyber Threat Defenseは、サイバーインシデントの調査を支援し、悪意のあるコードと攻撃ベクトルの分布を調査できます。 すべてのネットワークフローとセッションに関する情報が保存されるため、過去のある時点で誰とどのように疑わしいホストが対話したかを知ることが可能になります。

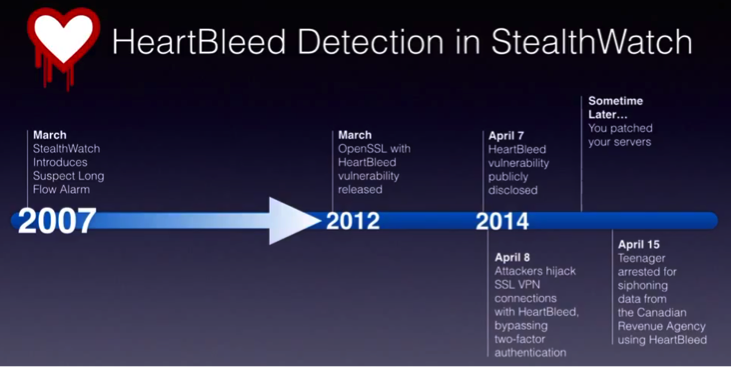

センセーショナルなOpenSSL HeartBleed脆弱性を例として使用して、Cyber Threat Defenseの動作メカニズムを見てみましょう。

HearBleadの検出の難しさは、攻撃者が脆弱性を正しく悪用した場合、Webサーバーのログに悪用の痕跡が残っていないことでした。 SSL暗号化では、要求コンテンツと署名によって通常のトランザクションと悪意のあるトランザクションを区別することも難しくなります。 したがって、この脆弱性を悪用しようとする試みを特定するには、SSL要求とWebサーバー応答のサイズの特性に依存する必要があります。

テストシステムでHeartBleedの脆弱性を悪用しようとするシステムレポートを見ると、これらのトランザクションの2つの機能に気づくでしょう。

まず、クライアントの要求と応答のサイズの比率は約4.8%です。 第二に、HeartBleedを標的とする攻撃は、長寿命のセッションを作成する可能性があります。 各Heartbleedトランザクションは、攻撃されたWebサーバーの小さなメモリの内容で攻撃者を返します。 関心のある情報(プライベートSSLキーまたはパスワード)を取得するために、攻撃者はトランザクションを何度も繰り返す必要があり、ユーザーセッションは最後の数時間になります。 CTDには、このような長期間のセッションを検出するためのメカニズムが組み込まれています(Suspect Long Flow)。

したがって、CTDを使用して、疑わしいWebトランザクションを識別できます。 NetFlowネットワークテレメトリは通常数か月間保存されるため、脆弱性が公式に公開される前に過去に発生した攻撃を見つけることが可能です。 最も重要なのは、このような攻撃を検出するために署名を更新する必要がなく、ソリューションは脆弱性またはエクスプロイトの出現から「ゼロ」日から攻撃を見つけることができることです。

NetFlowはインシデント情報の優れた情報源ですが、それだけではありません。 Cisco Cyber Threat Defenseの開発は、追加情報ソース(ネットワークIPS SourceFire、Cisco Advanced Malware Protection、電子メールおよびWebコンテンツフィルタリングシステム、クラウドインテリジェンス)のソリューションへの統合に向かっています。 広範な処理と高度な処理および相関技術により、変化する脅威の状況により正確かつ迅速に対応できるようになります。 記事のサイズが限られているため、Cyber Threat Defenseのセキュリティ機能のみに注目しました。 実際、CTDソリューションは、IT管理者がユーザーのネットワークアクティビティを監視し、ネットワークリソースの使用を監視し、アプリケーションとQoSの動作を分析するのにも非常に役立ちます。 詳細については、次の記事をご覧ください。

ソリューションに関する詳細情報は、シスコのWebサイトで入手できます。