un1c0rnプロジェクトは、 Motherboard.vice.comの記事でun1c0rnは「脆弱性のためのGoogle」とさえ呼ばれていました。

更新06/17/14-un1c0rnが支払われました! 現在、エクスプロイトの結果にアクセスするには、少なくとも0.01 BTCをウォレットに転送するように求めています

警告:

漏洩したデータの一部のみが利用可能です。

寄付を...(> 0.01 BTC)に送信して、完全なリークを解除します。

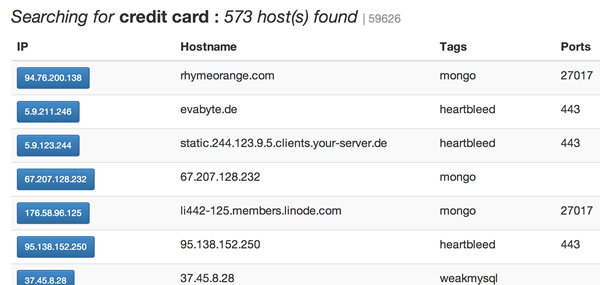

動作原理はShodanに似ています:ロボットは特定のポートですべてのIPアドレス(現在62,000以上、

この記事の著者は、検索バーに「クレジットカード」と入力して結果を詳しく調べると、多くの興味深いことが見つかると主張しています。

検索には必要なものが多く残されているため、「Rummage」は徹底的に行う必要があります(たとえば、1つのIPまたは範囲でフィルタリングすることはできません)。 正直なところ、私は結果を見るよりも先に進みませんでしたが、私が見たものは、特にハートブリードのような脆弱性において、非常に危険な情報のようです。

例えば

un1c0rn.net/?module=hosts&action=detail&ip=168.144.27.186

-ハートブリード-8443 | b6j8

95c3166d6a53d23026887c1f8c; ロケール= en-US; psaContext =ダッシュボード; BarExpanded = True

u5hM]

D = ce1a9195c3166d6a53d23026887c1f8c; ロケール= en-US; psaContext =ダッシュボード

697178f7e7fa0c2863fb8f0886d9f04e / referer / branding-77-manage.myhosting.com / activate_by_mouse_click / true / nodeid / plesk_vps_main

Accept-Encoding:gzip、deflate、sdch

Accept-Language:en-US、en; q = 0.8

login_name = admin&passwd = Chicken1234& locale = en-US&locale_id = en-US&login_locale = en-US ...

または

un1c0rn.net/?module=hosts&action=detail&ip=212.186.117.162

-ハートブリード-443 | = RV>

yiNC

fFG>

Aog c

r: 212.186.117.162/themes/pfsense_ng/login.css

Cookie:PHPSESSID = d5754d40720b50293753aeb61fc78954; cookie_test = 1401391652

接続:キープアライブ

If-Modified-Since:金、2013年4月12日14:31:46 GMT

If-None-Match: "4079480975"

%3Aed9e87ca72211055016df7735239f480bc83f0c1%2C1397210984&usernamefld = admin&passwordfld = khk%2326%239020&login = Login

rjXp〜

更新-pfSenseを使用するほとんどすべてのシステムでのクリア形式のパスワード-文字列とユーザー名 fld = adminとpasswordfldを見つけるとひどい結果が得られます

-ハートブリード-8443 | b6j8

95c3166d6a53d23026887c1f8c; ロケール= en-US; psaContext =ダッシュボード; BarExpanded = True

u5hM]

D = ce1a9195c3166d6a53d23026887c1f8c; ロケール= en-US; psaContext =ダッシュボード

697178f7e7fa0c2863fb8f0886d9f04e / referer / branding-77-manage.myhosting.com / activate_by_mouse_click / true / nodeid / plesk_vps_main

Accept-Encoding:gzip、deflate、sdch

Accept-Language:en-US、en; q = 0.8

login_name = admin&passwd = Chicken1234& locale = en-US&locale_id = en-US&login_locale = en-US ...

または

un1c0rn.net/?module=hosts&action=detail&ip=212.186.117.162

-ハートブリード-443 | = RV>

yiNC

fFG>

Aog c

r: 212.186.117.162/themes/pfsense_ng/login.css

Cookie:PHPSESSID = d5754d40720b50293753aeb61fc78954; cookie_test = 1401391652

接続:キープアライブ

If-Modified-Since:金、2013年4月12日14:31:46 GMT

If-None-Match: "4079480975"

%3Aed9e87ca72211055016df7735239f480bc83f0c1%2C1397210984&usernamefld = admin&passwordfld = khk%2326%239020&login = Login

rjXp〜

更新-pfSenseを使用するほとんどすべてのシステムでのクリア形式のパスワード-文字列とユーザー名 fld = adminとpasswordfldを見つけるとひどい結果が得られます