当社の顧客の多くは、インターネットを介した1Cへのアクセスのセキュリティについて非常に懸念しています。 この状況は、会計士がモニターに貼り付けられているステッカーにパスワードを保存している状況によって特に悪化します。 この状況では、パスワードの複雑さに対する追加要件の導入と、天候の定期的な変更は導入されません。

人的要因の影響を可能な限り排除するために、1CへのWebアクセスのために2要素認証を組織するタスクが与えられました。 この仕組みの詳細については、以下を参照してください。

最初の認証要素は、ユーザーのユーザー名とパスワードです。 2番目の認証要素として、登録ユーザーの電話にSMSメッセージの形式で送信されるワンタイムパスワードを使用します。 トランスポートとしてSMSを使用することは、非常に便利で一般的なソリューションです。

SMSとともに、トークンを使用するオプションと、電子メールでパスワードを受信するオプションをテストしました。 トークンは、ユーザーごとに個別のトークンを購入し、ユーザーのコンピューターに追加のソフトウェアをインストールする必要があるため、最も便利なソリューションではありません。 パスワードをメールで受信するオプションは、1Cにログインするときにすべてのユーザーがメールにアクセスできるわけではないという事実によるものではなくなりました。 最終的に、ワンタイムパスワードを取得するために、彼らはSMSを最もシンプルで便利なソリューションとして使用することに決めました。

結果はこれです。 ユーザーの観点から見ると、操作スキームは次のようになります。

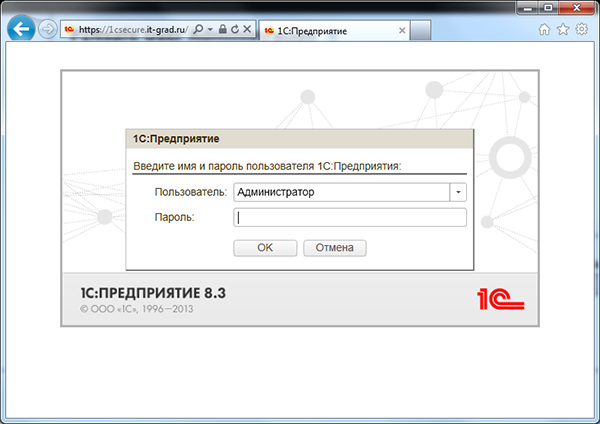

1Cへのアクセスは、データベースへの直接リンクを介して提供されます。 移行すると、すぐに認証ウィンドウが開き、ユーザー名とパスワードが必要です。 このステップでは、特定のユーザーの存在とサイトにアクセスする権利の可用性がチェックされます。

その後、承認されたユーザーにSMSによってコードが送信されます。

次に、ユーザーはSMSで受信した6桁のコードを入力する必要があります。 コードを入力する時間は3分です。

コードを入力すると、ユーザーはサイトにリダイレクトされ、1Cにログインできます。

読み込み画面...もう少し:)

できた! 仕事に取り掛かることができます!

概略的に、2要素認証ソリューションは次のとおりです。

システムのアルゴリズムを検討してください。

- ユーザーは、受信したリンクを介してプロキシサーバーに接続し、ユーザー名とパスワードを入力します。

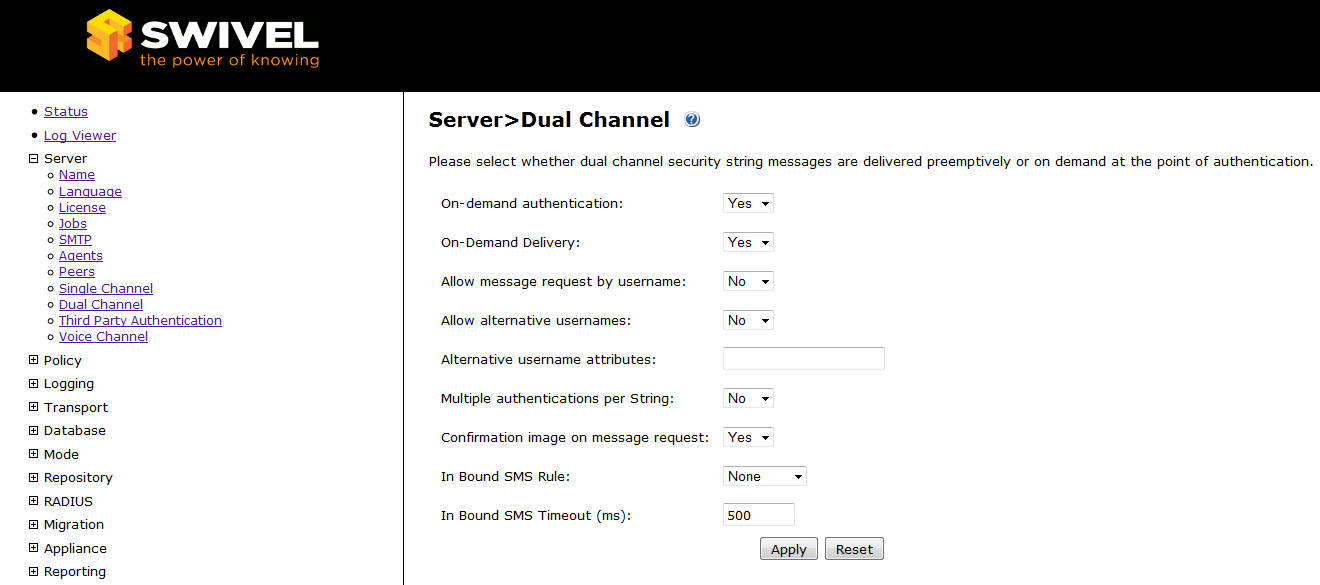

- UAGは、RADIUSプロトコルを介してユーザー名/パスワードをSwivelサーバーに転送します。 RADIUSプロトコルは、さまざまなシステムがリソースへのアクセスを認証できるようにする認証プロトコルです。

- Swivelは、そのようなユーザーの存在、正しいパスワードをチェックし、最初の認証ステップの成功/失敗についてUAGに通知します。

- 最初のステップが成功すると、SwivelはSMSゲートウェイを介してワンタイムコードを送信します。

- ユーザーは電話でコードを受け取り、プロキシサーバーに入力します。

- UAGはコードをSwivelサーバーに渡し、2番目の認証ステップの成功/失敗に関する応答を受け取ります。

- コードが正常に入力されると、ユーザーは1C Webサーバーにアクセスできます。

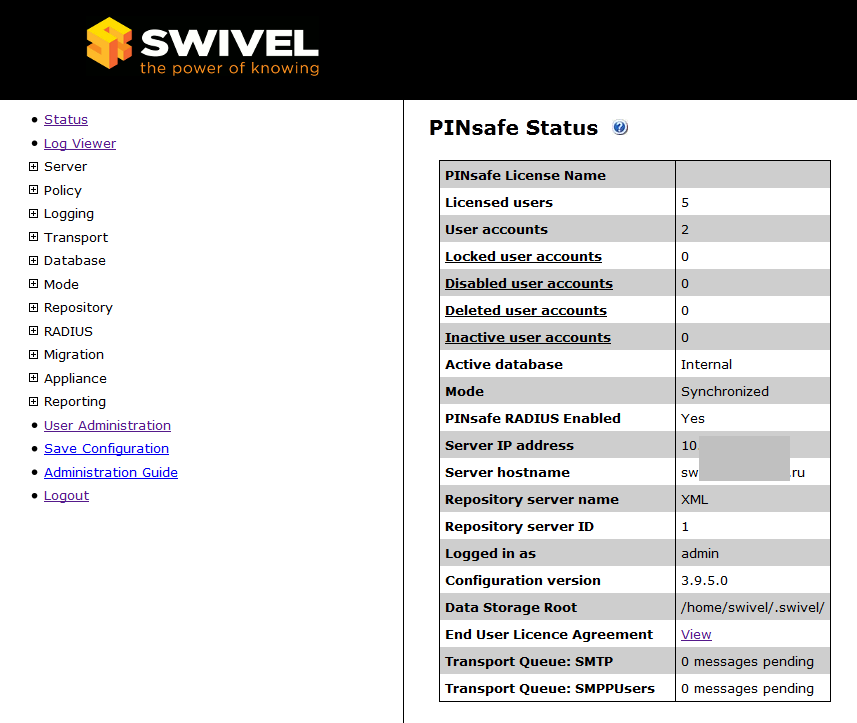

図に示されているさまざまなサーバーの中で、最も興味深いのは、私の意見では、2要素認証サーバーSwivelです。 モバイルアプリケーション、SMS、OATHトークン、通話など、さまざまな認証方法をサポートし、ブラウザーに画像を表示することで強力な認証をサポートします。 実装では、SMSを介したワンタイムパスワードが使用されました。 さらに、Swivelソフトウェアは、多数の異なるアプリケーションおよびサーバーと統合され、考えられる問題を設定および解決するための広範な知識ベースを備えています。

Swivelと共に2段階認証の製品を選択する過程で、たまたまRSAとAladdinのオプションを検討しました。 RSAは、幅広い機能を備えたかなり高価な製品であり、私たちの仕事では、スズメに銃から火を放つことです。 アラジンとスイベルは機能が似ており、同じ価格帯です。 Swivelの主な違いは、Swivelには永久ライセンスがあり、Aladdinには1年または2年のライセンスがあることです。 結局、私はサーバーとSwivelソフトウェア製品に落ち着きました。 サーバー管理コンソールのスクリーンショットは次のとおりです。

結果のソリューションを完全に開示し、質問を書いてください。

出典: IT-GRAD