悪意のあるプログラムがAndroid / Simplockerとしてデータベースに追加されました。 デバイスに感染すると、メモリカードで特定の種類のファイルの存在を確認し、それらを暗号化して身代金メッセージでデバイスへのアクセスをブロックします。 Simplockerは、Windowsのランサムウェアと同じ方法で操作を実行します。

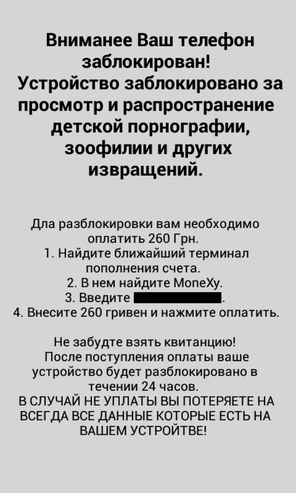

図 デバイスがブロックされたときに悪意のあるプログラムが表示するメッセージ。

上記のスクリーンショットでわかるように、ブロックに関するメッセージはロシア語で書かれており、ウクライナのグリブニアでの身代金支払いが必要です。これは、ランサムウェアがウクライナに焦点を合わせていることを示唆しています。 2010年に登場した最初のAndroid SMSトロイの木馬( Android / Fakeplayerを含む )も、ロシアとウクライナを起源としています。

クレジットカードを使用する通常の支払いシステムの顧客とは異なり、このサービスのクライアントは追跡が容易ではないため、攻撃者は被害者をMoneyXyサービスを使用して身代金の支払いに送ります。

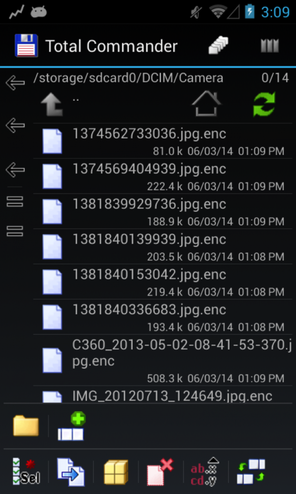

デバイスが感染した後、悪意のあるコードAndroid / Simplocker.Aは、メモリカードのファイルシステムで写真、ドキュメント、またはビデオ、つまり次の拡張子を持つファイルを確認します:jpeg、jpg、png、bmp、gif、pdf、doc、 docx、txt、avi、mkv、3gp、mp4。 これらのファイルが検出されると、AES対称暗号化アルゴリズムを使用してそれぞれが暗号化されます。

図 暗号化されたAndroid / Simplocker.Aファイル。 新しい.enc拡張子が各ファイルに追加されました。

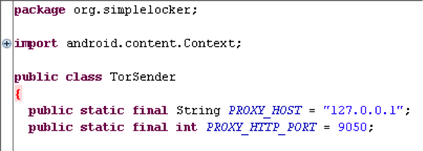

ランサムウェアは、リモートのC&Cサーバーと対話し、 IMEI識別子など、デバイスに関する識別情報を送信します。 C&Cサーバー自体のURLは、匿名TORネットワークに属する.onionドメインにあることに注意してください。 これにより、攻撃者は適切なレベルの匿名性を提供できます。

図 Android / Simplockerの一部。TORネットワークに接続するためのコード。

上記のロック画面のスクリーンショットでわかるように、メッセージには、侵入者による身代金の受領を確認するコードを入力するための特別なフィールドが含まれていません。 このコード入力フィールドは、Windowsのランサムウェアの場合に広く普及しています。 代わりに、Android / Simplocker.Aは、C&Cサーバーへの接続を常にリッスンして、資金が攻撃者に正常に転送されたことを確認するメッセージを受信します。

Android / Simplocker。分析したサンプルは、「Sex xionix」というアプリケーションとして配布されました。 Google Playでは検出されておらず、これまでのところかなり有病率が低いと思われます。

この脅威の分析では、Simplockerの場合、攻撃者は悪名高いランサムウェアCryptolockerの概念の実装に近づき、Windowsの世界で多くの騒ぎを引き起こしたことが示されました。 Android / Simplocker.Aには、デバイス上の暗号化されたファイルを復号化するためのコードが含まれているという事実にもかかわらず、ユーザーが攻撃者に従うことを強くお勧めしません。 必要な金額を支払った後、ファイルが復号化されるか、再び攻撃者の餌に陥らないという保証はありません。

ユーザーは、予防と予防的な予防措置を通じて、このタイプの脅威から自分自身を保護することをお勧めします。 これを行うには、Android用のESET Mobile Securityアプリを使用します。これにより、デバイスが安全に保たれます。 Androidを使用する場合は、信頼できないソースから取得したアプリケーションをデバイスにインストールしないでください。これにより、デバイスがマルウェアに感染するリスクが大幅に減少します。 デバイスのデータをタイムリーにバックアップします。これは、ランサムウェアランサムウェアから保護する最良の方法の1つです。バックアップソースからデータをすばやく復元できるためです。