最初の調査では、Internet Explorer 10およびInternet Explorer 11の最新のブラウジングエクスペリエンスの既定でオンになっているEnhanced Protected ModeとEnhanced Mitigation Experience Toolkit(EMET)4.1およびEMET 5.0 Technical Previewが、この可能性から保護するのに役立つことが明らかになりましたリスク。

したがって、拡張保護モード(EPM) オプションが有効になっているWindows 7 x64およびWindows 8 / 8.1上のInternet Explorer 10および11のユーザーは、このエクスプロイトから保護されます 。 さらに、EMET 4.1および5.0 TPのユーザーも保護されます。 EMETのこれらのバージョンには、デフォルトの保護リストにブラウザープロセスが含まれています。 EPMは、Windows 8以降でAppContainerの特別な制限モードでタブプロセスを起動することで、ブラウザーのエクスプロイトに対する耐性を強化します(AppContainerはすべてのモダンUIアプリケーションにもデフォルトで使用されます)。

図 ブラウザプロセスは、EMET設定で保護されたリストにあります(デフォルトリストのアプリケーションは太字で表示されています)。

Microsoftは、次のパッチ火曜日に、またはアウトオブサイクル、つまり予定外として、この脆弱性を解決する対応するアップデートをリリースします。

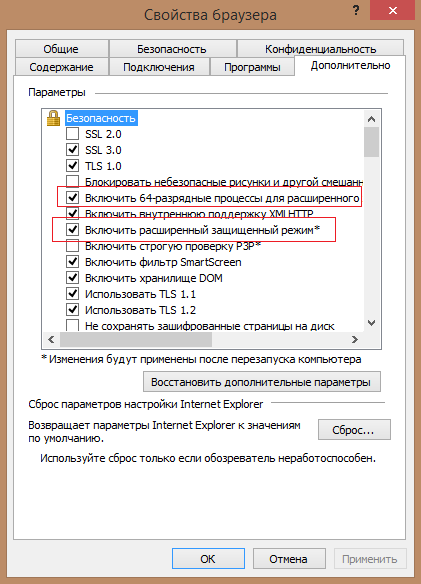

図 Windows 8.1 x64でのサンドボックス化(高度な保護モード)および64ビットタブプロセス(アンチヒープスプレー)を使用したIE11の最も安全な動作モード。