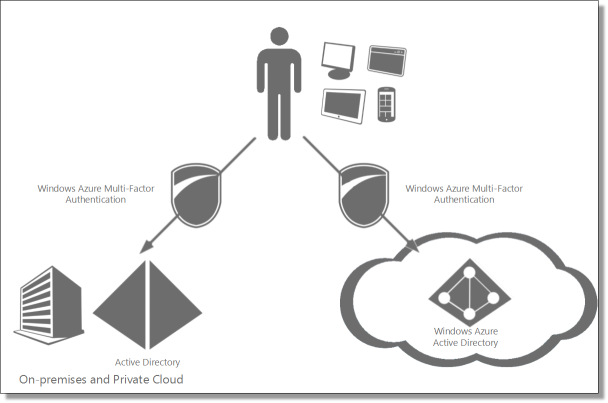

Windows Azure多要素認証は、ユーザー資格情報に加えて追加の認証レイヤーを提供します。 同時に、多要素認証を使用して、社内アプリケーションとクラウドベースアプリケーションの両方へのアクセスを保護できます。 可能な多要素認証オプションは次のとおりです。

•モバイルアプリケーション、

•電話

•テキストメッセージ、

ユーザーは、自分にとって都合のよいものを独立して強制的に選択できます。管理者はこれを調整できます。 ローカルアプリケーションのセキュリティ保護のコンテキストでは、多要素認証を使用して、特別なSDKを使用してリモートアクセスVPN、RADIUS、およびWebアプリケーションを保護できます。 クラウドアプリケーションがActive Directoryフェデレーションサービスを使用している場合、開発者はWindows Server Active Directoryまたは別のLDAPディレクトリとの同期を構成できます。 その他のMicrosoftサービスの場合、多要素認証は、Microsoft Azure、Microsoft Online Services、Office 365、およびDynamics CRM Onlineへのアクセスを保護するのに役立ちます。

Windows Azureで多要素認証を準備する方法を見てみましょう。

デモを繰り返すために必要なもの:

•サブスクリプションWindows Azure-十分な試用版: 無料試用版

•テナントWindows Azure Active Directory

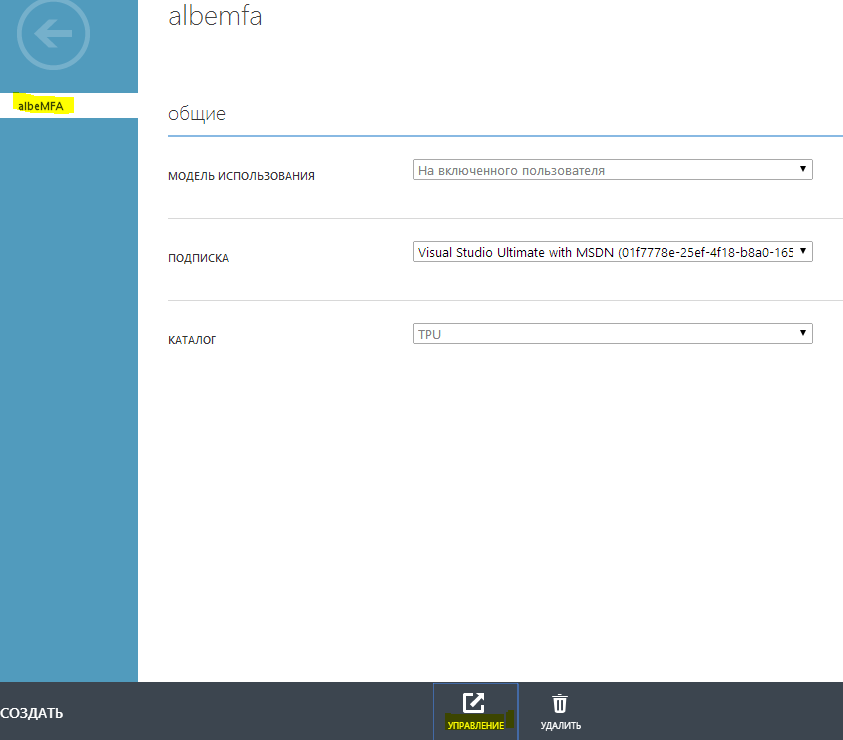

まず、MFAプロバイダーを作成します。Azure管理ポータルの[Active Directory]タブで、[MULTI-FACTORY AUTHORITY SUPPLIERS]ページに移動します。 [作成]をクリックし、データ(プロバイダーの名前(論理)、「含まれているユーザー」)を入力し、プロバイダーをバインドするディレクトリを選択します。 ここで、[ユーザー]ページで新しいユーザーを作成します。MFA は Microsoftアカウントでは機能しないため(組織のみ)、MFAをアクティブにするために必要です。

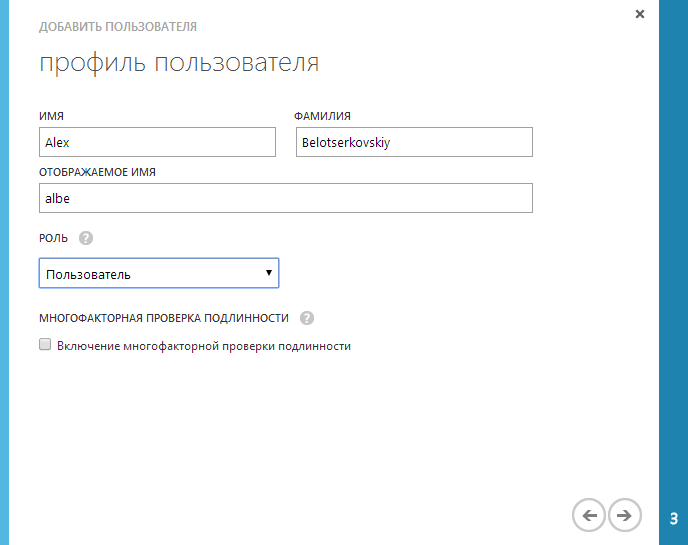

ユーザーの追加は3段階のプロセスです:ユーザーアカウントの種類...

...組織およびテナントにおける彼の役割(グローバル管理者の役割をインストールし、多要素認証を有効にするオプションをチェックします)...

...および一時パスワードを設定します。

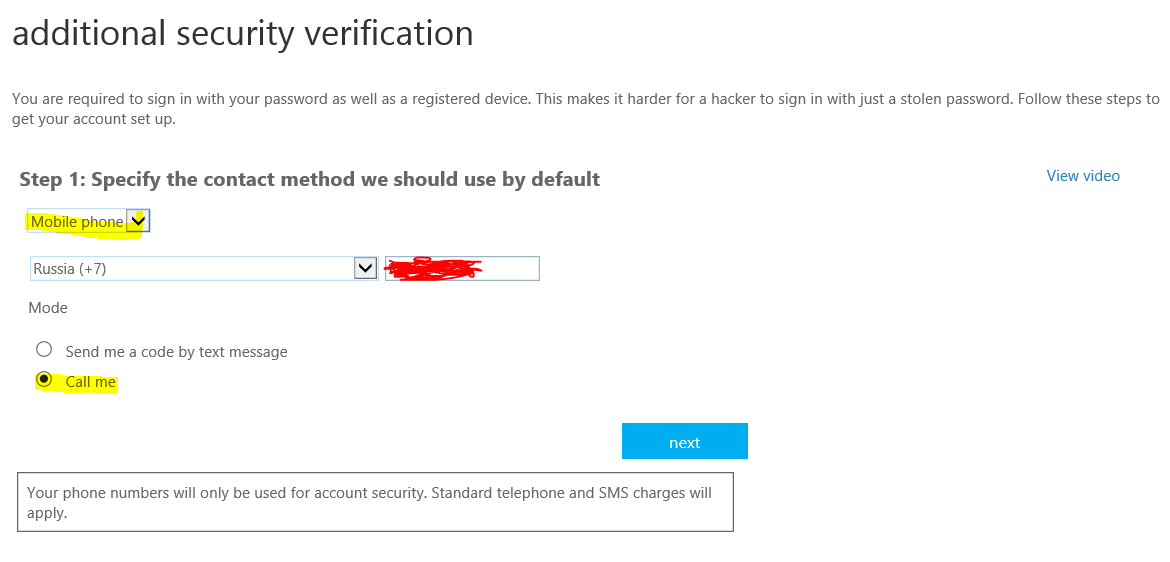

新しいパスワードを作成し、新しいユーザーのセットアップを完了します。 このユーザーの下で、後でログインします。 ユーザーを作成したら、自分のページに移動して携帯電話を指定します。国コードもドロップダウンメニューに表示されることに注意してください。フィールドには入力しないでください。

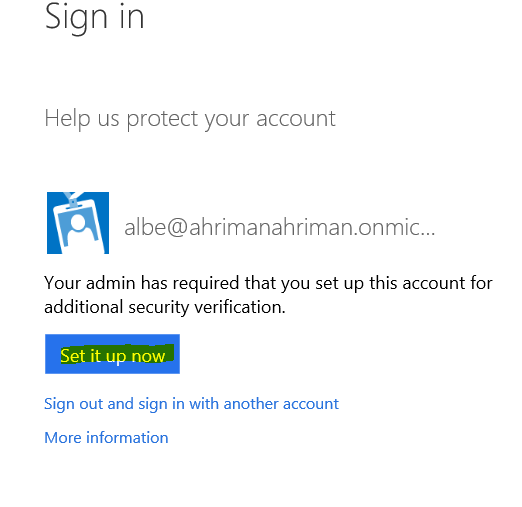

すばらしい-単純なシナリオのインフラストラクチャタスクは終了しました。 ここで、新しいユーザーの下で、ポータルを終了して再度ログインしてみてください。 新しいオプションが表示されます-今すぐ設定します。これは、テナント管理者がユーザーに対してMFAの使用を強制したことを意味します。

ユーザーのMFA設定ページには、すべての必要なフィールドがあります-認証タイプの選択、電話番号、SMSと通話の選択。

次のページで、選択した認証タイプを確認するよう求められます。 私たちの場合、電話の心地よい女性の声が、追加のセキュリティ回路を通過するために押すべきものを教えてくれます。 新しいアカウントを使用してAzureアカウントにログインしてみてください-操作は同じです。

次に、より複雑なシナリオを見てみましょう-ディレクトリとオンプレミスにMFAを使用します。

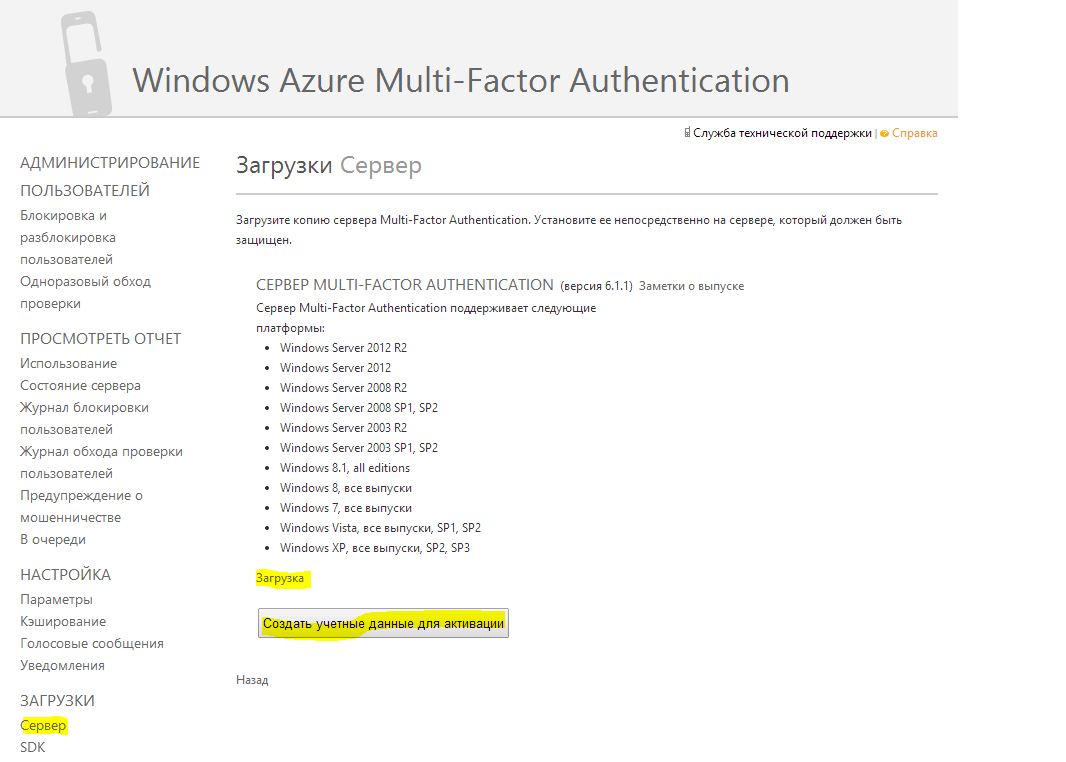

MFAオンプレミスを使用するには、たとえばIIS、RADIUS、Windows認証、またはLDAPと統合するために、Multi-Factor Authentication Serverをダウンロードしてインストールする必要があります。 以前に作成したMFAプロバイダーをクリックし、このプロバイダーの管理に移動して、[サーバー||]をクリックするとロードされます。 ダウンロードする

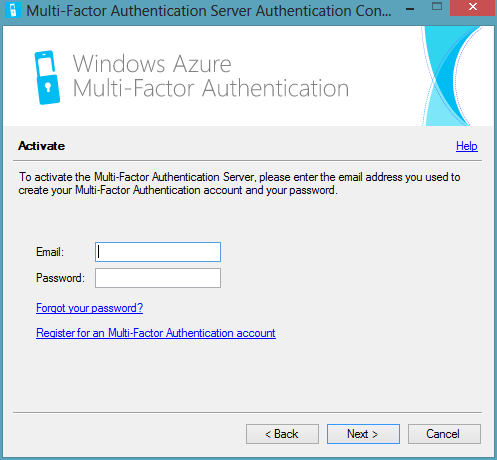

サーバーの読み込み中に、[アクティベーション用の資格情報の作成]をクリックします。インストール後にサーバーをアクティベートするために必要になります。

サーバーをインストールしてアクティブにします。 注意-パスワードは作成されてから10分後に有効になるため、アクティベーションプロセスを遅らせないでください。

サーバーの構成プロセスでは、多くの興味深いオプションが表示されます。たとえば、[アプリケーション]タブでは、MFAによって保護されるサービスとアプリケーションを構成できます。

MFAサーバーはデフォルトのADディレクトリ用に設定されていますが、別のディレクトリを再設定または追加することはまったく問題ではありません。ディレクトリ統合タブで[同期]を選択して[追加]をクリックし、同期と頻度を設定するだけです。

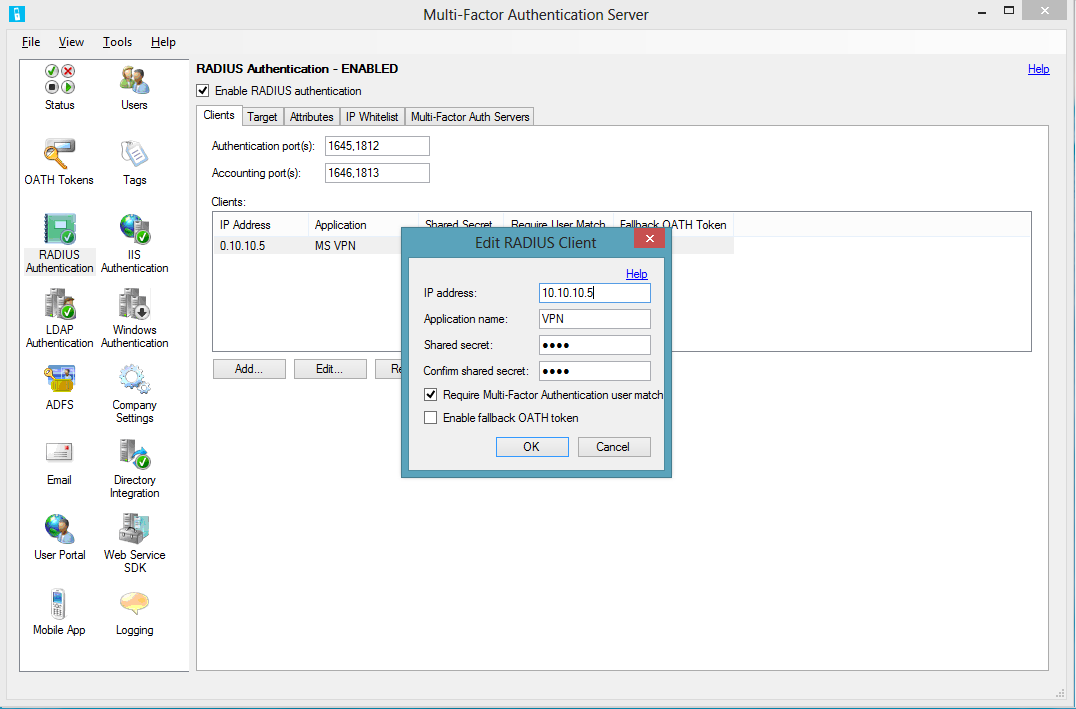

別の典型的な企業向けユーティリティは、MFAをRADIUSと統合して、VPNおよびMicrosoft Unified Access Gateway、TMG、またはRDGなどの他の機能を保護することです。 [RADIUS認証]タブでの統合セットアップ。

まとめ

Windows Azure Active Directoryの機能である多要素認証を見ました。 セットアップのプロセスは、公開されたばかりの期間に比べて大幅に簡素化されており、Windows Azureサブスクリプションにログインするための追加のセキュリティレイヤーを提供するなど、単純なシナリオでMFAをセットアップするのに特別な問題はありません。企業-RADIUSとの統合。 他のシナリオについて-後で。