この記事では、Windows AzureクラウドとD-Link DFL-210ファイアウォールの間にサイト間トンネルを設定するプロセス全体を段階的に説明します(DFLデバイスラインに関連:210 \ 260E \ 800 \ 860E)

注意! すべての構成手順には、多数の写真が伴います!

ステップ1:Windows Azureを構成する

まず、ウィザードを使用して新しいWindows Azure仮想ネットワークを作成します。

写真

名前:Habratest

新しいテリトリアルグループ:Habragroup

地域:西ヨーロッパ

写真

次に、ローカルDNSの名前とアドレスを入力します(必要な場合)。 それ以外の場合は、Windows AzureのDNSまたは任意のパブリックを使用します

「VPN接続タイプの設定」ネットワーク間ネットワーク「 」

写真

次のステップでは、DFLの設定を入力します。

名前:Mydfl

VPNデバイスのIPアドレス:78.153.146.110は、DFLに割り当てられた静的IPv4アドレスです( これは重要です 。DFLがNATの背後にある場合、成功しません )

アドレス空間:192.168.22.0/24-Windows Azureに接続するローカルサブネット

写真

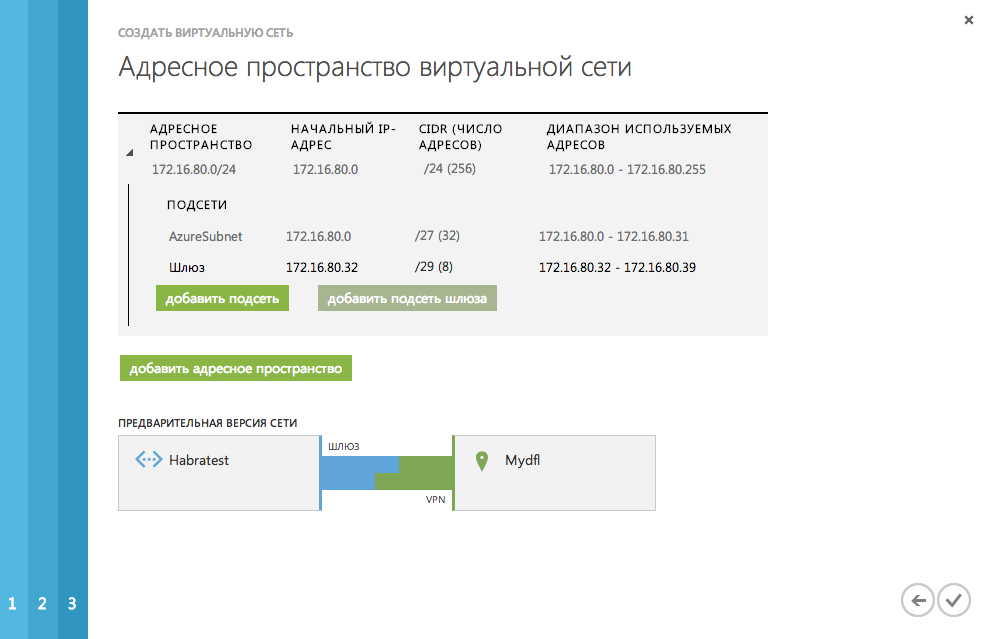

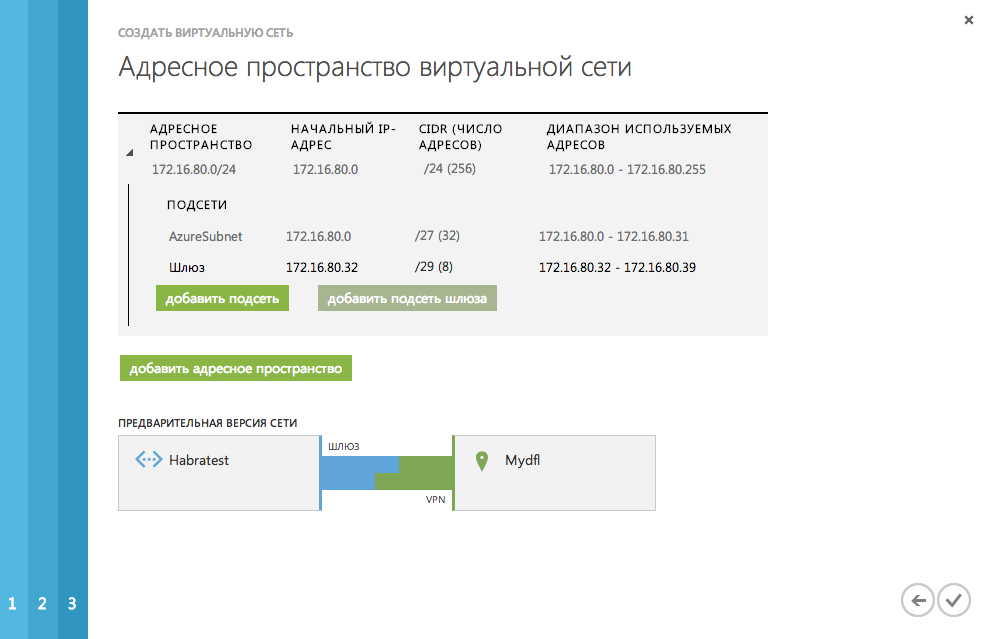

最後のステップで、接続するサブネットの設定を入力します(Windows Azureで作成されたサービスに使用されます)

この場合、設定は次のようになります。

合計仮想ネットワークアドレススペース:172.16.80.0/24

サブネット:

AzureSubnet 172.16.80.0/27

ゲートウェイ172.16.80.32/29

写真

仮想サブネットが作成されました!

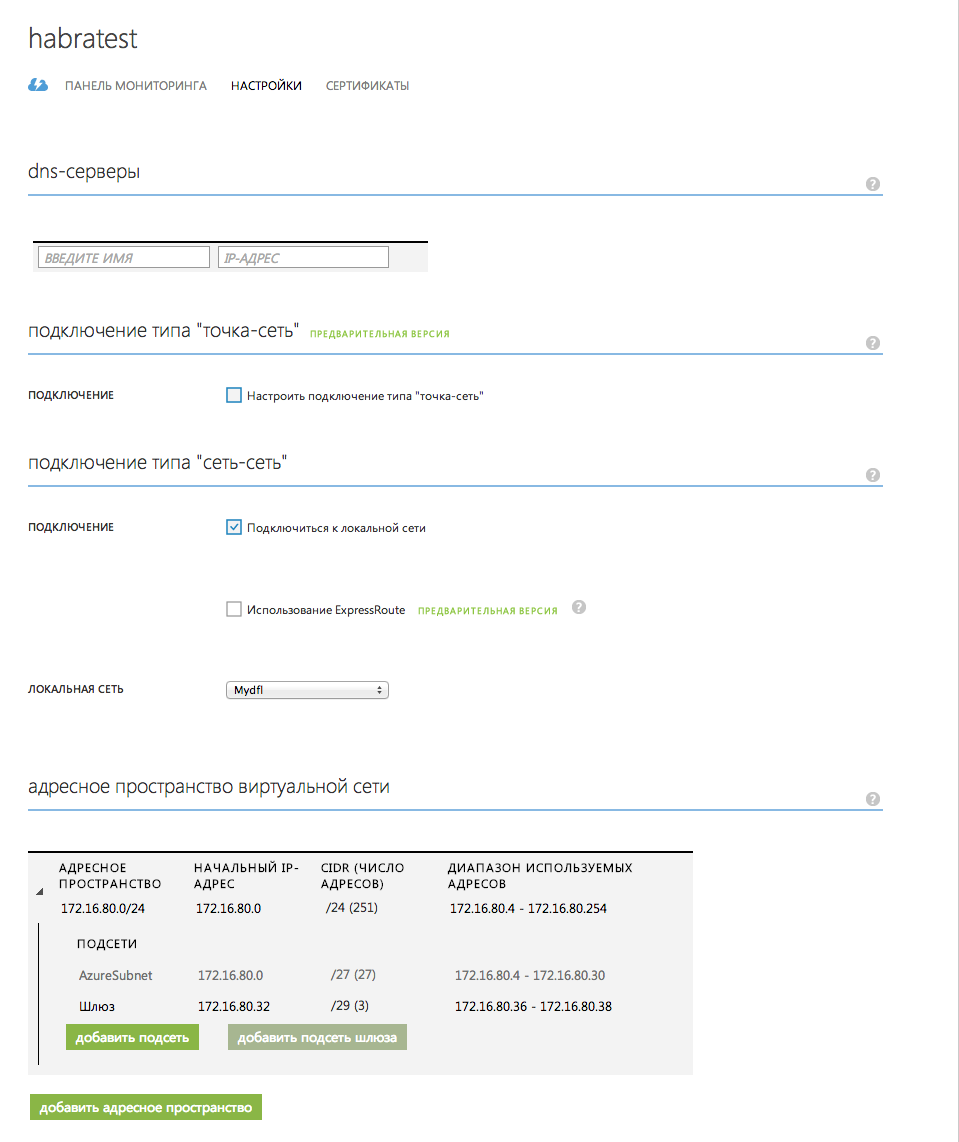

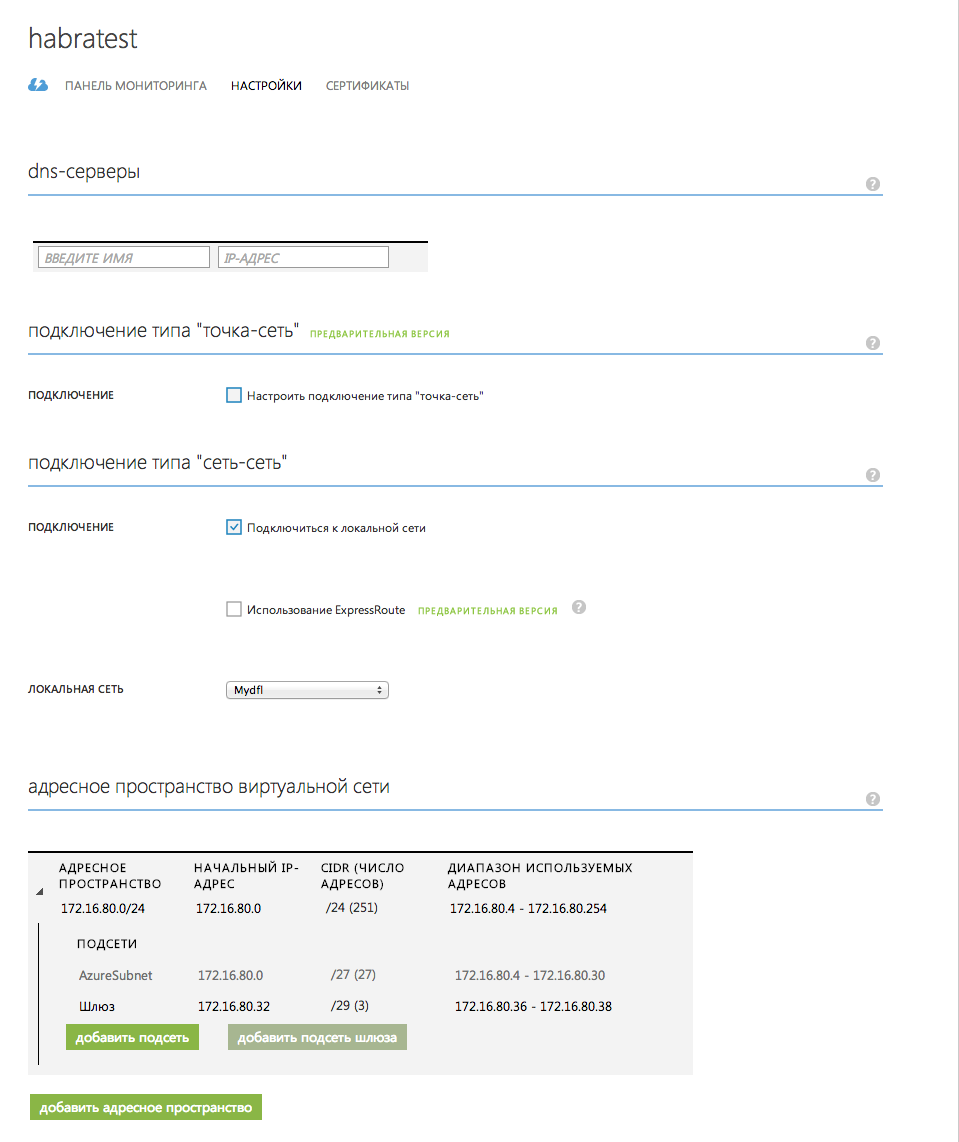

新しく作成された仮想ネットワークの「 設定 」に移動し、すべてが正しく行われたことを確認します

写真

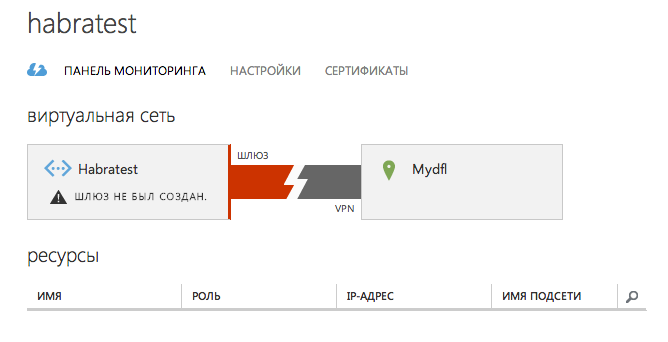

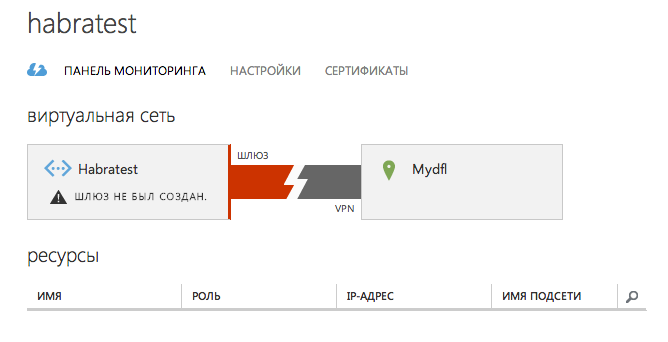

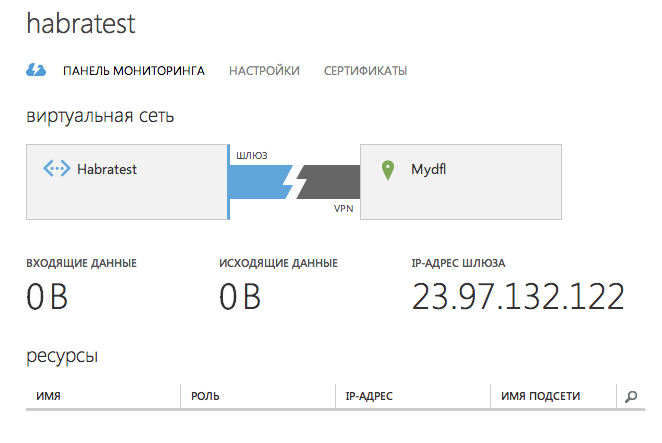

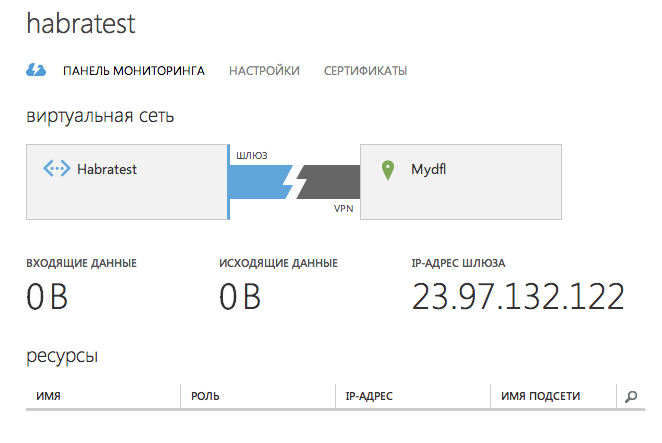

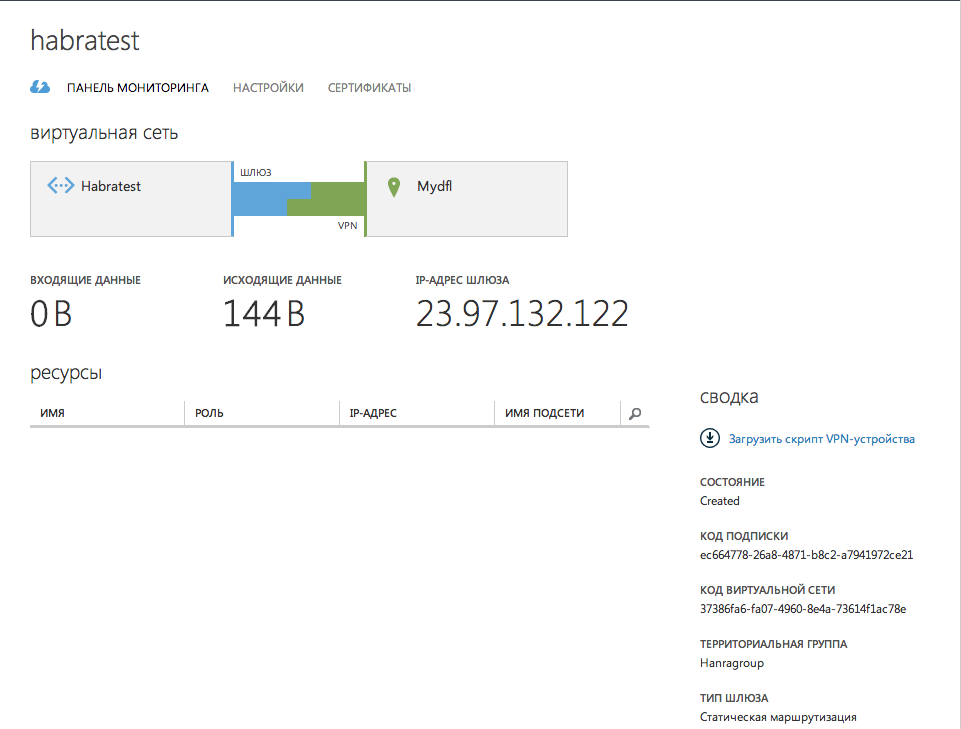

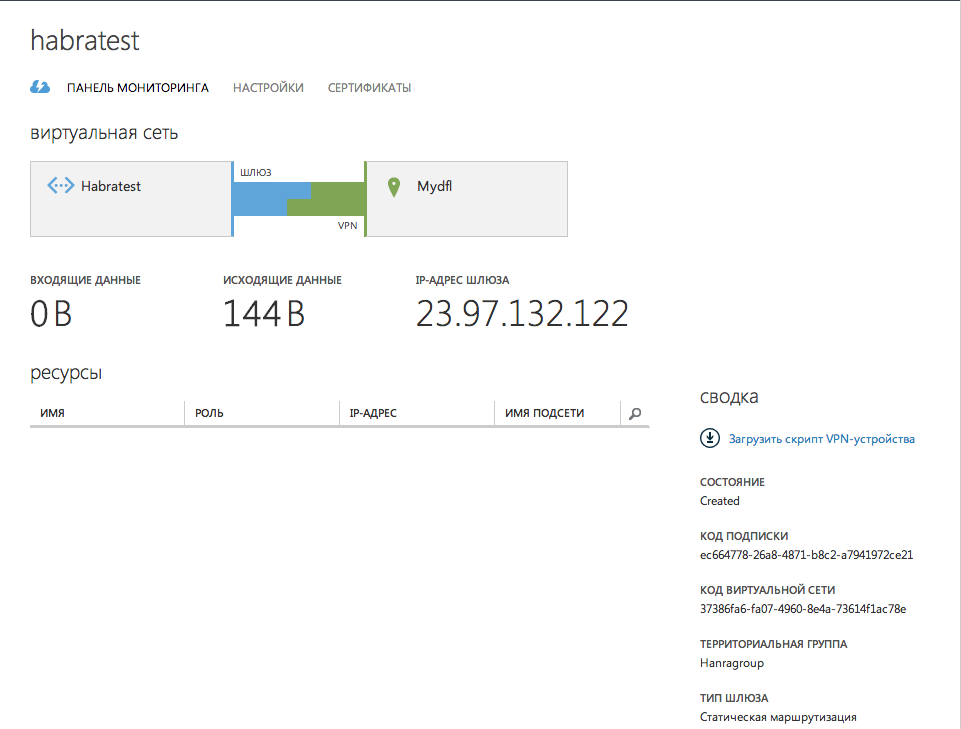

[ ダッシュボード ]タブに次の画像が表示されます

写真

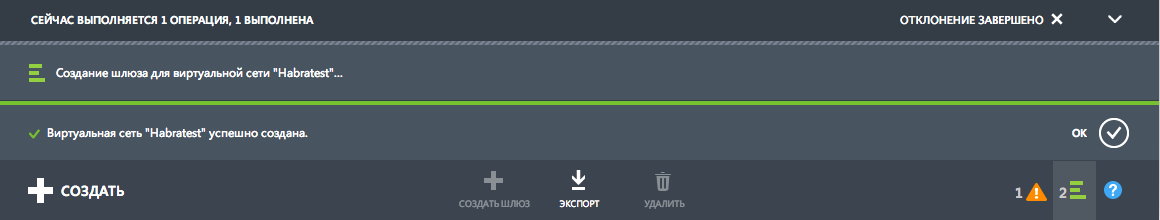

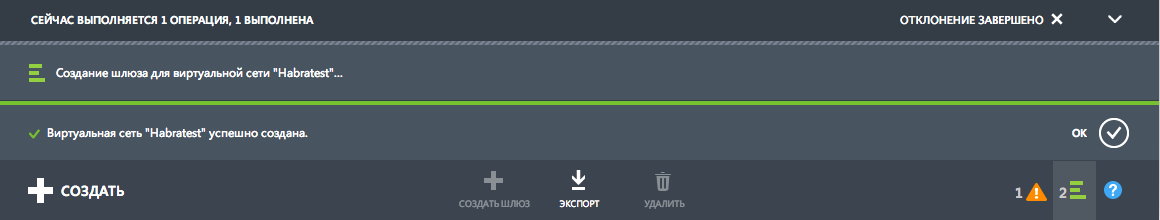

ページの下部にある[ ゲートウェイの作成 ]ボタンをクリックし、[ 静的ルーティング ]モードを選択します。 OKボタンで意図を確認します。

写真

Windows Azureがゲートウェイを作成するまで10〜15分待ちます

... 10〜15分かかりました...

したがって、ゲートウェイが作成されます。 Windows Azureが提供するものを確認します。

ゲートウェイIPアドレス:23.97.132.122

写真

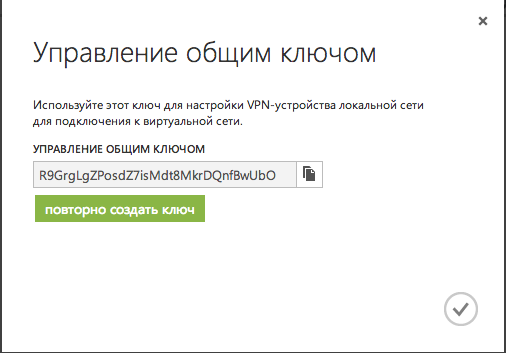

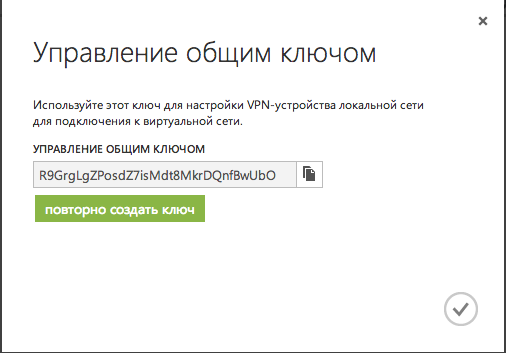

次に、ページの下部にある「 キー管理 」ボタンをクリックして、個人用の事前共有キーを取得します。

R9GrgLgZPosdZ7isMdt8MkrDQnfBwUbO

写真

ステージ2. DFLの構成

ゲートウェイの一般的な要件は次の場所にあります。

http://msdn.microsoft.com/en-us/library/windowsazure/jj156075.aspx#BKMK_VPNGateway

ここで非常に重要なポイント

ロシアのDFLファームウェア(デフォルトでインストール)では、Windows Azureが使用する(だけでなく)AESなどのすばらしい暗号化方法は使用できません。 このテーマの議論はこの記事の範囲外であり、次のトリックを使用します。

リンクhttp://tsd.dlink.com.tw/に従ってください

リストからDFLモデルを選択し、デバイスの最新のWorldWideファームウェアをダウンロードします(「For WW」と指定)

ファームウェアをDFLにダウンロードし、操作が完了するのを待ちます

ファームウェアがロードされ、続行できます

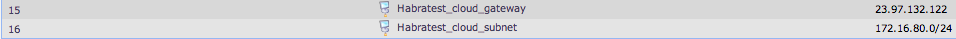

ここで、すべてのクラウドのIPアドレスをディレクトリに追加します(「 オブジェクト->アドレス帳-> InterfaceAddresses」 )。

名前:Habratest_cloud_gateway

値:23.97.132.122

名前:Habratest_cloud_subnet

値:172.16.80.0/24

写真

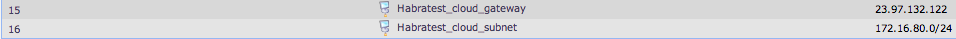

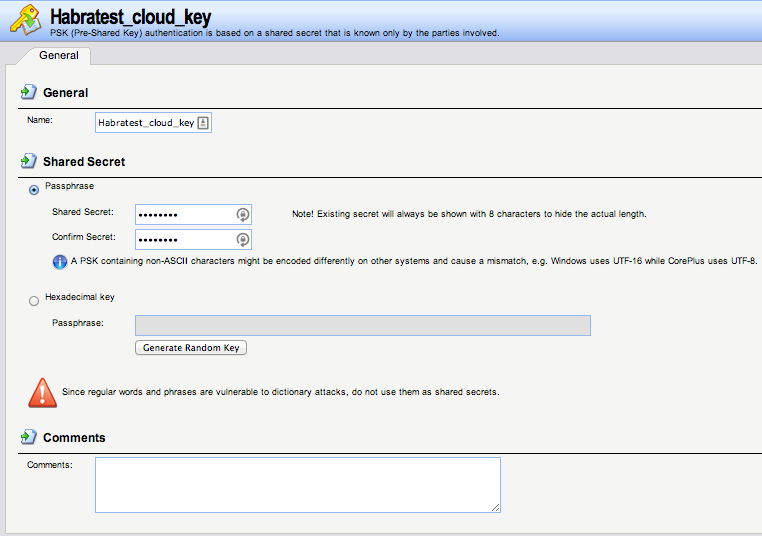

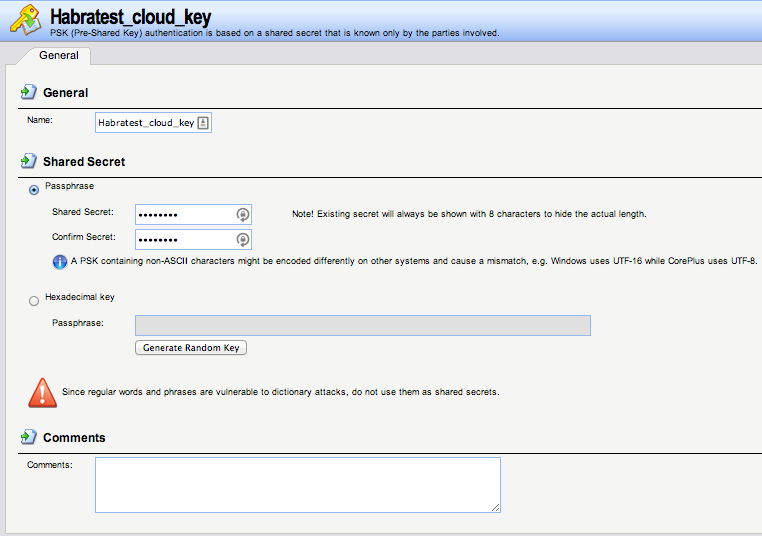

次に、「 オブジェクト->認証オブジェクト 」に進み、「 事前共有キー 」タイプの新しいオブジェクトを追加します 。

名前:Habratest_cloud_key

パスフレーズ:R9GrgLgZPosdZ7isMdt8MkrDQnfBwUbO

写真

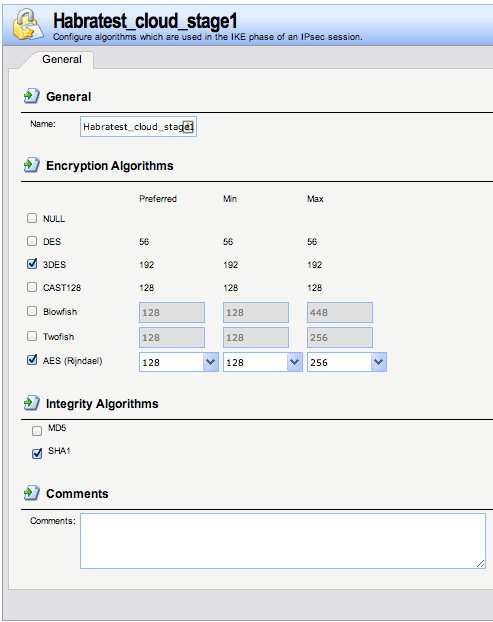

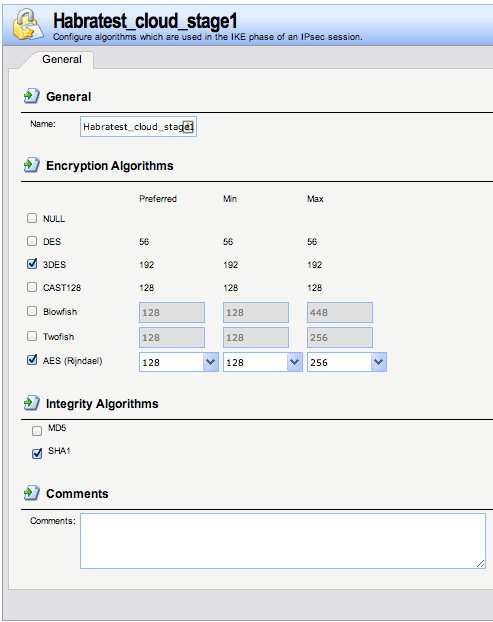

次に、「 オブジェクト-> VPNオブジェクト-> IKEアルゴリズム 」の項目に移動して、新しいIKEアルゴリズムを作成します。

名前:Habratest_cloud_stage1

daws:3DESおよびAES(128 128 256)、およびdaw SHA1

写真

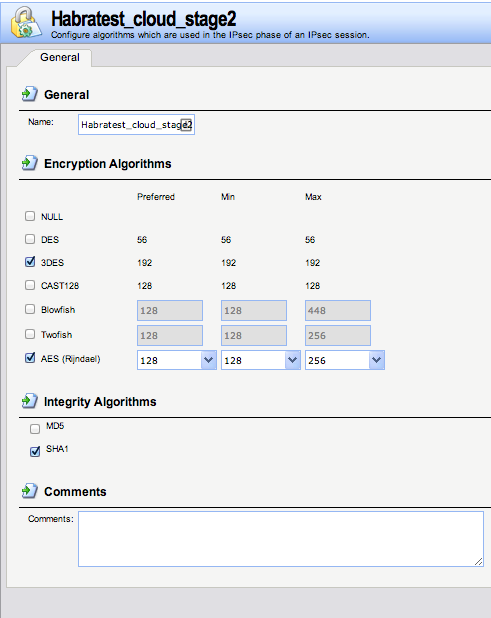

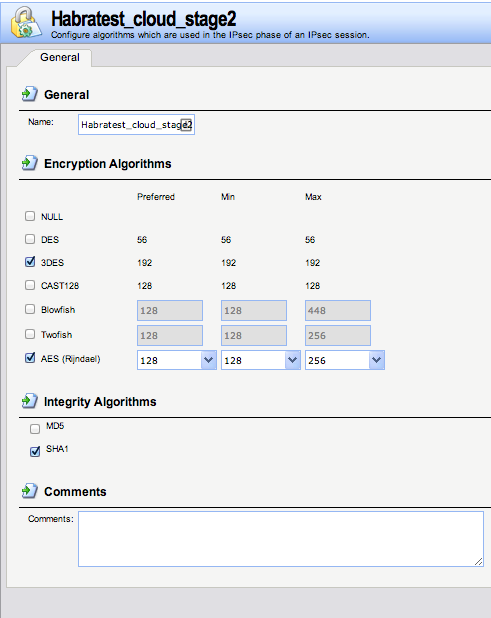

IKEアルゴリズムを作成した後、IPsecアルゴリズムの作成に進みます( 「オブジェクト-> VPNオブジェクト-> IPsecアルゴリズム」 ):

名前:Habratest_cloud_stage2

Jackdaws:IKEと同じ

写真

次に、IPsecトンネルのルールの作成に直接進みます( 「インターフェース-> IPsec」 ):

一般タブ

名前:Habratest_cloud_IPsec

ローカルネットワーク:lannet

リモートネットワーク:Habratest_cloud_subnet

リモートエンドポイント:Habratest_cloud_gateway

カプセル化モード:トンネル( 重要な設定! )

IKE構成モードプール:なし

IKEアルゴリズム:Habratest_cloud_stage1

IKEライフタイム:28800

IPsecアルゴリズム:Habratest_cloud_stage2

IPsecライフタイム:3600秒

IPsecライフタイム:102400000 Kb

写真

認証タブ

ポイント「 事前共有キー 」を置き、「 Habratest_cloud_key >」を選択します

写真

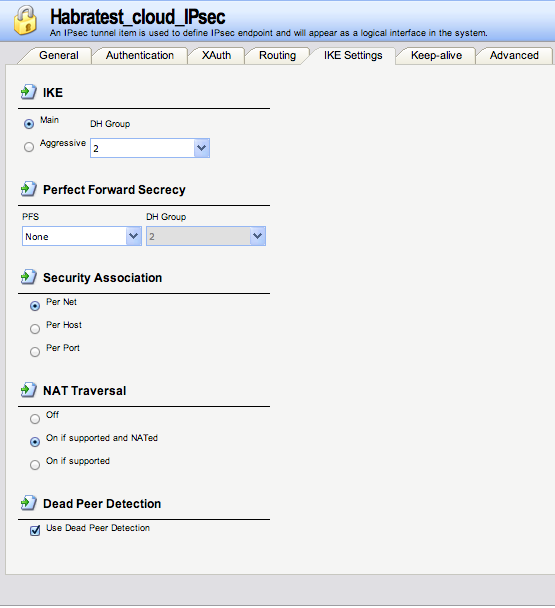

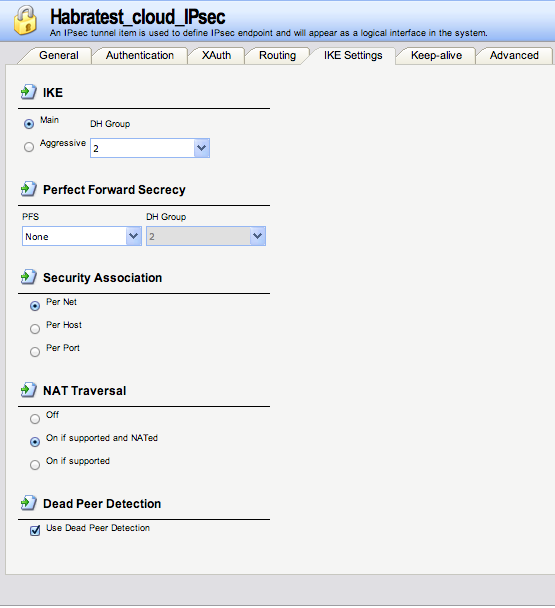

IKE設定タブ

IKE:

メイン-DHグループ2

PFS-なし

セキュリティ協会:ネットごと

NATトラバーサル:サポートおよびNATされている場合はオン

デッドピア検出:使用

写真

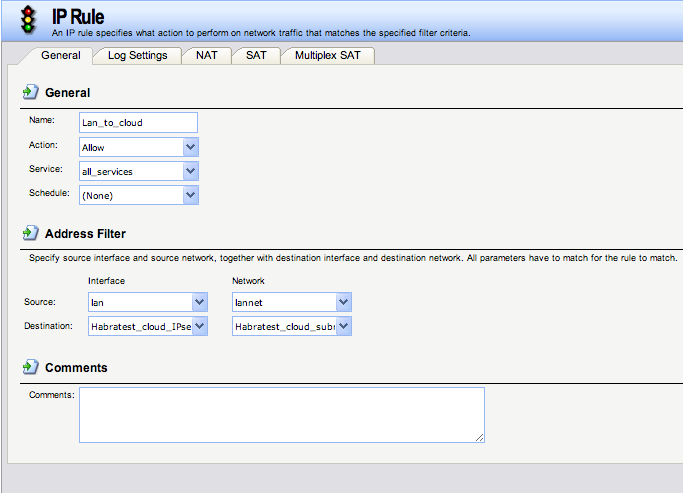

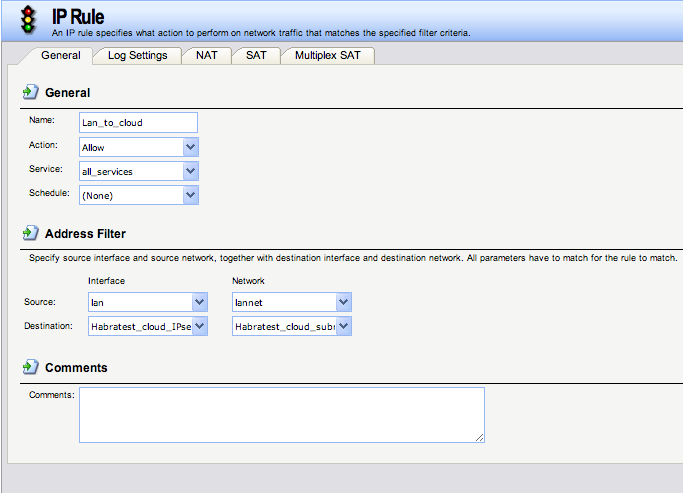

次に、2つのIPルールを作成します(「ルール-> IPルール 」):

ルール1 :

名前:lan_to_cloud

アクション:許可する

サービス:All_service

スケジュール:なし

ソースインターフェイス:lan

ソースネットワーク:lannet

宛先インターフェース:Habratest_cloud_IPsec

宛先ネットワーク:Habratest_cloud_subnet

写真

ルール2 :

名前:cloud_to_lan

アクション:許可する

サービス:All_service

スケジュール:なし

ソースインターフェイス:Habratest_cloud_IPsec

ソースネットワーク:Habratest_cloud_subnet

宛先インターフェイス:lan

宛先ネットワーク:lannet

写真

そこで、トンネルの基本設定を作成しました。 次に、変更を保存してDFLに適用します

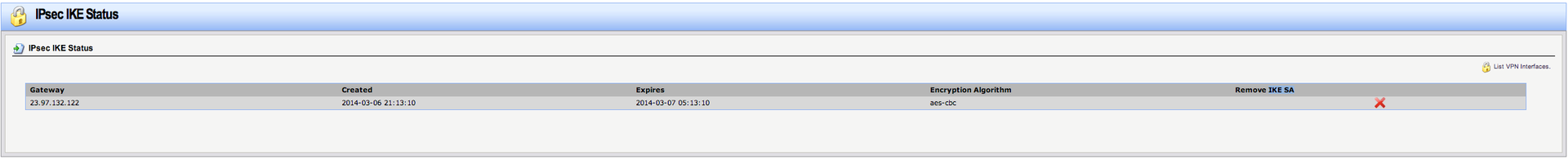

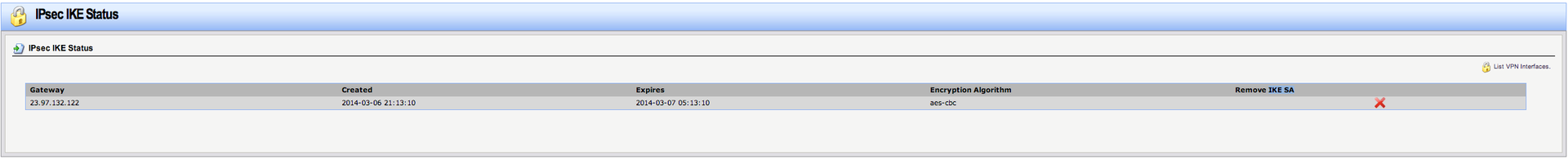

以上です! 隆起したトンネルの美しい写真を観察します

写真

次に、Windows Azureで必要なサービス(仮想マシン、データベースなど)を作成できます

DFLログで発生する可能性のあるエラーについて少し説明します。

1. statusmsg =「提案が選択されていません」-暗号化方法が正しく選択されていません

2.理由=「無効な提案」-パラグラフ1と同じ

3. reason = "IKE_INVALID_COOKIE"-トンネルは既に発生していますが、その後、設定に変更が加えられました。 [すべてのアクティブなIKE SAのリスト]ページの右上にあるDFL [ステータス-> IPsec-> Habratest_cloud_IPsec->]に移動し、古いIKE SAを削除します。 DFLを再起動します

写真

以上です。 記事(IPアドレス、サブネット、地域、事前共有キー)からテストデータを変更することを忘れないでください。

ご清聴ありがとうございました!

PSこのようなシナリオは公式にはサポートされておらず 、問題があるかもしれないと報告しているHabrauser DikSoftのコメントに注意してください