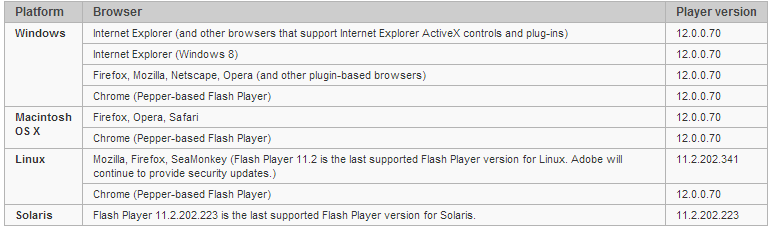

操作が成功すると、悪意のある.swfはPlugX RATリモートアクセスツール(ESET: Win32 / Korplug.BX 、Microsoft: Backdoor:Win32 / Plugx.H )をユーザーのシステムにロードします。 エクスプロイト自体は、ESETによってSWF / Exploit.CVE-2014-0502.A (Microsoft: Exploit:SWF / CVE-2014-0502.A 、Symantec: Trojan.Swifi )として検出されます。 Internet Explorer(Windows 8から8.1、Windows Update経由で10および11)およびGoogle Chromeなどのブラウザーは、Flash Playerのバージョンを自動的に更新しました。 IEについては、更新されたセキュリティアドバイザリ2755801を参照してください。 ここで関連性についてFlash Playerのバージョンを確認してください。以下の表は、さまざまなブラウザーのこれらのバージョンを示しています。

このエクスプロイトには、IEまたはChromeのサンドボックスメカニズムをバイパスする機能は含まれていません。 この場合の通常の推奨事項:

- サンドボックスをサポートするブラウザーを使用します。

- &OCを定期的に更新してください。

- エクスプロイトアクションをブロックしてタイムリーに検出する機能を備えたEMETまたはセキュリティ製品を使用します。 昨日、MicrosoftはEMET v5 Technical Previewの5番目のバージョンをリリースしました 。 こちらからダウンロードできます 。

安全である。