有名な暗号作成者Adi Shamir(略語RSAの文字「S」)と同僚は昨日、 「低帯域幅音響暗号解読によるRSAキー抽出」という題の科学論文を発表しました。 複雑な名前は、通常の携帯電話またはマイクを使用して(GnuPG実装で)RSAキーを抽出するための非常にアクセスしやすい方法を隠します。 電話を被害者のコンピューターから30 cm離すだけです。 高品質のマイクを使用する場合は、4メートルの距離からキーを削除できます。

これは信じがたいことですが、さまざまなコンピューターモデルからキーを抽出するためにいくつかの成功した実験が既に実行されており、独立した研究者が結果を確認できるようにソフトウェアが作成されています。

この作品は、 2004年の有名なアディ・シャミールのプレゼンテーションの続きです。 次に、キー抽出の理論的な可能性を示し、異なるRSAキーを使用してテキストを復号化する際の音像の違いを示しました。

これで根本的に新しいレベルに到達することができました。まず、信号処理用のユニークなソフトウェアを作成した開発者Lev Pachmanovに感謝する必要があります。

「多くのコンピューターは、一部の電子部品の振動により、動作中に高周波音を発します」 と Adi Shamir 氏は説明します。 「これらの音響放射は迷惑なきしみ以上のものです。セキュリティ関連のコンピューティングなど、ソフトウェアの実行に関する情報が含まれています。」 2004年、Shamirは、RSAキーが異なるとサウンドパターンが異なることを証明しましたが、キーの個々のビットを抽出する方法は明確ではありませんでした。 主な問題は、オーディオ機器が十分に高いサンプリング周波数で音声を録音できないことでした。従来のマイクではわずか20 KHz、超音波マイクでは数百キロヘルツ以下です。 これは、現代のコンピューターが動作する数ギガヘルツの周波数よりも桁違いに小さいです。

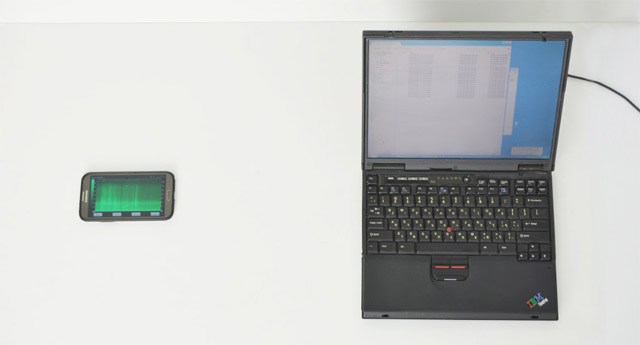

前述のPakhmanovのおかげで、コンピューターが解読されてから1時間待機した後、さまざまなモデルのコンピューターから4096ビットのGnuPGキー全体を抽出するソフトウェアが作成されました。 このような攻撃の実証に成功したのは、コンピューターから30 cm離れたスマートフォンと、4メートルの距離から指向性マイクを使用した攻撃です。 バックグラウンドノイズ、およびファン、ハードドライブ、その他のコンポーネントの音は、分析に干渉しません。これらは10 KHz未満の低周波数で生成され、フィルターで除去できるため、対象の電子コンポーネントは高周波数できしみ音を発します。 マルチコアプロセッサを使用すると、攻撃が促進されます。 コンピューターはマイクからの距離、温度、その他のパラメーターが異なるため、同じハードウェア構成のコンピューターの音も互いに干渉しません。

攻撃シナリオの中には:

- スマートフォンに特別なアプリケーションをインストールし、犠牲者とのミーティングを手配します。ミーティング中に、ラップトップの近くに電話を置きます。

- 被害者の電話をハッキングし、そこに特別なプログラムをインストールし、電話がコンピューターに近づくまで待ちます。

- ブラウザ(FlashまたはHTML Media Capture)を介してマイクを有効にできるWebページを使用します。

- 新しい作業分野での伝統的なバグとレーザーマイクの使用。

- 優れたマイクを内蔵したサーバーをホスティングに送信します。 周囲のすべてのサーバーからのキーの音響抽出。

- サーバーとワークステーションの通気孔にバグをインストールします。

アディシャミールは、まだ顎を落としていない読者を見つけて、次のように付け加えています。 これを行うには、適切に装備された攻撃者が素手でケースの導電部に触れるか、VGA、USBまたはイーサネットケーブルのもう一方の端にあるグランドピンに接続するだけで十分です。」 まず、何らかの接地された物体に触れて、部屋の接地電位に対する自分の体の電位を測定する必要があります。

GnuPG開発者は6か月前に脆弱性に関する情報と、この種の分析に対する保護の疑いに対するシャミールの推奨事項を受け取りました 。 本日リリースされたGnuPG 1.xおよびlibgcryptのバージョンには、分析を困難にする必要なアルゴリズムの変更が含まれていますが、いくつかの効果は依然として保持されます。特に、さまざまなRSAキーは音響的に区別されます。

PSたぶんこれは偶然かもしれませんが、シャディはこの会議の創設者の一人であり、1981年のオープニングでオープニングスピーチを行いましたが、アディ・シャミールは暗号史暗号会議に行くときに米国への入国ビザを与えられませんでした 。それ以来、彼は32年間すべて、単一の会議を見逃さないように努めました。 現在、組織のスポンサーはNSAです。