こんにちはhaberUser!

この話は約2か月前に始まりました。ホスティングサービスを提供してくれた私の良き友人であるAlexanderは、ウイルス対策を備えたすべての仮想マシンの次のスキャン中に、私のサイトのルートディレクトリにある疑わしい.jsファイルを検出し、VDSで提供していますが、それを提供しませんでした値...しかし、ホスティング管理者はすぐに心配になると思います。

善の法人によって私のサイトがブロックされてから、わずか2か月後にすべてが終了しました。

テキストによると、私はあなたに伝えたい:

| 1. どのような問題に遭遇し、どのように認識しましたか。 |

| 2. 実際にどのように反応するか。 |

| 3. 問題を解決するのに誰が私を助けたのか、その助けは何でしたか。 |

| 4. 崩壊の危機にonしている自分自身のために、どのような結論を導きましたか。 |

| 5. 誰がこれすべてを必要としますか? |

| 6. 実践的なアドバイス。 |

| 7. UFOが許可する場合、新年の気分を伝えます。 |

要約:

ハッキング、そして興味深いことがVDSで起こり始めました。数千人の受信者へのスパムメール送信、疑わしいスクリプトのインストール、メインサイトのルートでの奇妙なファイルの出現。 率直に言って-それは怖かった...しかし、それは私が闇を破ったようだ)。

エントリー:

私はこの記事をノートとしても書いているので、問題が再発した場合に戻ることができます。 マルウェアとの戦いのプロセスに関心があるのは、以下です。 したがって、実用的なアドバイスを必要とする多くの手紙があります-最後までスクロールしてください。

Debian Wheezyでホストしている自分のサイトをどのようにハッキングしたか、WordPressのサイトをハックし、それを必要としている人

どのような問題に遭遇し、どのように認識しましたか?

自分のサイトで同じjsスクリプトを見つけられなかった直後に落ち着きました。 今、私はこれが致命的な間違いであることを理解しています。

私のサイトはDebian Wheezyで回転し、 i-mscpホスティングコントロールパネル(ispcpサクセサ)がインストールされています。個人用のサイトもいくつかあります。したがって、私は管理者であり、VDSへのアクセスを誰にも許可しません。

すべてがうまくセットアップされたので、セキュリティについては心配せず、ルートsshを使用して、サードパーティのライターのスクリプトを実験用にサイトに配置しました。 WordPressサイトとそのためのプラグインは、信じられないほどの量です。 私は時間がかかりませんでしたを確認するには。 このサイトは成長し、新しいプラグインとスクリプトで補充されました...

なぜこれらすべてのプラグイン\拡張機能\スクリプトが必要なのですか?

私の友人はかつて私に尋ねました。 「ソーシャル化された」サイトが必要だと答えました。さまざまなスクリプトを試し、それらがサイトの機能と外観にどのように影響するかを確認したいと思います。 私はいつも何かを改善しようとしました...

問題番号2

最初の脅威に対応しなかったのは2週間後です。 次の問題がありました。

仕事中に座っていると、突然、そのようなメッセージが配信されなかったというポストフィックスメールサーバーからのメッセージが、Gmailメールのスパムフォルダーに落ち始めます。 1秒あたり約50件の配信不能メッセージ 。

私はサーバーに行き、ログを見ます:

tail -f /var/log/mail.log

そして、メッセージを録音するスピードは信じられないほど速いので、メーラーを停止します。

/etc/init.d/postfix stop

迷惑メールが止まりました。メールの送信方法を確認しようとしていますが、経験が足りないため、何を理解していないのですか。

経験的に、メイン(sysrtfm dot ru)サイトのルートディレクトリの名前を変更したり、ホスティングコントロールパネルでドメインをブロックすると、スパムが停止することがわかります。

彼らがメインサイトを壊したという認識が、どのように?

念のため、メーラーのキュー全体をクリアします。

(〜10,000文字削除)postsuper -d ALL

8時間、左翼スクリプトの存在についてサイトのディレクトリを手でチェックし、すべてのプラグインを無効にして、メーラーを起動し、ニュースレターを再度受け取りました(悲しい顔

その後、偶然、サイトのルートディレクトリで、ファイル/css/sys0972500-1.phpのあるcssフォルダーを見つけました。 私のCMSのおおよその構造を知っていれば、そのようなファイルは存在すべきではないことを理解しています。 先月のバックアップをダウンロードして解凍しましたが、ファイルが絶対に存在しないはずです。 彼はどうやってそこに行きましたか? この質問にはまだ回答がありませんが、他のファイルと同じ権利があります。

Apacheログを読み取ります。

tail -f /var/log/apache2/sysrtfm.ru.log

そこを見てください:

"POST /css/sys0972500-1.php HTTP/1.1" 404 55665 "-" "-"

ほぼ30秒ごと。

どうやら誰かがこのスクリプトを遠くから実行しており、ニュースレターを開始しているようです。

IPとすべてをブロックするように見えますが、ほとんど同じように変更されます。 ファイルを含むディレクトリを削除し、メール送信を停止しました。 事実上、または反対を受け入れない ハッキングがどのように発生したのか理解できませんでしたが、問題をそのまま残しました。 ルートパスワードをより複雑なものに変更し、使用しなくなったプラグインとスクリプトを無効にしました。

次に発見された問題は、WordPressエンジンが非常に人気があり、誰もがそれを破ろうとしていることです。 Apache2のログを読んだ後、管理パネルのログインフォームにブルートフォースのログイン攻撃が絶え間なく発生していることに気付きました。 しかし、以来 私はこれを長い間疑っていました。ログインに何度か失敗した後、ユーザーロックプラグインをインストールしていました(ユーザーロッカー)。

tail -f /var/log/apache2/sysrtfm.ru.log

そこを参照してください:

"POST /wp-login.php HTTP/1.0" 200 6891 "http://sysrtfm.ru/wp-login.php" "Opera/9.80 (Windows NT 6.1; U; ru) Presto/2.8.131 Version/11.10"

非常に高い頻度で。 この攻撃方法に対する保護は、別の議論のトピックです。 ここでは、ログイン試行を数回行った後、IPアドレスで攻撃者をブロックするプラグインを追加しました。

第3号

スパムや左翼スクリプトなしで3週間が経過しました。

ログを確認するためにVDSに行き、同じファイルがサイトのルートにあることを発見し、ニュースレターが再び起動されましたが、はるかに小さいボリュームで...私は頭をつかみました。

私はアンチウイルスでサイトをオンラインでクロールし始めています:

- vms.drweb.com/online-すべて問題ありません

- 2ip.ru/site-virus-scaner-すべて問題ありません

- www.virustotal.com/en/#url-すべて問題ありません

- antivirus -alarm.ru-すべてがOK

- gimpel.comss.ru-すべては大丈夫です

フォーラムを検索しても結果は得られません。 しかし、私は多くの助けになった記事を見つけました)これまで、私はそれを開いたままのタブを保持します。

どのスクリプトがニュースレターを起動するかを理解するために、メールサーバーの拡張ログを有効にするプロセスについて説明します。

ネタバレの下の記事のソースコード

そのため、Debianベースのサーバーがあります。

サーバーからの送信スパムに関する苦情。

タスク:ディスパッチキューをクリアし、理由を見つけます。

解決策:もちろん、多くのオプションがあります。 それらの1つを検討してください。

1. SSH経由で接続し、メッセージキューを確認します。

mailq

はい、たくさんの手紙があります。

2.メールサーバーを無効にします(後置コスト)

/etc/init.d/postfix stop

3. 25番目のポートの接続を確認します。

netstat -apn | grep :25

確立されていない場合、ローカルメールサーバーをバイパスしてメールを送信する悪意のあるスクリプトを介してスパムが送信されないことを意味します。

4.手紙の列をクリアします

Exim:

exipick -i | xargs exim -Mrm

後置:

postsuper -d ALL

Sendmail:

rm -rf /var/spool/mqueue/*

もちろん、これを行うことができれば(キューには実際のユーザーへの実際の手紙があるかもしれません)。

postsuper -d ALL postsuper: Deleted: 72849 messages

5.高度なメールロギングを有効にしてみます。

mv /usr/sbin/sendmail /usr/sbin/sendmail.org touch /usr/sbin/sendmail chmod +x /usr/sbin/sendmail

echo -n '#!/bin/bash logger -p mail.info sendmail-ext-log: site=${HTTP_HOST}, client=${REMOTE_ADDR}, script=${SCRIPT_NAME}, pwd=${PWD}, uid=${UID}, user=$(whoami) /usr/sbin/sendmail.org -t -i' > /usr/sbin/sendmail

6.メールサーバーを起動します

/etc/init.d/postfix start

7.ログを見る

tail -f /var/log/mail.info

次のようなものが表示されます。

Jan 23 16:25:25 danma logger: sendmail-ext-log: site=, client=, script=send.php, pwd=/var/www/danma/data/www/site.ru, uid=33, user=www-data Jan 23 16:25:25 danma postfix/pickup[11520]: E3CD259403D: uid=33 from= Jan 23 16:25:25 danma postfix/cleanup[11522]: E3CD259403D: message-id=

これが行動の選択肢の1つであるという事実に注目します。

苦情にレターIDがある場合、送信ログで確認する価値があります。

サーバーがオープンソースであることがたまたまあります。

また、メールボックスのパスワードを選択しただけの場合もあります。注意する価値もあります。

作者のおかげで 、 ここから取られました !

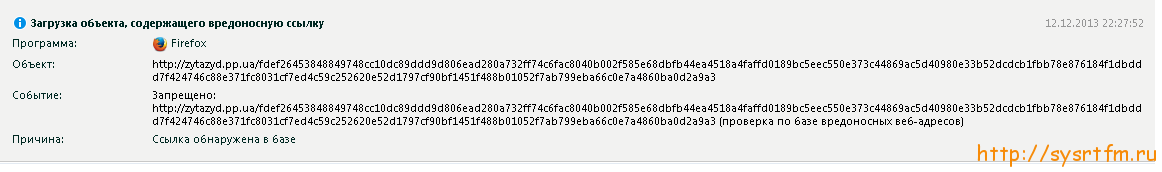

ロギングを有効にした後、このスクリプト(/css/sys0972500-1.php)からスパムメーリングが開始されたことがわかりましたが、これはcssディレクトリのファイルが3回目に出現した後です...

彼らはどのように私を破りましたか? どこ? 私は何か他のものに感染していることがわかりました...

発行番号4

今回、友人が私に手紙を書いて、Kaspersky Anti-Virusは私のサイトで彼を許可していない、

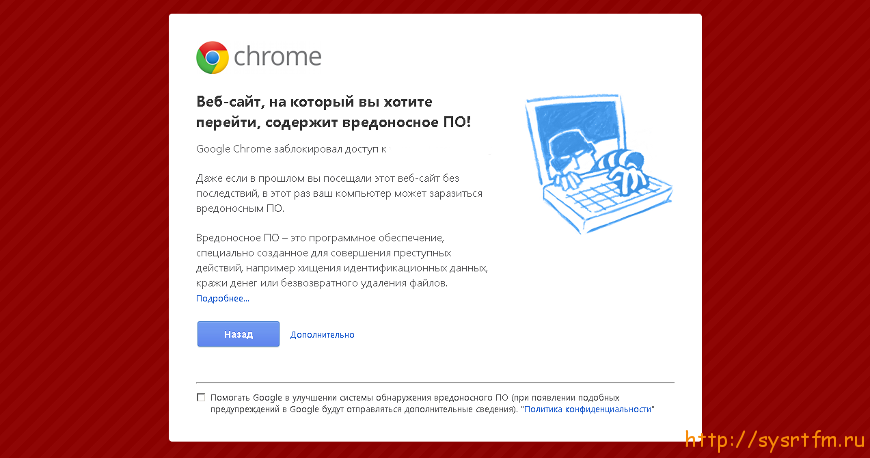

Google Chromeは別のコンピューターを手放しません。この記事のヘッダーに非常に赤い空白が表示されています... Googleがウェブマスターツールバーに次のように書いてサイトを禁止しているのを見て、非常に怒っていました。

「サイトから、ユーザーのクライアントPCにマルウェアがインストールされました。 以下からインストールが実行されたリンク:

サイトからのいくつかのリンク”

ヤンデックスは何も疑わなかった...

私はすぐに問題を十分に早く打ち破ったと言わなければなりません。 ここに私がやったことがあります:

- ファイルが再度生成され、悪意のあるファイルがキャッシュから取得されないように、CMSキャッシングプラグインを無効にしました

- もう一度、オンラインウイルス対策データベースのサイトをチェックしました。このウイルス対策アラームruは、何よりも役に立ちました。

- なぜなら このチェックでは、次のように書かれています。

Googleバージョンの疑わしいリンクが含まれています:feeds feedburner com

Googleバージョンの疑わしいリンクが含まれています:www facebook com

Googleバージョンの疑わしいリンクが含まれています:www liveinternet ru

再び、私はサードパーティのWordpressプラグイン、ソーシャルボタン、コメントなどの束をオフにしました。

記事のクロス投稿があったソーシャルネットワークのサイトへの移行も、Googleによって禁止されました。これは、私のサイトから資料があったためです。 - Googleのサポートでブロックの決定を確認するリクエストを作成しました(ブロックの理由が記載されているのと同じページのセクション「セキュリティの問題」)

- 不正なフィッシングアラートを報告するためのフォームに記入しました。

- なぜなら 最後の2点は24時間と見なされ、ハッキングの可能性の理由を積極的に検索し始めました。 それから、ftpをチェックしなかったことがわかりました!

- proftpdサーバーログを読み取ります。

cat /var/log/proftpd/xferlog

非常に興味深いことがわかりました。

176.28.52.119 42278 /var/www/virtual/sysrtfm.ru/htdocs/css/sys0972500-1.php a _ ir admin@sysrtfm.ru ftp 0 * c

そして、私はすべてを理解しました...(悲しい顔文字(admin@sysrtfm.ruアカウントを壊しました。すぐにパスワードとログインを変更しました。他のすべてのftpアカウントもブロックしました。

別のレコードが見つかりました:

31.7.234.34 0 /var/www/virtual/sysrtfm.ru/htdocs/css/c3x.php b _ or admin@sysrtfm.ru ftp 0 * c

これはすべて同じオペラからのもので、ファイルは削除されましたが、ブロックの理由はこれではありませんでした。 - それから、 ここでGoogleウェブマスターのテクニカルサポートのフォーラムでトピックを開始しました 。

良い人がいます。彼らはサイトからダウンロードしたスクリプトで興味深いものを見つけました)

マルウェアは何をしましたか:

-ファイルwp-content / plugins / usernoise / js / usernoise.jsをftpで変更し、最後に別のスクリプトを追加:/wp-includes/images/smilies/skynet.js

このスクリプトは、ブラウザーがGoogle Chromeでない場合にのみ実行され、ユーザーのPCにマルウェアをダウンロードすることが判明しました。

-次に、/ wp-includes / images / crystal / gocubs.jsスクリプトが登録された/wp-content/plugins/lazy-load/js/lazy-load.jsファイルが感染しました - WinSCPサイトプログラムをローカルディスクにダウンロードし、 total commanderを起動し、ダウンロードしたディレクトリに移動して、すべてのファイルの式の検索を開始しました。

cr"±"ipt skynet.js document.write

見つかったすべてのオカレンスはクリーンアップされました。 そして、彼は余分なものも削除しなかったようです。 - これらの発生について、ブラウザによってダウンロードされたすべてのスクリプトを手動でチェックしました。 他に何も見つかりませんでした

12時間後、Googleはサイトのロックを解除しましたが、統計情報はまだ低下していました(

これで問題は解決しましたが、今では多くの結論を出しました....

どう反応するか。

今、私はあなたの安全と財政状況だけでなく、あなたの顧客の最も重要な財政的安全性もこれに依存している、あらゆるレベルのサイトでそのような問題を許すことができないことを理解しています...

2か月前に正しく反応した場合、写真付きのフォルダーにある疑わしいjsファイルに関する友人からのメッセージに対して。 すべてが異なります。

これは私にとって深刻な教訓でした。今、私はそのようなことをもっと真剣に考えます! すべての初心者のWebプログラマーなどにアドバイスすること!

誰が問題を解決するのを助けてくれましたか

- Alexander Krainev-技術的および道徳的なサポート、ヒント、アドバイス、私のサイトが存在するddos( itservices.su )からの保護を備えたホスティング。

- Googleアナリティクスは、SEOのツールであるだけでなく、脆弱性を見つける手段でもあります。 そこでは、より原始的なAWStatsサイト統計ツールのように、ユーザーが最も頻繁にノックする場所を探しました。 たとえば、私にとっては、訪問した上位10ページで、WP認証ページが最初にあります))))同じブルートフォースが必要であることは不思議ではありません。あなたはそれについて何かをする必要があります。

- Googleウェブマスターツールフォーラムは非常に便利です。

- Google Chromeデバッグパネル-それなしでは、何もしません...(調査中のページでF12を押して、調査中です)

- Putty、WinSCP、TotalCommander-それらがなければ)は常に手元にあります!

崩壊の危機にbeingしている自分自身にどんな結論を導きましたか

問題をそのような状態にすることはできません。 私のサイトで発生した問題、およびクライアントサイトで発生する可能性のある問題は、近い将来に拡張モードで構築する能力の不足による私の問題です。

誰がこれをすべて必要としますか?

誰がこれをすべて必要としますか? これらすべての攻撃、ウイルス、スパイウェア? 多くの人がこれらの質問に対する答えを知っています。 私の視点について説明します。

多くの人々\プログラマ\マルウェアが広告プラットフォームにリソースを提供することで収入を得たり、同じ広告目的のために情報をさらに利用するために収集したりします。 サイトや悪意のあるプログラムに対するほとんどの攻撃は、これらの目的のために存在すると思います。

その後、広告会社はこのリソースを購入して、この広告プラットフォームをより高価に顧客に販売します。

無料のブログエンジンで100,000個のハッキングされたサイトのネットワークを想像してください。マルウェアプログラマがそれらをハッキングしました。 このリソースを広告会社に売却し、広告会社は出版用の資料やリンクを準備し、プログラマーはハッキングされたウェブサイトで数回クリックするだけでこの会社全体を立ち上げます。この膨大なトラフィックはインターネット全体に莫大なお金をもたらします。

当然、ハッキングを習うだけの無害な学童から、マルウェアのインストールやユーザーの個人データの盗難(ソーシャルネットワークからサードパーティへのクレジットカードパラメーター、ログイン、パスワードの転送)まで、多くのアプリケーションが考えられます。マルウェアは、サイトや人気のあるリソースの脆弱性を常に検索します。

実用的なヒント

インターネットにはそのようなヒントがたくさんあります。私はここで本当に価値のある私見を集めます。

- どのような状況でも 、サービス(admin、user、login、administratorなど)での承認のために標準の単純なユーザー名を使用しないでください。 これにより、セキュリティが最低50%向上します。 さらに、キャプチャまたはヒューマンテストを使用します。

- 常にバックアップします。質問はありません。常にバックアップが必要です。 たとえば、私はRKをローカルで実行し、スクリプトを使用してスクリプトをWebda v 経由で夜に1回Yandexディスクにマージし、週に1回すべてを自宅のコンピューターに転送します。

毒をマウントし、RKをコピーして通知を送信するBashスクリプト:#!/bin/sh # , STARTB="`date +%Y-%m-%d-%H:%M:%S`" # BACKUPDIR1="/var/www/virtual/sysrtfm.ru/backups/" # YDISK="/mnt/yandex.disk" # BTDIR="siteback" # TARGETDIR="${YDISK}/${BTDIR}/" DATETIME="`date +%Y-%m-%d-%H_%M_%S`" # LOGFILEDATE="`date +%Y%m%d`" # LOGFILE="/var/log/backupall-${LOGFILEDATE}.log" echo `date +%Y-%m-%d-%H:%M:%S`" " >> $LOGFILE # umount -f $YDISK >> $LOGFILE # echo `date +%Y-%m-%d-%H:%M:%S` " ${YDISK}" >> $LOGFILE mount -t davfs https://webdav.yandex.ru:443 $YDISK >> $LOGFILE # echo `date +%Y-%m-%d-%H:%M:%S` " ${TARGETDIR}${DATETIME}" >> $LOGFILE mkdir ${TARGETDIR}${DATETIME} >> $LOGFILE cd $BACKUPDIR1 >> $LOGFILE cp -r -f -p * ${TARGETDIR}${DATETIME} >> $LOGFILE umount -f $YDISK >> $LOGFILE # ENDB="`date +%H:%M:%S`" # STARTEND="Backup script Start of ${STARTB} End of ${ENDB}" mail -s "${STARTEND}" email@domain.com < $LOGFILE exit

- どんなに平凡な言葉でも、今ではもっと複雑なパスワードを生成または発明することをみんなに勧めています 。 パスワードはノートブックに保存するか(ANikiBenikiはそこに到達しません)、10回記憶することができます。 しかし、いずれにしても、アクセスを取り戻し、情報漏洩による問題を解決するよりも簡単です。

- 人気のあるWebスクリプトまたはCMSを使用する場合は、それらの更新にご注目ください。 常に穴があります。 フィードバックなしで未検証のスクリプトを使用しないようにしてください。 サポートされていない古いWEBスクリプトを使用しないでください。

- プラグインまたは.httpasswd(保護されたディレクトリに置くだけのファイルを生成するためのウィザード)を介した認証設定で、WEB管理インターフェースを保護する機会が常にあります

- サービスへのSSLアクセスを有効にできる場合は、 有効にしてください ! SFTP 、 HTTPS 、 SSHの保護における4つのステップ 。

- すべてが結び付けられているメールの世話をしてください ! 強力なパスワード 、 2段階認証が必要です!

さらにマニックのヒントがあります。 しかし、私は上記が最初に実装されると考えています。 さらに、各自がサービスを保護するためにどこまで行けるかを決定します。

PS:

そして、私は暗闇を破り、非常に満足しています)経験が蓄積され、サイトが機能し、システムが生きています)今では尊敬されているhabrahabrコミュニティとこれを議論するだけです新年の招待)

次に、匿名のサンタクロースのプロジェクトに登録し、Habrausersに有用なものを提示します。

敬具、 イヴァン・レフキン 。