MS13-090更新プログラムは、icardie.dll ActiveXコンポーネント(Windows XP SP3からWindows 8.1で終わる)のすべてのバージョンのWindowsのクロスプラットフォームリモートコード実行の脆弱性を解決します。 数日前、FireEye は 、攻撃者が悪意のあるコードをシステムにインストールするInternet Explorerバージョン7-8-9 [Windows XPおよびWindows 7]のDEPおよびASLR [ msvcrt.dll ROP ]を回避するエクスプロイトを使用したことを報告しました(CVE- 2013-3918)別名ドライブバイ。 この脆弱性はOSのすべてのバージョンに存在するという事実にもかかわらず、Windows 8および8.1でIE 10-11ブラウザーの最新バージョンを使用しているユーザーは、これらのOSで使用される軽減メカニズムを含め、悪用の影響を受けません。 EMETユーザーも、このエクスプロイトの破壊的なアクションから保護されています。 午前中、MSはパッチの火曜日の一部としてこの脆弱性の解決を確認しました 。 修正を適用するには、再起動が必要です。

マイクロソフトが自社の製品に使用している緩和技術についてはすでに書いています。 64ビットWindowsの最新バージョンの1つを使用すること自体が既に緩和要因です。DEPは、サポート付きでコンパイルされているかどうかに関係なく、デフォルトでプロセスに含まれているためです(MSによれば、64ビットプロセスではDEPは常にオンになっていますが、実際には、x64 OSのオプトインモードでも、少なくともWindows 8以降では32ビットプロセスを保護します。 DEPがデフォルトでオプトインステータスになっている32ビットシステムとは対照的に、保護されたもののリストにアプリケーションを含めるには、ユーザーによる追加の構成が必要です。 さらに、x64 OSでの64ビット実行可能ファイルの使用は、OSが64ビットプロセスを作成できるようにするため、追加の保護レベルです。たとえば、ヒープスプレーの影響を受けにくくなります。 現在、シェルコードの実行時にASLRをバイパスするための主な手法はスプレーです。

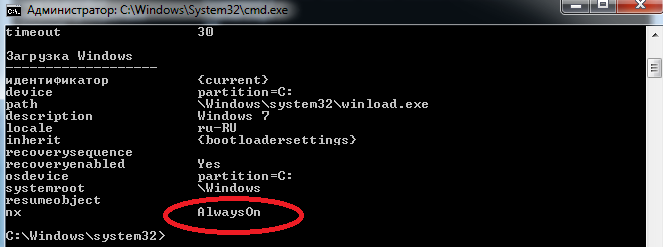

管理者権限でcmdを実行し、bcdeditコマンドを入力すると、OSのDEPポリシーのステータスを確認できます。

図 システムのDEP設定、NXパラメーターのステータスはAlwaysOnです(OSでEMETが有効になっています)。

図 グローバルなDEP設定は、メインのEMETウィンドウで調整できます。

たとえば、拡張保護モードのInternet Explorer 10+では、軽減要素としてWindows 7 x64の64ビットプロセスとしてタブの起動を使用します。 さらに、プロセスアドレス空間にロードされたライブラリの場合、ASLR(Windows 8+および7のOSでのForceASLR構成)は、サポートなしでコンパイルされた場合でも(/ DYNAMICBASE)強制的に有効になります。

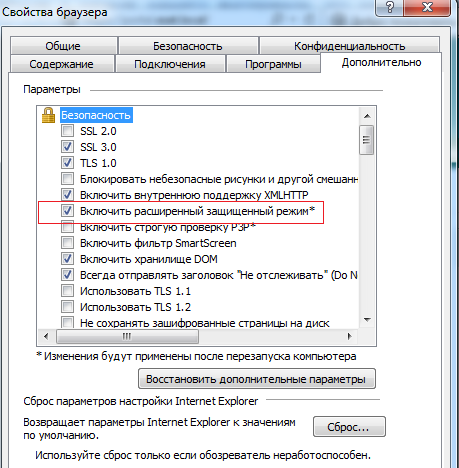

図 Windows 7 x64のEPMを手動で有効にすると、タブプロセスを64ビットプロセスとして開始できます(アンチスプレー)。

IEでEPMを有効にするには、手順に従う必要があります。 ツール->ブラウザのプロパティ->詳細->詳細保護モードを有効にします。

図 IE10 +の高度な保護モード(サンドボックス化)を設定します。これは、Windows 7 x64ではデフォルトでオフになっています(Windows 7 x32では無効です)。 Windows 8以降では、デフォルトで有効になっており、タブの完全な分離を使用します 。

モジュールのASLRに関しては、それ自体にはグローバルな包含インジケータがありません。 ASLRはプロセス用ではなく、アドレス空間にロードされた特定のモジュール用に含まれています。 実行可能イメージがASLRサポート付きでコンパイルされていない場合、Process Explorerは、このプロセスのコンテキストで動作するシステムライブラリに含まれているにもかかわらず、ステータスをASLRが欠落しているプロセスに割り当てます。 さらに、OSには、割り当てられたメモリのアドレスをランダム化するポリシーがあります(EMETを使用する場合、BottomUpASLR設定によって設定されます)。

更新プログラムMS13-088 (緊急)/リモートコード実行:すべてのバージョンのInternet Exploer(6-11)のすべてのWindows XP SP3-7-8.1の10個の脆弱性を修正します。 攻撃者は、特別に形成されたWebページを介してシステム内の任意のコードを実行できます。 脆弱性のタイプはメモリ破壊であり、ブラウザコードのメモリへの誤ったアクセスに関連しています。 攻撃者はこの脆弱性の悪用を利用して、悪意のあるコード(ドライブバイ)を密かにインストールできます。 コードを悪用する可能性があります。

更新プログラムMS13-089 (緊急)/リモートコード実行:Windows XP SP3から8.1までのすべてのOSバージョンのGDIグラフィックコンポーネントの1つの脆弱性を修正します。 攻撃者は、ワードパッド用に特別に準備されたWindows書き込みファイルを介してリモートコードを実行できます。 コードを悪用する可能性があります。

更新MS13-091 (重要)/リモートコード実行:Microsoft Office 2003-2007-2010-2013-2013 RTのサポートされているすべてのバージョンの3つの脆弱性を修正します。 攻撃者は、事前に準備されたWordPerfectドキュメントを介してリモートコードを実行できます。 コードを悪用する可能性があります。

更新MS13-092 (重要)/特権の昇格:64ビットバージョンのWindows 8およびWindows Server 2012の1つの脆弱性を修正します。Hyper -V ( ハイパーコール)関数を呼び出すときにOSコードがパラメーターを正しく処理しないため、攻撃者がシステムで特権を上げることができますシステムレベルに。 コードを悪用する可能性があります。

更新MS13-093 (重要)/情報開示:8.1(XP SP2-8-Server 2012)を除くすべての64ビットエディションのWindows上のafd.sysカーネルモードドライバー(Ancillary Functionドライバー)の1つの脆弱性を修正します。 この脆弱性は、ブラウザコードがユーザーモードとカーネルモードのメモリブロック間でデータを誤って転送する場合に発生します。 悪用される可能性はほとんどありません。

更新MS13-094 (重要)/情報開示:Microsoft Outlookメールクライアントのすべてのサポートされているバージョンの1つの脆弱性を修正します。 攻撃者は、特別に準備されたメッセージ(S / MIME証明書付き)を使用して、脆弱なシステムと同じネットワーク上にあるコンピューターの開いているポートとIPアドレスに関する情報にアクセスできます。 悪用される可能性はほとんどありません。

更新MS13-095 (重要)/サービス拒否:サポートされているすべてのOSバージョンの1つの脆弱性を修正します。 X.509デジタル証明書処理コンポーネントに脆弱性が存在します。 攻撃者は、特別に準備されたファイルを介してWebサービスをフリーズさせる可能性があります。 悪用される可能性はほとんどありません。

1-悪用される可能性のあるコード

この脆弱性が悪用される可能性は非常に高く、攻撃者はこの悪用を使用して、たとえばリモートでコードを実行できます。

2-悪用コードの構築は難しい

脆弱性の技術的特徴とエクスプロイト開発の複雑さだけでなく、攻撃者が持続可能なエクスプロイト状況を達成する可能性は低いため、エクスプロイトの可能性は平均です。

3-悪用される可能性の低いコード

悪用される可能性は最小限であり、攻撃者は正常に機能するコードを開発し、この脆弱性を使用して攻撃を行うことはできません。

できるだけ早く更新プログラムをインストールすることをお勧めします。まだインストールしていない場合は、Windows Updateを使用して更新プログラムの自動配信を有効にします(このオプションは既定で有効になっています)。

安全である。