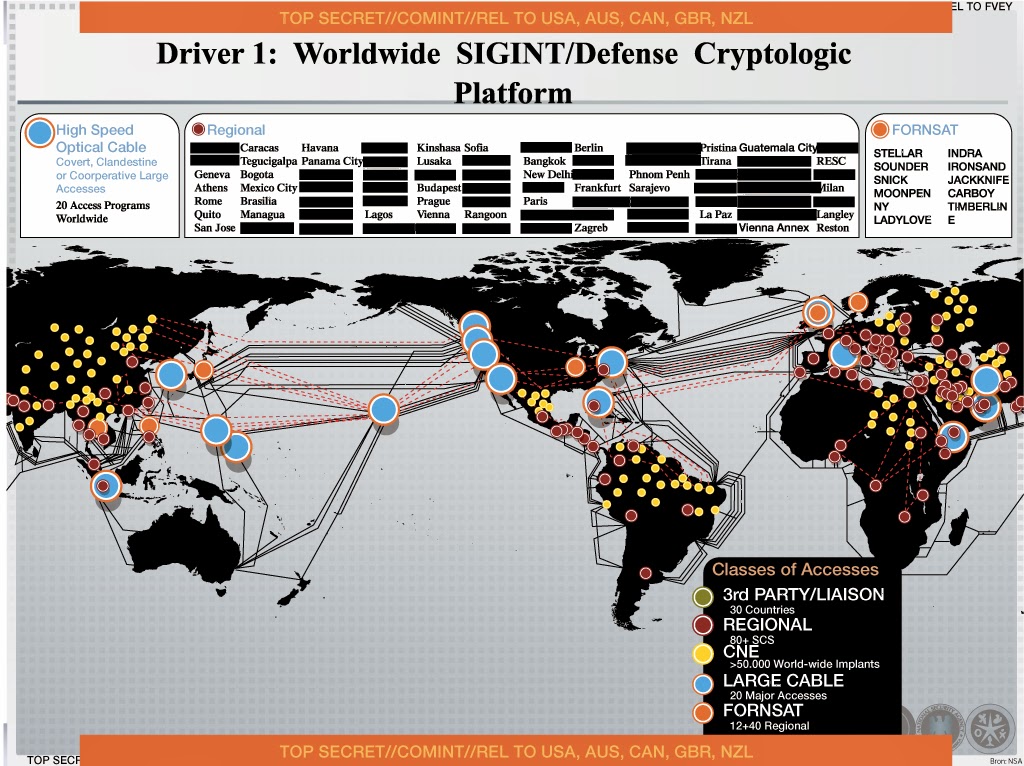

オランダの新聞NRC Handelsbladは、元NSAの役員Edward Snowdenからの新しい文書を発行しています。 2012年のNSAプレゼンテーションのスライドは、いわゆるを使用するなど、世界中から情報を取得する方法を示しています CNE( コンピューターネットワークの悪用 -個々のマシンに感染することにより、閉じたコンピューターネットワークから情報を取得する方法)。 スライドの情報によると、すでに2012年に、世界中で5万人以上がこの方法で危険にさらされました。提示された地図から判断すると、その一部はロシアにあります。

オランダの新聞NRC Handelsbladは、元NSAの役員Edward Snowdenからの新しい文書を発行しています。 2012年のNSAプレゼンテーションのスライドは、いわゆるを使用するなど、世界中から情報を取得する方法を示しています CNE( コンピューターネットワークの悪用 -個々のマシンに感染することにより、閉じたコンピューターネットワークから情報を取得する方法)。 スライドの情報によると、すでに2012年に、世界中で5万人以上がこの方法で危険にさらされました。提示された地図から判断すると、その一部はロシアにあります。

このようなコンピューター攻撃を実行するために、NSAは特別なTAO( Tailored Access Operations )のユニットを作成しました。 オープンソースによると、このユニットでは1000人以上のプロのハッカーが働いています。 ブルームバーグビジネスウィークとの匿名のインタビューで、元米国当局者は、このユニットは自動システムを使用して、1時間あたり約2 PBの「キャッチ」がある、侵害されたネットワークから情報をハッキングおよび収集すると述べました 。

2013年8月、Washington Postは、Tailored Access Operations部門の特別なオペレーションに関する記事を公開しました 。2008年だけで、侵入数は20,000件と推定されました。 2012年までに、成功した攻撃の数は50,000に増加したことがわかりました。 すべてのTAOのサイバーオペレーションユニットは、NSAにとってますます重要になっています。 コンピューターのハッキングは比較的安価であり、特別なサービスがアクセスできない情報を入手する機会を提供します。

この方法の一例は、2013年9月にベルギーの電気通信会社Belgacomですでに発見されています。 数年間、British Intelligence Service( GCHQ )はBelgacomネットワークでトロイの木馬を使用して、会社の顧客の通信を傍受しました。 Belgacomネットワークは、特別に作成されたLinkedinの偽のページへの感染に誘惑された会社の従業員の特定のコンピューターに感染することにより侵害されました。

最近のデータによると、NSAネットワーク侵害プログラムは、ベネズエラやブラジルなど、ITセキュリティの分野で開発がやや不十分な国も含めて、世界中の多くの国で機能しています。 そのような国では、重要な政府リソースへの攻撃は何年も気付かれないことがあります。 これは、たとえば、イランで長い間、 Stuxnetウイルスが静かに広がり、ナタンツの工場でウランの同位体を分離するために遠心分離機を無効にするというタスクを正常に完了した場所で既に発生しています。