インターネットは以前と同じではありません-周囲に敵がいます。 サイトの直接感染を検出し、ハッキングされたサイトで悪意のある/感染したスクリプトを検索するというトピックについては十分に検討されていません。修正してみましょう。

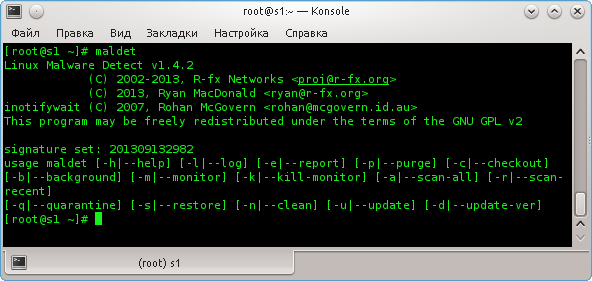

そのため、Linux Malware Detectに注目してください。

Linux Malware Detect(LMD)は、Webシェル、スパムボット、トロイの木馬、悪意のあるスクリプト、およびWebスペース固有のその他の典型的な脅威を検索するように設計されたLinuxスキャナーで、特に仮想共有ホスティングプラットフォームに関連しています。 他のLinuxウイルス対策ソフトウェアとの主な違いは、Webオリエンテーション、Webサイトファイルのスキャンです。通常のウイルス対策ソフトウェアは、システムレベルでよりグローバルな脅威に焦点を当てているためです。

何ができる

- MD5データベースを使用して脅威を検索し、HEXデータベースを使用して脅威のタイプ(php.cmdshell.nan.296.HEXなど)を認識します。

- 難読化されたマルウェアおよびインジェクションの存在に関するファイルの統計分析。

- スキャナーとして使用するためにインストールされたClamAVシステムの検出。

- 手動および自動(クラウン)署名の更新。

- スクリプト自体のバージョンの手動および自動更新。

- 最近追加または変更されたファイルをスキャンする機能(たとえば、過去2日間)。

- 検出された潜在的な脅威を分析のために公式Webサイトにアップロードするオプション。

- 報告システム。

- 悪意のあるインジェクションからファイルをクリーニングします。

- ユーザースペースまたは他のディレクトリの定期スキャンを実行するための空白。

- 拡張機能、署名、およびパスの例外セット。

- スキャン結果を電子メールに送信する機能。

- inotify_watchを使用して作成/変更/変更されたファイルのリアルタイム監視:選択したユーザー、ディレクトリ、またはファイルの監視。

- ...など。

仕組み

スキャンは独自のgrepベースのスクリプトを使用して行われ、ClamAVがシステムにインストールされている場合はclamscanを使用します。 署名の場合も同様です。プログラムには独自の署名ベースがあり、ClamAVがシステムにインストールされている場合は、そのベースも使用します。

署名ソース:

- ネットワークデータスライス。 LMD開発者は35,000サイトのホスティング管理者であり、データは毎日分析および処理されます。 署名の主なソース。

- マルウェア対策サイトから収集されたコミュニティデータ。

- ClamAV、署名交換。

- ユーザーが送信したデータ。

署名はほぼ毎日更新され、署名の更新を含むRSSフィードは公式Webサイトで入手できます。

スキャン結果はファイルに保存され、構成で指定された電子メールに送信することもできます。 残念ながら、一般的なコントロールパネルとの統合は、ホスティング事業者である場合、手動でクライアントにメッセージを送信する必要があります。

人気のあるISPmanagerおよびCpanelパネルとの統合は、コミュニティへの大きな貢献となります(これは誰もが望む場合です)。

それは何を与える

- VDSおよびDS上のサイトのセキュリティを監視できます。

- ホスティング事業者-毎日スキャンしてアラートを顧客に送信すると、顧客のロイヤルティが向上します。これは多くの場合、コーディングの知識やセキュリティの基本からはかけ離れています。

- サイトまたはクライアントのサイトがハッキングされた場合、すぐに(リアルタイム監視が有効になっている場合)またはcronスキャン用に選択された期間中にそのことを知ることができます。 結局、「警告は武装した」という意味です。感染したサイトは、ほとんどの場合、すべての結果を伴うスパム送信元になります(たとえば、DNSBLのIPブラックリスト登録)。

典型的な検出例

スキャンレポートは次のとおりです。

malware detect scan report for servername: SCAN ID: 090913-1000.17637 TIME: Sep 9 16:04:40 +0300 PATH: /var/www RANGE: 2 days TOTAL FILES: 151224 TOTAL HITS: 5 TOTAL CLEANED: 0 {HEX}php.cmdshell.unclassed.344 : www/user1/data/www/example.com/wp-content/plugins/7ja1i/nxeogyqbd3h.php {HEX}php.cmdshell.cih.215 : /var/www/user1/data/www/example.com/xyiznwsk/info.php {CAV}PHP.Trojan.Spambot : www/user1/data/www/example.com/wwp-content/plugins/customize-admin/bannerTQIz.php {HEX}php.nested.base64.513 : /var/www/user1/data/www/example.com/engine/modules/topnews.php {HEX}base64.inject.unclassed.6 : /var/www/user1/data/www/example.com/wp-content/plugins/wpematico/app/settings_page.php {HEX}gzbase64.inject.unclassed.14 : /var/www/user1/data/director/example.com/wp-content/themes/zenith/404.php

設置

ダウンロード:

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

開梱:

tar -zxvf maldetect-current.tar.gz

インストールを開始します。

sh ./install.sh

install.shを実行すると、インストールプログラムはLMDファイルを/ usr / local / maldetectに配置し、実行可能スクリプトを/ usr / local / sbinに、libinotifytools.so.0を/ usr / libに配置します。

インストール中に、毎日のクラウンジョブが自動的に作成され、署名が更新されてスキャンが開始されます。 デフォルトでは、構成には、ensim、psa、DirectAdmin、cpanel、interworxなどの一般的なコントロールパネルのWebスペースをスキャンするための一般的なパスと、ホスティングサイトのデフォルトのapacheパス(/ var / www / html、/ usr / local / apache / htdocs)が含まれます。 ISPmanagerの場合、パス/ var / www /を手動で追加する必要があります。

カスタマイズ

LMD構成は/usr/local/maldetect/conf.maldetファイルにあります。

設定は十分に文書化されており、あなたの心が望むものは何でも設定できます。

注:

ファイルを検索およびスキャンするためのスクリプト検索行に追加されたionice -c 3は、最低の優先度i / oを設定することにより、ディスクサブシステムの負荷を防ぐのに役立ちます。

ファイル/ usr / local / maldetect / maldet

私たちは見つけます:

find="$find"

変更する:

find="ionice -c 3 $find"

私たちは見つけます:

clamscan="$clamscan"

変更する:

clamscan="ionice -c 3 $clamscan"

このソリューションは一種の「松葉杖」であり、このオプションはアップストリームに追加する必要があることに注意してください。

典型的なチーム

指定されたディレクトリのスキャンを開始します。

# maldet -a /home/user1/exapmle.com

最後に、次の形式の結果を取得します。

maldet(24128): {scan} scan completed on example.com: files 4, malware hits 0, cleaned hits 0 maldet(24128): {scan} scan report saved, to view run: maldet --report 091713-1715.24128

レポートを見てみましょう:

#maldet --report 091713-1715.24128

rfxn.comでデータベースを強制的に更新します。

#maldet -u

rfxn.comからの強制更新:

#maldet -d

指定されたディレクトリで、過去X日間(この場合は2)に変更されたすべてのファイルをスキャンします

#maldet -r /home/user1/ 2

未知の脆弱性をrfxn.comに送信します。

#maldet -c /home/user1/file.php

SCANIDスキャン結果の検疫(スキャン結果からのID)

#maldet -q 091713-1715.24128

スキャン結果を消去しようとしています

#maldet -n, --clean 091713-1715.24128

このプログラムはGNU GPLv2の下でライセンスされています。

公式プロジェクトページ: http : //www.rfxn.com/projects/linux-malware-detect Linux Malware Detect。

私は使用とカスタマイズの経験があり、コメントのすべての質問に喜んでお答えします。