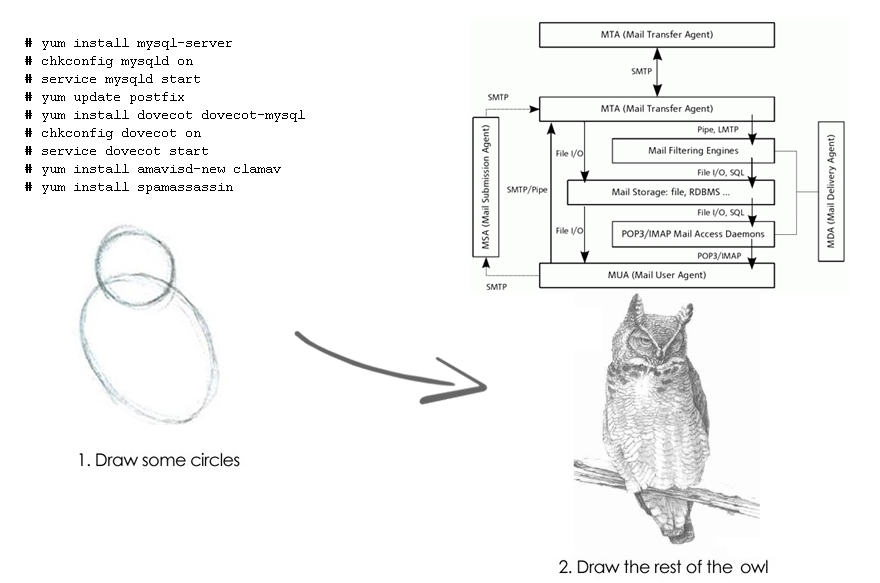

インストールされたサーバーシステムを統合するプログラムの一環として、メールサーバーの再作成というタスクが発生しました。 マニュアルとマニュアルの思慮深い研究により、かなり奇妙な事実が示されました。メーラーを展開するためのベストプラクティスと明確に信頼できるガイドや類似点はどこにもありませんでした。

このマニュアルは、会社の内部文書に基づいて段階的に説明されており、完全に明らかな問題に対処しています。 グルは時間を無駄にしないかもしれませんが、ここにはノウハウがありません-マニュアルは寄せ集めであり、メーラーを展開するために見つかったすべてのマニュアルがフクロウの描き方の絵に似ているためにのみ公開されています。

すべてを手動で収集したくない場合は、おそらくiRedMailパッケージが最適なオプションです。 Postfix、Dovecot、Apache、MySQL / PostgreSQL、Policyd、Amavis、Fail2ban、Roundcube、Awstatsの優れたビルド。 簡単にインストールでき、安定して動作します。美しい管理パネル(無料)と非常に美しい管理パネル(有料)があり、これらは悲惨なPostfixAdminとは比較できません。 肉体労働のファンは読み続けることができます。

古いサーバーはGentooの下で動作し、Postfix + VDAからCourierとバグのあるSASLの熱核燃料を運び、最初の認証時にのみmysqlに接続することにしました。 変換計画は、内部標準のCentOSに移行することでした。 MTAとMDAの役割は、PostfixとDovecotの束に割り当てられており、補助砲としてAmavis + SpamAssassin + ClamAV + Postgrey + Fail2Banが割り当てられています。 メッセージはファイルに保存され、アカウントとドメインはMySQLに保存されます。 いくつかのメールドメインがサーバー上でスピンし、仮想クォータがサポートされます。

[*]追加のリポジトリを接続します。 エペル、rpmforge、centalt、remiがありました 。 すべてが常に必要なわけではなく、yum-prioritiesプラグインをインストールできます。 まあ、またはあなたが理解するのが面倒な場合は、手でそれらをオンまたはオフにします。 次に、どのリポジトリがインストールされているかを説明します。

[*] SELinuxでの作業は別の資料として価値があります。したがって、この記事のフレームワーク内では、selinuxをより寛容にしたり無効にしたりすることを想定しています。

[*] ntpを忘れないでください:

yum install ntp ntpdate < ntp > chkconfig ntpd on && /etc/init.d/ntpd start

これにより、Dovecotで発生する可能性のある「時間は後戻りしました」という問題を回避できます。 / etc / sysconfig / ntpdでスイッチを-Lに変更して、ntpdがネットワークでリッスンしないようにすることもできます。

[*]準備段階の最後に、テストを促進し、作業を促進するユーティリティを配置します。

yum install wget mlocate bind-utils telnet mailx sharutils

データベースには、RemiのMySQL 5.5を使用します 。 もちろんmariadbはできますが、MySQLがまだ生きているうちに、上記のアセンブリは完全に私に合っています。 バージョンは重要です Postfixを2.10にアップグレードするとき、彼は新しいバージョンが必要になり、ベースから5.1を置くと、CentALTからpostfixを更新するとMariaDBがプルされます。 PgSQLの方が好きな人-それを入れてください。 デプロイメントは変わりません。後置構成ファイルを変更せずに使用することもできます。 postgresql自体の構成とデータベースの作成のみが異なります。

「すぐに使える」オプションは、起動に適しています(わずかに拡張されたmy.cnfが下のリポジトリに表示されます)。 同じ名前のデータベースとそれに対するすべての権限を持つpostfixユーザーを作成します。

CREATE USER postfix@localhost IDENTIFIED BY 'mypassword'; CREATE DATABASE postfix; GRANT ALL PRIVILEGES ON postfix.* TO postfix;

ClamAVはアンチウイルスとして機能します。 最新バージョンがCentALTにあることは注目に値しますが、50 MBのclamav-dbをダウンロードしようとして死んでしまうため、ブランクポイントをダウンロードしたくありません。 そのため、 EPELからマイナーバージョンを少なくして、天気予報を行いません。 Clamはソケットを介して機能するため、 / etc / clamd.confで次の行についてコメントします。

#TCPSocket 3310 #TCPAddr 127.0.0.1

ウイルス対策データベースの更新は自動的に接続され、 freshclamユーティリティが責任を負います。 対応するファイルがcron.dailyにあることを確認し、ウイルス対策サービスを実行します

freshclam chkconfig clamd on && /etc/init.d/clamd start

Webインターフェースをデプロイするかしないかは、誰にとっても個人的な問題です。 移行プロセスを制御するために必要でした。 データベース構造を作成し、ドメイン、メールボックス、エイリアスなどを管理するために必要になる場合があります。 最新のタスクについては、ほとんどのマニュアルが積極的にPostfixAdminを提案していますが、私は強くそれを嫌います。 メールサーバーがメール処理を処理し、WebサーバーがWebアプリケーションを保持し、DBサーバーがデータベースを処理する必要があるという原則に従って、分離の原則に従うことをお勧めします。

Webサブシステムを展開したくない人のために、私はあらゆる場合のためにメールサーバーのSQLデータベースダンプを添付しています。 使用されていない機能もあります: githubのmysql_dump.sql

PostfixAdminが必要な場合-nginx / apache + phpを配置し 、実際にはPostfixAdmin自体を配置します。 また、上記のダンプの上に展開することはできません。一部の「余分な」テーブルが構造から削除されています。 PostfixAdminは少しニュアンスを設定します。 config.inc.phpを編集します。次のパラメーターに注意してください。

## , dovecot $CONF['encrypt'] = 'md5crypt'; $CONF['transport_default'] = 'virtual'; $CONF['emailcheck_resolve_domain']='NO'; ## dovecot, $CONF['create_mailbox_subdirs_prefix']=''; ## , maildir, dict $CONF['new_quota_table'] = 'yes';

その後、 domain.tld / postfixadmin / setup.phpにアクセスして 、パスワードを生成し、スーパー管理者アカウントを作成できます。 生成されたハッシュをconfig.inc.phpファイルに追加し、ステータスを変更する必要があります。

$CONF['configured'] = true; $CONF['setup_password'] = 't8h9i9s2i7s7m2y4l9o8g9i4n:a0n9d5p2a5s2s9w5o4r7d';

[!] Postfixadmin自体は、setup.phpの実行時にmysqlとpostgresqlの両方に基本構造を作成します。 使用する場合は、空のベースでインストールを実行する必要があります。

デフォルト構造全体がpostfixデータベースに作成されていることを確認し、MTAとMDAのインストールに進みます。 PostfixはすでにCentOSにバンドルされていますが、最新のものではありません。 CentALTから更新し、 そこからDovecotを配置します。

yum update postfix yum install dovecot dovecot-mysql

すべての主要な船舶システムは、別のユーザーの下で/ var / vmailのファイルで動作します。

groupadd -g 1000 vmail useradd -d /var/vmail/ -g 1000 -u 1000 vmail chown vmail:vmail /var/vmail

自己署名SSLを作成しましょう

mkdir /etc/postfix/certs openssl req -new -x509 -days 3650 -nodes -out /etc/postfix/certs/cert.pem -keyout /etc/postfix/certs/key.pem

最も厄介なビルドステップは、Postfixをデータベースで動作させることです。

mkdir /etc/postfix/mysql

このディレクトリに、次の内容のファイルを作成します。

MySQL後置構成

relay_domains.cf

virtual_alias_domain_maps.cf

virtual_alias_maps.cf

virtual_mailbox_domains.cf

virtual_mailbox_maps.cf

hosts = localhost user = postfix password = mypassword dbname = postfix query = SELECT domain FROM domain WHERE domain='%s' and backupmx = '1'

virtual_alias_domain_maps.cf

hosts = localhost user = postfix password = mypassword dbname = postfix query = SELECT goto FROM alias,alias_domain WHERE alias_domain.alias_domain = '%d' and alias.address = CONCAT('%u', '@', alias_domain.target_domain) AND alias.active = 1

virtual_alias_maps.cf

hosts = localhost user = postfix password = mypassword dbname = postfix query = SELECT goto FROM alias WHERE address='%s' AND active = '1'

virtual_mailbox_domains.cf

hosts = localhost user = postfix password = mypassword dbname = postfix query = SELECT domain FROM domain WHERE domain='%s' AND backupmx = '0' AND active = '1'

virtual_mailbox_maps.cf

hosts = localhost user = postfix password = mypassword dbname = postfix query = SELECT maildir FROM mailbox WHERE username='%s' AND active = '1'

ファイル/etc/postfix/main.cfを編集し、新たに作成されたファイルを使用してデータベースを操作するようにPostfixに指示します。

# ============================================================ # MySQL mappings # ============================================================ relay_domains = mysql:/etc/postfix/mysql/relay_domains.cf virtual_alias_maps = mysql:/etc/postfix/mysql/virtual_alias_maps.cf, mysql:/etc/postfix/mysql/virtual_alias_domain_maps.cf virtual_mailbox_domains = mysql:/etc/postfix/mysql/virtual_mailbox_domains.cf virtual_mailbox_maps = mysql:/etc/postfix/mysql/virtual_mailbox_maps.cf

優れたメールサーバーは独自のサーバーをスキップし、見知らぬ人を認証します。 認証が正しく機能するようにするには、ポート587でSMTPサービスをさらに上げて送信を実行します。 デフォルトで認証付きのsmtpサーバーに入るときに新しいアカウントを作成するときのスマートフォンは587ポートを提供します。 mail.domain.tldを入力するだけでは不十分であることをクライアントに説明したくはありません。また、いくつかのポートを登録する必要もあります。 一般的に、/ etc / postfix / master.cfで、 送信を担当するセクションを編集します。

submission inet n - n - - smtpd -o syslog_name=postfix/submission -o smtpd_tls_wrappermode=no -o smtpd_tls_security_level=encrypt -o smtpd_sasl_auth_enable=yes -o smtpd_recipient_restrictions=permit_mynetworks,permit_sasl_authenticated,reject -o smtpd_relay_restrictions=permit_mynetworks,permit_sasl_authenticated,defer_unauth_destination -o milter_macro_daemon_name=ORIGINATING

[!] -oキーの前のスペースに注意してください-それらがないと、設定は無効になります。

とりあえずmaster.cfを脇に置き、後で戻って/etc/postfix/main.cfに進みます

soft_bounce = no myhostname = mail.domain.tld mydomain = domain.tld myorigin = $myhostname # $myhostname $mydomain # do not list domain in BOTH mydestination and virtual_mailbox_domains mydestination = localhost.$mydomain, localhost ## ## ## mynetworks = 192.168.0.0/16, 127.0.0.0/8 ## nis:/ ## dict_nis_init: NIS domain name not set - NIS lookups disabled alias_maps = hash:/etc/aliases smtpd_banner = $myhostname ESMTP $mail_name debug_peer_level = 2 debug_peer_list = 127.0.0.1

これらはデフォルトの行の変更でした。 次に、設定のいくつかのセクションを追加します。 重複を確認し、ネイティブ構成から見つかった場合はそれらを削除します。 /etc/postfix/main.cfファイルの下部にある構造化ブロックに設定を入力することをお勧めします。

別の構成シート

# ============================================================ # RESTRICTIONS # # Uncomment reject_rbl_client if necessary # More information at: http://help.ubuntu.ru/wiki/____smtp_ # ============================================================ smtpd_discard_ehlo_keywords = etrn, silent-discard smtpd_forbidden_commands = CONNECT GET POST broken_sasl_auth_clients = yes smtpd_delay_reject = yes smtpd_helo_required = yes disable_vrfy_command = yes smtpd_helo_restrictions = permit_mynetworks, permit_sasl_authenticated, reject_non_fqdn_helo_hostname, reject_invalid_helo_hostname smtpd_data_restrictions = permit_mynetworks, permit_sasl_authenticated, reject_unauth_pipelining, reject_multi_recipient_bounce, smtpd_sender_restrictions = permit_mynetworks, permit_sasl_authenticated, reject_non_fqdn_sender, reject_unknown_sender_domain smtpd_recipient_restrictions = reject_non_fqdn_recipient, reject_unknown_recipient_domain, reject_multi_recipient_bounce, permit_mynetworks, permit_sasl_authenticated, reject_unauth_destination, check_policy_service unix:/var/spool/postfix/postgrey/socket, #reject_rbl_client zen.spamhaus.org, #reject_rbl_client bl.spamcop.net, #reject_rbl_client dnsbl.sorbs.net, reject_invalid_hostname # ============================================================ # TLS # ============================================================ smtp_tls_security_level = may smtpd_tls_security_level = may smtpd_tls_loglevel = 1 smtpd_tls_received_header = yes smtpd_tls_session_cache_timeout = 3600s smtp_tls_session_cache_database = btree:$data_directory/smtp_tls_session_cache smtpd_tls_key_file = /etc/postfix/certs/key.pem smtpd_tls_cert_file = /etc/postfix/certs/cert.pem tls_random_source = dev:/dev/urandom # ============================================================ # LIMITS # ============================================================ message_size_limit = 51200000 smtpd_soft_error_limit = 10 smtpd_hard_error_limit = 15 smtpd_error_sleep_time = 20 anvil_rate_time_unit = 60s smtpd_client_connection_count_limit = 20 smtpd_client_connection_rate_limit = 30 smtpd_client_message_rate_limit = 30 smtpd_client_event_limit_exceptions = 127.0.0.1/8 smtpd_client_connection_limit_exceptions = 127.0.0.1/8 # ============================================================ # QUEUE # ============================================================ maximal_queue_lifetime = 1d bounce_queue_lifetime = 1d

[!]ブラックリストを使用するかどうか-あなたの選択。 ホリバーを生成しないように、対応するreject_rbl_clientディレクティブをコメント化しました。 多くの場合、グレーリストは十分であり、Spamhausとその他のポリシーは混合ポリシーに従いますが、実際には「正直な人」はブラックリストに登録されておらず、誤検知はありませんでした。 ラッキー、私は推測します。 したがって、RBLディレクティブを含めるかどうかは好みの問題です。 情報提供の目的でそれらを示したと考えてください。

[!]パラメーターはグループに分けられます-慎重に検討し、必要に応じて調整してください。 編集せずに他人の設定を盲目的に貼り付けるよりも悪いオプションはありません。

[!] Malamutは、permit_mynetworksオプションが非常に疑わしく危険であることを正しく指摘しました。 それを削除し、認証されたユーザーにのみ通信を送信できるようにする方がはるかに良いでしょう。

[!] main.cfファイルに戻り 、 postgrey 、 amavisおよびdovecotを追加しますが、 ここではMDAに進みましょう。

これは何ですか:

- これはメール配信エージェント、ローカルトランスポートです

- Postfixが機能するネイティブSASL

- クォータを操作する

- ユーザーimapとpop3の提供

/etc/dovecot/dovecot.confに対するいくつかの変更:

protocols = imap pop3 login_greeting = Hello there.

構成ファイルの残りの部分は、便利なようにコンポーネントに分割され、十分に文書化されています。

10-auth.conf

disable_plaintext_auth = no auth_realms = domain.tld domain2.tld auth_default_realm = domain.tld auth_mechanisms = plain login ## [!] auth-system.conf.ext, ## dovecot pam #!include auth-system.conf.ext

10-logging.conf

個別のリストはありません-必要なオプションを自由に含めることができます。

10-mail.conf

mail_location = maildir:/ var / vmail /%d /%n

mail_uid = 1000

mail_gid = 1000

mail_plugins =クォータ

mail_uid = 1000

mail_gid = 1000

mail_plugins =クォータ

10-master.conf

# imap imaps service imap-login { inet_listener imap { port = 143 } inet_listener imaps { port = 993 ssl = yes } } # pop3 pop3s service pop3-login { inet_listener pop3 { port = 110 } inet_listener pop3s { port = 995 ssl = yes } } # SASL, postfix service auth { unix_listener auth-userdb { mode = 0600 user = vmail group = vmail } unix_listener /var/spool/postfix/private/auth { mode = 0666 user=postfix group=postfix } }

10-ssl.conf

ssl =はい

ssl_cert = </etc/postfix/certs/cert.pem

ssl_key = </etc/postfix/certs/key.pem

ssl_cert = </etc/postfix/certs/cert.pem

ssl_key = </etc/postfix/certs/key.pem

15-lda.conf

quota_full_tempfail = no

lda_mailbox_autocreate = yes

lda_mailbox_autosubscribe = yes

プロトコルlda {

mail_plugins = $ mail_plugins autocreate

}

lda_mailbox_autocreate = yes

lda_mailbox_autosubscribe = yes

プロトコルlda {

mail_plugins = $ mail_plugins autocreate

}

20-imap.conf

プロトコルimap {

mail_plugins = $ mail_plugins autocreate quota imap_quota

}

mail_plugins = $ mail_plugins autocreate quota imap_quota

}

90-plugin.conf

# . # plugin { autocreate = Trash autocreate2 = sent-mail autocreate3 = drafts autosubscribe = Trash autosubscribe2 = sent-mail autosubscribe3 = drafts }

90-quota.conf

# . plugin { quota_rule = *:storage=200M quota_rule2 = Trash:storage=+10M } plugin { quota_warning = storage=90%% quota-warning 90 %u } # , chmod # quota-warning.sh dovecot-lda service quota-warning { executable = script /usr/local/bin/quota-warning.sh user = vmail unix_listener quota-warning { user = vmail } } # - maildir # dict, fs dirsize # http://wiki2.dovecot.org/Quota plugin { quota = maildir:User quota }

auth-sql.conf.ext

passdb {

ドライバー= sql

args = /etc/dovecot/dovecot-sql.conf.ext

}

userdb {

ドライバー= sql

args = /etc/dovecot/dovecot-sql.conf.ext

}

ドライバー= sql

args = /etc/dovecot/dovecot-sql.conf.ext

}

userdb {

ドライバー= sql

args = /etc/dovecot/dovecot-sql.conf.ext

}

/etc/dovecot/dovecot-sql.conf.extを作成します。

dovecot-sql.conf.ext

ドライバー= mysql

connect = host = localhost dbname = postfix user = postfix password = mypassword

default_pass_scheme = MD5-CRYPT

user_query = SELECT '/ var / vmail /%d /%n' as home、 'maildir:/ var / vmail /%d /%n'as mail、1000 AS uid、1000 AS gid、concat(' *:バイト= '、quota)AS quota_rule FROM FROM mailbox WHERE username ='%u 'AND active =' 1 '

password_query =ユーザーとしてユーザー名を選択、パスワード、userdb_homeとして「/ var / vmail /%d /%n」、userdb_mailとして「maildir:/ var / vmail /%d /%n」、userdb_uidとして1000、userdb_gidとして1000、concat ( '*:バイト='、クォータ)AS userdb_quota_rule FROM FROMメールボックスWHER

Eユーザー名= '%u' ANDアクティブ= '1'

connect = host = localhost dbname = postfix user = postfix password = mypassword

default_pass_scheme = MD5-CRYPT

user_query = SELECT '/ var / vmail /%d /%n' as home、 'maildir:/ var / vmail /%d /%n'as mail、1000 AS uid、1000 AS gid、concat(' *:バイト= '、quota)AS quota_rule FROM FROM mailbox WHERE username ='%u 'AND active =' 1 '

password_query =ユーザーとしてユーザー名を選択、パスワード、userdb_homeとして「/ var / vmail /%d /%n」、userdb_mailとして「maildir:/ var / vmail /%d /%n」、userdb_uidとして1000、userdb_gidとして1000、concat ( '*:バイト='、クォータ)AS userdb_quota_rule FROM FROMメールボックスWHER

Eユーザー名= '%u' ANDアクティブ= '1'

Dovecotで Postfixの友達を作りましょう。 /etc/postfix/main.cfに2つのセクションを追加します。

# ============================================================ # SASL # ============================================================ smtpd_sasl_auth_enable = yes smtpd_sasl_security_options = noanonymous smtpd_sasl_type = dovecot smtpd_sasl_path = private/auth # ============================================================ # VIRTUAL # ============================================================ virtual_mailbox_base = /var/vmail virtual_minimum_uid = 1000 virtual_uid_maps = static:1000 virtual_gid_maps = static:1000 virtual_transport = dovecot dovecot_destination_recipient_limit = 1

また、Dovecotがメールの配信に関与しているという事実の前にPostfixを配置します。 /etc/postfix/master.cfで :

# ==================================================================== # DOVECOT # ==================================================================== dovecot unix - nn - - pipe flags=DRhu user=vmail:vmail argv=/usr/libexec/dovecot/deliver -f ${sender} -d ${recipient}

次に、クォータの超過に関する警告スクリプト/usr/local/bin/quota-warning.shが正しく実行されることを確認する必要があります。 私の場合、CentOSでは、そのパスが誤って指定されており、手動で編集する必要がありました。 いずれにしても、デフォルトでpostmaster@domain.tldとして指定されている送信者アドレスを編集して、手動で修正します。 目的のバイナリを見つける

updatedb locate dovecot-lda chmod 755 /usr/local/bin/quota-warning.sh

また、/ usr / local / bin / quota-warning.sh自体のパスを修正し、必要に応じてより意味のあるヘッダーをスクリプトに追加します。

Amavisはメールエージェントとアンチウイルスおよびアンチスパムシステムの間にある私たちのために機能するため、spamdを個別に実行する必要はありません-必要に応じてロードされるモジュールとして機能します。 SAを最新の状態に保つには、ネイティブのsa-updateユーティリティが使用されます。 etc / cron.dに、アップデーターのスケジュールされた起動を含むsa-updateファイルがあることを確認します。

[!] rpmforge-extrasからspamassassin 3.3.2をインストールしてください。 EPELバージョン3.3.1からの突出は、sa-updateに先天的な欠陥があります。 最新バージョン3.3.2はすでにこの問題から解放されており、正しく更新されています

yum install spamassassin amavisd-new

/etc/mail/spamassassin/local.cfを少し修正します

local.cf

required_hits 6 report_safe 0 rewrite_header Subject ***SPAM*** # # WEIRD STUFF # score FORGED_MUA_OUTLOOK 2.199 2.199 0.963 1.116 score FH_DATE_PAST_20XX 0.0 score DOS_OE_TO_MX_IMAGE 0.0 score DOS_OE_TO_MX 0.0 score DOS_OUTLOOK_TO_MX 0.0 score TO_NO_BRKTS_DIRECT 0.0 score HELO_LOCALHOST 0.0 score FSL_RU_URL 0.0 score FROM_MISSP_EH_MATCH 1.0 score TVD_RCVD_SINGLE 1.0 score TO_IN_SUBJ 1.0 # # TUNING # score SUBJ_FULL_OF_8BITS 0.00 score HTML_COMMENT_8BITS 0.01 score HEADER_8BITS 0.00 score TO_NO_USER 0.01 score FORGED_MUA_OUTLOOK 0.5 score X_AUTH_WARNING 0.01 score SUBJ_HAS_UNIQ_ID 9.99 score HTTP_USERNAME_USED 9.99 score FORGED_YAHOO_RCVD 9.99 score FORGED_JUNO_RCVD 16 score UNWANTED_LANGUAGE_BODY 1.02 score MLM 5.55 score RCVD_NUMERIC_HELO 4.95 # # WHITE/BLACK LISTS # whitelist_from root@localhost whitelist_from *@example.com blacklist_from *@outblaze.com auto_whitelist_path /etc/mail/spamassassin/auto-whitelist auto_whitelist_file_mode 0666

しかし、 Amavis構成ファイルは、私が賞賛するDovecotの構成とは正反対です。 これは通常のperlスクリプトであり、フォーマットも不十分です。 変更を加えるだけです。ファイルの名前を.plに変更し、構文を強調して編集します。 生活が少し楽になります。

amavisd.conf

# amavisd # /etc/postfix/master.cf $max_servers = 4; # $mydomain = 'domain.tld'; # @mynetworks = qw( 127.0.0.0/8 [::1] [FE80::]/10 [FEC0::]/10 10.0.0.0/8 172.16.0.0/12 192.168.0.0/16 ); # 2.6.4 . # Open relay? Nonlocal recips but not originating @client_ipaddr_policy = map { $_ => 'MYNETS' } @mynetworks; # spamassassin $sa_tag_level_deflt = 2.0; $sa_tag2_level_deflt = 5.2; $sa_kill_level_deflt = 6.5; $sa_dsn_cutoff_level = 10; # $virus_admin = "virusalert\@$mydomain"; $mailfrom_notify_admin = "virusalert\@$mydomain"; $mailfrom_notify_recip = "virusalert\@$mydomain"; $mailfrom_notify_spamadmin = "abuse\@$mydomain"; # $myhostname = 'mail.domain.tld'; # $final_virus_destiny = D_DISCARD; $final_banned_destiny = D_BOUNCE; $final_spam_destiny = D_DISCARD; $final_bad_header_destiny = D_PASS; # , # , $virus_quarantine_to = "virus-quarantine\@$mydomain"; $spam_quarantine_to = "spamtrap\@$mydomain"; # - # @whitelist_sender_maps = ( new_RE( qr'.*@example\.com$'i, qr'user@test\.org$'i, )); # @av_scanners @av_scanners = ( ['ClamAV-clamd', \&ask_daemon, ["CONTSCAN {}\n", "/var/run/clamav/clamd.sock"], qr/\bOK$/m, qr/\bFOUND$/m, qr/^.*?: (?!Infected Archive)(.*) FOUND$/m ], ); ); # @av_scanners_backup = ( ['ClamAV-clamscan', 'clamscan', "--stdout --no-summary -r --tempdir=$TEMPBASE {}", [0], qr/:.*\sFOUND$/m, qr/^.*?: (?!Infected Archive)(.*) FOUND$/m ], );

次に、メールのチェックにAmavisを使用していることをPostfixに知らせます。 適切なブロックを/etc/postfix/master.cfに追加します

master.cf

# ==================================================================== # AMAVIS # ==================================================================== amavisfeed unix - - n - 4 lmtp -o lmtp_data_done_timeout=1200 -o lmtp_send_xforward_command=yes -o disable_dns_lookups=yes -o max_use=20 127.0.0.1:10025 inet n - n - - smtpd -o content_filter= -o smtpd_delay_reject=no -o smtpd_client_restrictions=permit_mynetworks,reject -o smtpd_helo_restrictions= -o smtpd_sender_restrictions= -o smtpd_recipient_restrictions=permit_mynetworks,reject -o smtpd_data_restrictions=reject_unauth_pipelining -o smtpd_end_of_data_restrictions= -o smtpd_restriction_classes= -o mynetworks=127.0.0.0/8,192.168.0.0/16 -o smtpd_error_sleep_time=0 -o smtpd_soft_error_limit=1001 -o smtpd_hard_error_limit=1000 -o smtpd_client_connection_count_limit=0 -o smtpd_client_connection_rate_limit=0 -o receive_override_options=no_header_body_checks,no_unknown_recipient_checks,no_milters,no_address_mappings -o local_header_rewrite_clients= -o smtpd_milters= -o local_recipient_maps= -o relay_recipient_maps=

/etc/postfix/main.cfに追加します

# ============================================================ # AMAVIS # ============================================================ content_filter=amavisfeed:[127.0.0.1]:10024

サービスを作成します。

chkconfig amavisd on && /etc/init.d/amavisd start /etc/init.d/postfix restart telnet 127.0.0.1 10024 # 220 [127.0.0.1] ESMTP amavisd-new service ready

グレーリストの効率は複数回記述されているため、静かに

yum install postgrey

追加の設定は必要ありません-/ etc/postfix/main.cfで設定します

smtpd_recipient_restrictions = ... reject_unauth_destination, check_policy_service unix:/var/spool/postfix/postgrey/socket, ...

[!] check_policy_serviceディレクティブは、reject_unauth_destinationの後に指定する必要があります。

スキャンからサーバーを除外する必要がある場合は、 /etc/postfix/postgrey_whitelist_clients.localを編集し、ローカルサーバーから特定のメールアドレスをスキャンから除外するには、 postgrey_whitelist_recipientsを編集します 。 包括的な情報はwikiで入手できます: wiki.centos.org/HowTos/postgrey

Fail2banについて、別の議論。 その有効性を実証するために、ユーティリティをインストールする前後のメールサーバーの統計を示す写真を示します。 チャートの赤い線は、オープンリレーを検索する不正なスワイプです。 もちろん、文字は途切れており、大きな負荷にはなりませんが、なぜこのゴミを聞くのでしょうか。 したがって、3つのルールでfail2banをインストールすると、グラフの外観が大幅に改善されます。

yum install fail2ban

メールサーバー/etc/fail2ban/jail.confのルール

# # , # ## ## , ## [ssh-iptables] enabled = true filter = sshd action = iptables[name=SSH, port=ssh, protocol=tcp] logpath = /var/log/secure maxretry = 5 [postfix-banhammer] enabled = true filter = postfix action = iptables-multiport-tcp[name=PFIX, port="smtp,smtps", protocol=tcp] logpath = /var/log/maillog maxretry = 3 bantime = 7200 [dovecot-banhammer] enabled = true filter = dovecot action = iptables-multiport-tcp[name=DCOT, port="pop3,pop3s,imap,imaps", protocol=tcp] logpath = /var/log/maillog findtime = 300 maxretry = 10 bantime = 1800 [sasl-banhammer] enabled = true filter = sasl action = iptables-multiport-tcp[name=SASL, port="smtp,smtps", protocol=tcp] logpath = /var/log/maillog findtime = 300 maxretry = 10 bantime = 1800

SSHが内部ネットワークに対してのみ開いている場合、最初のルールを削除できます。 まだ、追加のジェスチャーはありません-ルールはそのまま使用できます。 smtpのブルートフォース保護を思い出させてくれたurbainに感謝します。

chkconfig fail2ban on && /etc/init.d/fail2ban start

Dovecotにautocreateプラグインを含めたので、ドメインとメールボックスを作成するために、Postfixadminを介して、またはコンソールでINSERT INTOを実行することにより、それらをデータベースに入力するだけです。 最初の認証または受信した最初の文字で、ディレクトリ構造が自動的に作成されます。

さまざまなポーズでpop3、imap、smtpをテストする

- POP3ログインのテスト

telnet 127.0.0.1 110 user test pass testpassword UIDL

- IMAPログインのテスト

telnet 127.0.0.1 143 1 LOGIN test testpassword 1 SELECT INBOX

- 認証なしでSMTPをテストする

telnet 127.0.0.1 25 #220 mail.domain.tld ESMTP Postfix helo darling #250 mail.domain.tld MAIL FROM: root@localhost #250 2.1.0 Ok RCPT TO: test@example.com #250 2.1.5 Ok DATA #354 End data with <CR><LF>.<CR><LF> this is text message . #250 2.0.0 Ok: queued as E3BA1A15FA quit #221 2.0.0 Bye

- SSLを使用せずに認証を使用してSMTPを

テストし、AUTH LOGINの後に順次送信されるbase64テストのユーザー名とパスワードをプリコードします。コード334の着信要件もbase64でエンコードされます。

telnet 127.0.0.1 25 #220 mail.domain.tld ESMTP Postfix ehlo darling #250-mail2.dautkom.lv #250-PIPELINING #250-SIZE 51200000 #250-STARTTLS #250-AUTH PLAIN LOGIN #250-AUTH=PLAIN LOGIN #250-ENHANCEDSTATUSCODES #250-8BITMIME #250 DSN AUTH LOGIN #334 VXNlcm5hbWU6 dGVzdA== #334 UGFzc3dvcmQ6 dGVzdHBhc3N3b3Jk #235 2.7.0 Authentication successful

- SSLを使用したSMTPのテスト

# credentials perl -MMIME::Base64 -e 'print encode_base64("\000test\@example.com\000testpassword")' # # AHRlc3RAZXhhbXBsZS5jb20AdGVzdHBhc3N3b3Jk openssl s_client -starttls smtp -connect 127.0.0.1:587 -crlf -ign_eof # # EHLO darling #250-mail.example.com #250-PIPELINING #250-SIZE 51200000 #250-ENHANCEDSTATUSCODES #250-8BITMIME #250 DSN AUTH PLAIN AHRlc3RAZXhhbXBsZS5jb20AdGVzdHBhc3N3b3Jk #235 2.7.0 Authentication successful

ウイルス対策保護のテスト

- amavis . , . , . :

cd /usr/share/doc/amavisd-new-2.8.0/test-messages perl -pe 's/./chr(ord($&)^255)/sge' <sample.tar.gz.compl | zcat | tar xvf -

- :

sendmail -i your-address@example.com < sample-virus-simple.txt sendmail -i your-address@example.com < sample-spam-GTUBE-junk.txt

( /var/log/maillog). , verbose /etc/dovecot/conf.d/10-logging.conf log-level /etc/amavisd/amavisd.conf .

これで

- 構成ファイルを操作するには、gitを使用して、/ etcディレクトリーをリポジトリーにします。このアプローチにより、技術部門の従業員間で構成を簡単にいじることができ、構成プロセスを段階的に制御できます。このような統合されたシステムをメールサーバーとして使用する場合、この方法は非常に便利です。

- c courier dovecot. , . wiki2.dovecot.org/Migration/Courier . POP3 UIDL , . , .

find . -name "courier*" -delete

- iptables — .

- CentOS rsyslog , syslog-ng EPEL. , syslog-ng — .

- vacation , dovecot Sieve «» . — « ». .

構成ファイルのほぼ完全なアセンブリをgithubに配置して、必要に応じて、構成ファイルに分割してではなく全体としてアクセスできるようにしました。この記事では、すべてのシステムの同じ段階的なセットアップをシミュレートして、ファイルを徐々に編集しました。ほとんどのマニュアルでは、ファイルはすぐに提供され、読者は自分が何をフォローしていてどのようにリンクされているかを知ることができませんでした。私はこれを取り除き、段階的なセットアップを見せようとしました。おそらくそれは誰かに役立つでしょう。これがインストールの初期段階である

ことをもう一度強調します。メールサーバーで非常に望ましい監視接続を考慮しなくても、作業を終了することはできません。スパム対策ポリシーを徹底的に調整する必要があります。追加のリレーを使用する予定がある場合は、要求を確定する必要があります。制限などのパラメータを確認する必要があります。

しかし、大規模なガイドを作成する際のこのテストペンの残りの部分は完全であると考えることができます。メールサーバーではなく、「初心者」向けではない資料を公開する予定ですが、猫についてトレーニングすることにしました。誰がこの場所を読みましたか...えーと...あなたの忍耐がうらやましいですが、出版物をいくつかの部分に分けるのは不適切だと思われました。