記事自体に進む前に、そのようなケースを説明します。

私の友人は新しいBMWを買いました。 運転するのが好き-運転した。 走行距離計の走行距離計が8000 kmになったとき、公式ディーラーは電話をかけ、パッドが磨耗していると言いました-交換する時が来ました。

アメリカのForbsジャーナリストと2人のTwitterおよびIOActiveのセキュリティ専門家がFord EscapeとToyta Priusをテストした方法に関する記事(コメントのリクエストに応じて追加)。 ジャーナリストからの一人称記事-アンディ・グリーンバーグ。

ブレーキを踏むと、3,500ポンド(1 lb = 0.454kg)のフォードエスケープが止まることを拒否するか、減速さえします。 この場合、ブレーキペダルを踏むと、SUVシャーシの下のどこかで怒っているバッファローのうなり声のような深いうめき声が発生します。 ペダルを踏むほど、うなり声が大きくなり、後ろの席で私の後ろに座っている2人のハッカーが喜んで鳴きます。

幸いなことに、これらはすべて時速5マイル未満で発生します(1マイル= 1.609 km)。 そのため、フォードエスケープは、チャーリーミラーとクリスヴァラセクがこの日の実験のテストサイトとして選択したインディアナのモール、サウスベンドの放棄された駐車場で成長している高さ6フィートの雑草の壁を単に目指しています。 (ミラーがブレーキをかけるトリックを発見したとき、彼はそれほど幸運ではなかった:彼の母親はガレージを駆け巡り、芝刈り機を破壊し、150ドルで背壁を傷つけた)。

「さて、ブレーキが再び作動するようになった」とミラーは言う。駐車ブレーキの近くの目立たないデータポートにケーブルで接続されたみすぼらしいMacBookのキーをクリックする。 私は完全に雑草を残し、車を慎重に停止します。 「車があなたが彼に言うことをするという信念を失うとき、彼は私たちがSUVから飛び出した後、「それは本当に車の仕組みに対するあなたの見方を変えます」と付け加えます。

自動車がガラスとスチールで作られた単なる機械ではなく、コンピューターのハッキングされたネットワークであるという事実は、MillerとValasekが昨年実証するために費やしたことです。 Twitterの40歳の安全エンジニアであるMillerと、IOActiveのシアトルに拠点を置くコンサルタント会社のセキュリティインテリジェンスの31歳のValasekは、80,000ドルを受け取りました。防衛研究計画、自動車のセキュリティの弱点を根絶しました。

デュオは、発見と攻撃ソフトウェアをリリースする予定であり、ラスベガスで開催されたDefconハッカー会議で開発しました。 彼らは、ハッカーが疑いを持たないドライバーの「内部」に到達する前に、他の研究者が自動車産業の安全に関連するものを見つけて修正するのを支援する方が良いと言います。 自動車がより自動化され、インターネットに接続されるようになるにつれて、この問題を制御する必要性が高まり、問題はトヨタとフォードを超えています。 ほぼすべてのアメリカの自動車メーカーは、ゼネラルモーターズ-OnStar、トヨタ-Safety ConnectおよびFord-SYNCなど、携帯電話またはWi-Fiを提供しています。 GSMA Mobile Business and Commerce Groupは、今日のワイヤレス自動車デバイスからの収益を25億ドルと見積もっています。 プロジェクトの数は2025年までに10倍に増加します。 セキュリティの向上がなければ、これらすべては潜在的に脆弱であり、自動車メーカーは依然としてこの問題を軽視しています。

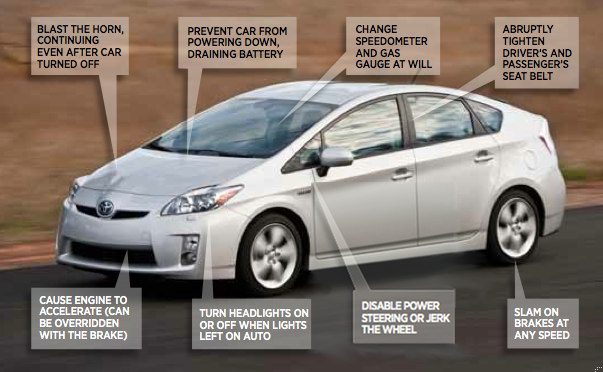

MillerとValashekは、車を1時間運転して、EscapeとToyota Priusデバイス(2010年モデル)について十分に理解していることを示しました。 制御されていないペダルから、予期しない高速でのプリウスブレーキ操作まで、多くの不快な驚きが明らかになりました。 彼らは、パワーステアリングをオフにするコマンド、偽のGPS読み取り値、速度計と走行距離計をラップトップから送信しました。 最後に、彼らは私を田舎の道に送り、ワラシェクは彼がどんな速度でもプリウスのステアリングを激しく引っ張ることができることを示した。 「時速80マイルを運転していると想像してください」とワラゼックは言います。「そして、あなたはあなたの隣の車または対向車線に向かっています。 これはセットアップです。」

フォードのスポークスマンは、同社は「非常に真剣に」ハッカーを受け入れていると言いますが、トヨタはミラーとヴァラゼクのトリックについては何の印象も与えません。 「私たちは、自動車業界全体と同様に、リモートワイヤレスデバイスによるハッキングの防止に注力しています」と彼はメールに書いています。 また、彼によると、トヨタのエンジニアは自分の車のワイヤレス攻撃をテストしています-「当社のシステムは信頼性が高く安全だと信じています」。

しかし、MillerとValaszekの研究は、次の理由で自動車のコンピューターへの物理的アクセスを提案しました。自動車のネットワークへのワイヤレスアクセスを取得することは新しいことではありません。 ワシントン大学とカリフォルニア大学サンディエゴ校の研究者チームは、2010年に無名の会社のセダンで実験を行い、OnStarを介して、MillerとWallacekが使用したのと同じミッションクリティカルなシステムにワイヤレスで侵入できることを明らかにしました。 Bluetoothエラー、ドライバーのスマートフォンから車のネットワークと同期するAndroidアプリケーション、または車のステレオシステムのオーディオCDにある悪意のあるファイルです。 「科学者たちは、リモートでコードを実行できることを示しています」と、ハラスの専門用語を使用して、システムでコマンドの実行を開始するWalaszek氏は言います。 システムに侵入するとすぐに、多くのクレイジーなことができることを示しました。」

これらのテストに参加しているUCSD(カリフォルニア大学、サンディエゴ)教授の1人であるStefan Savageは、ワイヤレスハッキングは依然として可能性があり、業界全体に影響を与えていると主張しています。メーカーは単にソフトウェアを完全に提供していませんでした」と彼は言います。「1990年代半ばの初期にPCで発見された困難がありました」

車がGoogleのロボット車の夢に近づくにつれて、より多くのオプションが攻撃に対して潜在的に脆弱になります。 MillerとWallacekは、たとえば、トヨタとフォードのセルフパーキング機能を使用してステアリングをキャプチャしました。 Gartnerアナリストによると、2014年のメルセデスベンツSクラスなどの車は、渋滞(ストップアンドゴーシステム)でトラフィックを監視したり、ドライバーの介入なしで車を逆走したりできるため、ハッカーは攻撃の機会をさらに増やすことができます。グループTilo Kozlowski。

同時に、MillerとWalaszekは、自動車会社に自動車を保護するように説得する最良の方法は、ホイール上のマルチトンロケットで何が起こるかを示すことだと主張します。 攻撃者がデジタルSUVを制御するよりも、今すぐデジタルSUVをハイジャックする方が適切です。 「あなたがあなたの車をクラッシュさせないようにする唯一のことは、誰もそれについて話していないということです」とミラーは言います、「あなたはとにかく危険にさらされています。」