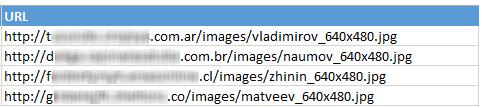

同様のリンクは、さまざまな社会サービスやメッセンジャーのサイバー犯罪者によって送信されました。 リンクをクリックすると、ブラウザはユーザーにファイルをハードドライブに保存するように求めますが、ダウンロードしたファイルの拡張子は.jpgであり、 .jpgではないことに気付くかもしれません。 このような「スクリーンセーバー」ファイルを実行すると、システムに加えられた変更(hostsシステムファイルの変更を含む)が、このプログラムによる潜在的な悪意のあるアクションを示唆していることがわかります。

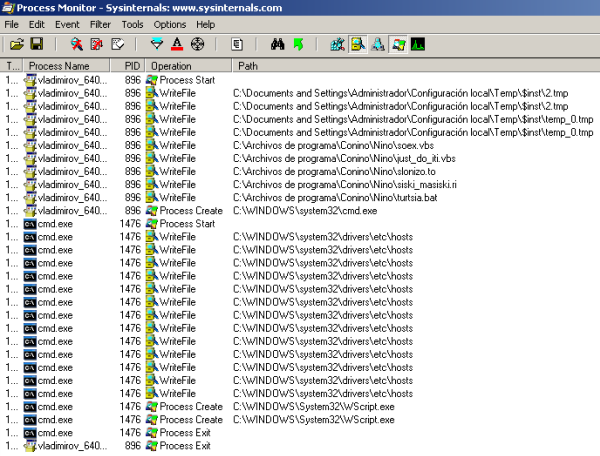

作成された悪意のあるプロセスは、いくつかの一時ファイルと5つの補助ファイルを作成することがわかります。 2つのファイルは、Visual Basic Scriptのスクリプトです。 ファイルを書き込んだ後、作成されたバッチファイルを実行するために、コマンドラインインタープリターを実行するための補助プロセスを作成します。 このバッチファイルturtsia.batは、最初のスクリプトsoex.vbsを起動します。 このために、組み込みのwscript.exeツールが使用されます。

ProcMonログは、このスクリプトが重要なアクションを実行しないことを示しています。 次に、2番目のjust_do_iti.vbsスクリプトが実行されます。 スタートアップ要素に悪意のあるコードをインストールし、作業に必要な追加ファイルを作成して終了します。

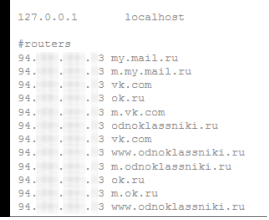

次に、hostsファイルを変更して、ソーシャルサービスをリダイレクトします。 フィッシングリソースのネットワーク。

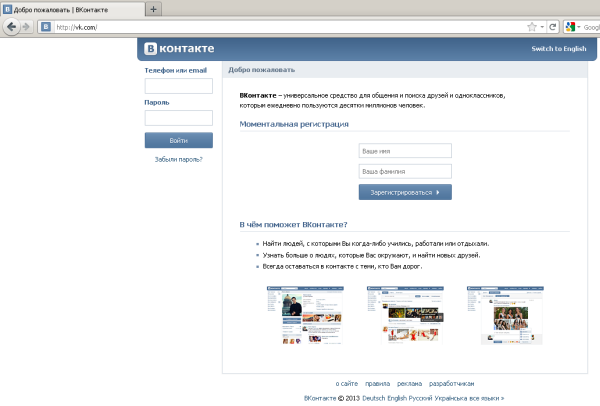

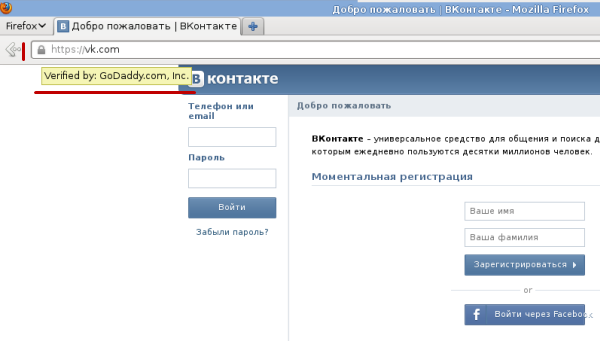

この操作の結果、ユーザーはソーシャルネットワークVKontakteにアクセスすると、元のページに非常によく似たページにリダイレクトされます。 違いは、言語を変更できないことと、証明書情報なしでhttpsに切り替えることができないことです。 以下はフィッシングページです。

同時に、元のサイトでは、問題なくhttpsに切り替えることができます。

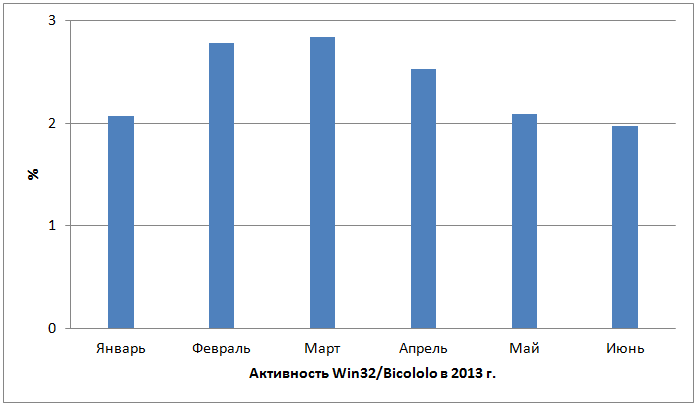

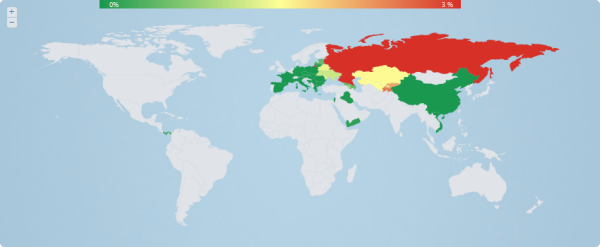

Win32 / Bicololoはロシアに焦点を当てていることに注意する必要があります。これは、悪意のあるコードの標的となるソーシャルサービスと、その分布地域で見ることができます。

以下は、2013年のBicololoアクティビティの統計です。