コンピューターセキュリティの主な傾向

サイバー兵器の使用の顕著な例の1つは、5月に政府機関、さまざまな研究機関、および大規模な国際企業から情報を積極的に抽出しているRed Octoberスパイネットワークです。 これらのオブジェクトの深刻なセキュリティは、悪意のあるシステムの動作を停止しませんでした。 それはほんの数ヶ月前に公開されましたが、これはあらゆるコンピューターシステムの動作における干渉の脅威の増大を示しています。

コンピューターシステム内で安定した検出不能な存在を確保するために、悪意のあるソフトウェア(マルウェア)はルートキットメカニズムと呼ばれる特別なメカニズムを使用します。 その結果、マルウェアはユーザーと保護装置の両方から見えなくなります。

OS開発者は不正なソフトウェアの隠蔽に絶対に抵抗する必要があるように思われますが、Windowsの新しいバージョンが登場しても状況は変わりませんでした。 Eightは前身から、すでによく知られている保護メカニズム(UAC、ASLR、DEP、PatchGuard、ドライバーのデジタル署名)を採用しましたが、回避策があります。 また、いくつかの新しいものを導入しました-セキュアブート、SMEP、およびELAM。ただし、セキュリティのレベルは大幅には向上しませんでした。 Stoned LiteブートキットPeter KleissnerおよびUEFIブートキットAndrea Allieviのデモサンプルから明らかなように。 また、Windows 8でSMEPテクノロジーをバイパスする可能性については、Positive TechnologiesのA. Shishkinがすでに書いています。

情報

British National Audit Office(NAO)の最近のレポートによると、英国だけで年間180億から270億ポンドのコストがかかるサイバー犯罪の数が増加しています( bit.ly/14O9xy5 )。

上記に基づいて、Windowsの最新バージョンでは、マルウェアに対抗するための革新的なものは何も導入されておらず、現在、ルートキット開発者の生活を大幅に複雑にするきちんとしたメカニズムはないと結論付けることができます。

システムの隠蔽メカニズム

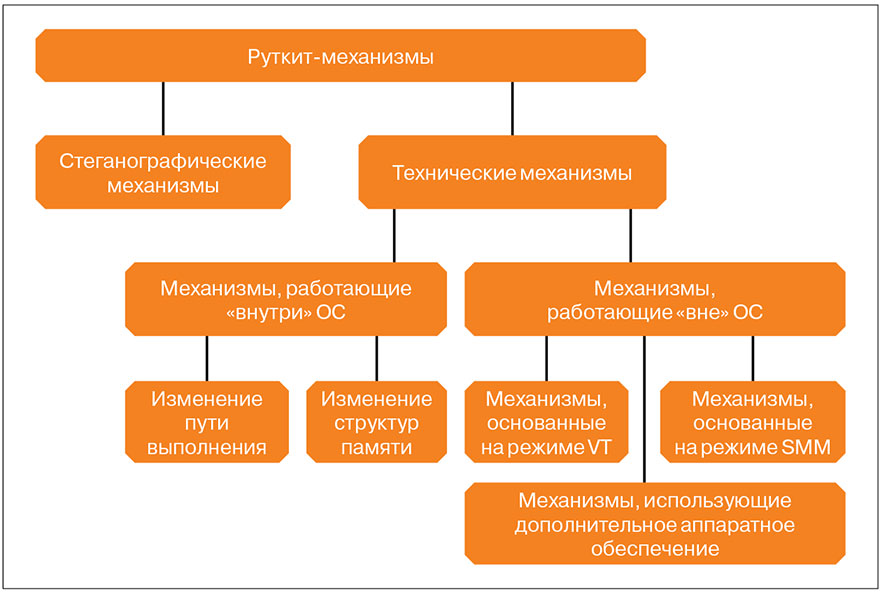

マルウェアを隠すには、さまざまな方法を使用できます。 隠蔽メカニズムの分類は、まずステルスマルウェア分類の紹介でJoanna Rutkowskaによって実行されました。 彼女に提案された分類は、次のように拡張できます(図1を参照)。

ステガノグラフィックメカニズムは、たとえば、名前とシステムファイルの名前の類似性によって、正当なものとして偽装することにより、埋め込みオブジェクトの真の目的を隠します。 その結果、悪意のあるファイルはユーザーに表示されますが、ユーザーに疑わせることはありません。 ステガノグラフィの隠蔽の例としては、信頼できる企業証明書を使用して悪意のあるドライバーに署名することがあります。 RealtekおよびJMicronの有効な証明書により、Stuxnetワームは長い間検出されず、FlameワームのコンポーネントはMicrosoft自身によってデジタル署名されていました。

ステガノグラフィメカニズムは昇格した特権を必要とせず、Windows OSのさまざまなバージョンに転送されます。 ただし、技術的な隠蔽メカニズムがないため、このようなマルウェアは簡単に検出および削除できます。 大きな危険は、ステガノグラフィと他の隠蔽メカニズムの組み合わせです。

2番目のグループには隠蔽の技術的メカニズムが含まれており、その結果、隠されたオブジェクトに関する情報は検出ツールにアクセスできなくなります(「オブジェクトは見えない、つまり存在しない」)。 これらのメカニズムは、OSの「内部」と「外部」で動作するルートキットメカニズムに分けることができます。

「OS内」のルートキットメカニズムの場合、オブジェクトはプロセス、ドライバー、ディスク上のファイル、ネットワークポート、レジストリキーなどです。 その作業のために、ルートキットメカニズムは、ユーザーとシステムの両方のアドレス空間で実行パスとメモリ構造の両方を変更できます。

実行パスを変更するために、マルウェアは通常のハンドラーの機能をインターセプトし、制御を悪意のあるハンドラーに転送します。これにより、返された結果に的を絞った変更が行われます。 記載されている隠蔽メカニズムを検出する方法は、すでにジャーナルのページで取り上げられています。

OSの「内部」で動作するルートキットメカニズムの2番目のサブグループは、新しいハンドラーをシステムに追加しませんが、特別な方法で、非表示オブジェクトに関する情報を格納するメモリ構造を変更します。 システムアドレス空間に配置され、ルートキットに関係するこのような構造の例は、 KRPCB、 ETHREAD、 EPROCESS、MODULE_ENTRY、_DRIVER_OBJECT、およびSERVICES.EXEプロセスのユーザー空間にある登録済みドライバーとサービスのデータベースです。

「OS外」のルートキットメカニズムは、独自のインストール、または特定のプロセッサモードまたは追加のハードウェアでの既存のイベントハンドラの変更に基づいています。 これらのメカニズムが機能するには、必要なテクノロジーをサポートするチップセットが必要になることがよくあります。 Active Management TechnologyとV-PROを使用して、ハードウェア仮想化モード、システム管理モード、およびコードに基づいて構築されたルートキットメカニズムを区別できます。 狭いサークルで広く知られているR_T_Tの著者であるFlint Lawlessnessは、示されたテクノロジーだけでなく、プロセッサーのマイクロコード更新メカニズム( bit.ly/VRQD6Oおよびbit.ly/104EsRB )からの情報セキュリティへの可能性と脅威についても説明しています。

ルートキットを隠すための興味深いテクニック

2012年のZeroNightカンファレンスでは、D。Oleksyuk(別名Cr4sh)の作品が発表され、ファイルではなく、Differentiated System Description Table(DSDT)を使用してレジストリにルートキットを配置する興味深い方法が説明されました。 この方法の利点は、ルートキット検出ツールがこの可能性を考慮していないことです。

ルートキット対策

前述の悪意のあるツールのほとんどは、作業にドライバーを使用していました。 この点で、非表示のドライバーの存在を検出できる最も一般的なルートキット対策ツールを見てみましょう。

Windows 8での動作をサポートする人気のあるフリーランスツールの中で、Gmer、XueTr、PowerTool、TDSSKiller(Kaspersky Labs)を区別できます。

非表示のドライバーを検出するという観点から、Gmer、XueTr、およびPowerToolツールには、バイト検索を使用してメモリー内のドライバー構造のフラグメントを見つける類似の操作アルゴリズムがあります。 ドライバーを検出するためのTDSSKillerツールは、わずかに異なるリストを使用します。このリストには、標準のWindowsツールを使用してドライバーをロードするときに入力される情報が含まれます。

必要な構造のフィールドを変更し、対応するリストからそれらを削除すると、システムとマルウェア自体の動作を中断することなく、ドライバーがこれらのツールから非表示になります。 これにより、反作用に耐性のあるルートキット対策がパブリックドメインに存在しないことを宣言できます。

ハードウェアおよびソフトウェアのルートキット

ソフトウェアおよびハードウェアのルートキットは「OSの外部」で動作します。 ハードウェア仮想化技術に基づいて構築された最も興味深いインスタンス。 なんで? まず、ドライバーを使用してインストールできます-さまざまなOSの通常のメカニズムです。 第二に、このようなルートキットは、他よりも高いレベルのイベントをインターセプトできます。 第三に、それらはより良く文書化されています。 したがって、それらをよりよく知るようになります。

2006年以降、IntelとAMDは、ハードウェア仮想化テクノロジーをサポートするプロセッサーのリリースを開始しました。 ハードウェアベースの仮想化テクノロジー(またはハイパーバイザーのみ)を使用するソフトウェアは、OSよりも特権のある新しいモードで動作します。 ハードウェア仮想化テクノロジーにより、組み込みのいくつかの異なるハイパーバイザーを実行できます。

ハイパーバイザーソース-Windows x86用ドライバー

独自のハイパーバイザーを作成する最も簡単で簡単な方法は、既存のハイパーバイザーのいずれかをベースにすることです。 マガジンに接続されているディスクには、次のソースがあります。

- BluePill(バージョン0.11および0.32)は、AMDシステムのハイパーバイザーのデモサンプルであり、公開後、ハードウェア仮想化による情報セキュリティの脅威に関する幅広い議論が始まりました。

- vmxcpuは、すぐに使用できるIntelプロセッサ用のSh。Embletonハイパーバイザースタブのソースコードです。

- Invisible Lane(il)-vmxcpuに基づいて作成された、作成者の非表示ハイパーバイザーのソースコード。 隠蔽は、プロセッサのTSCクロックカウンターを危険にさらすことによって実行されますが、妥協の量は1クロックサイクルの精度で設定できます。

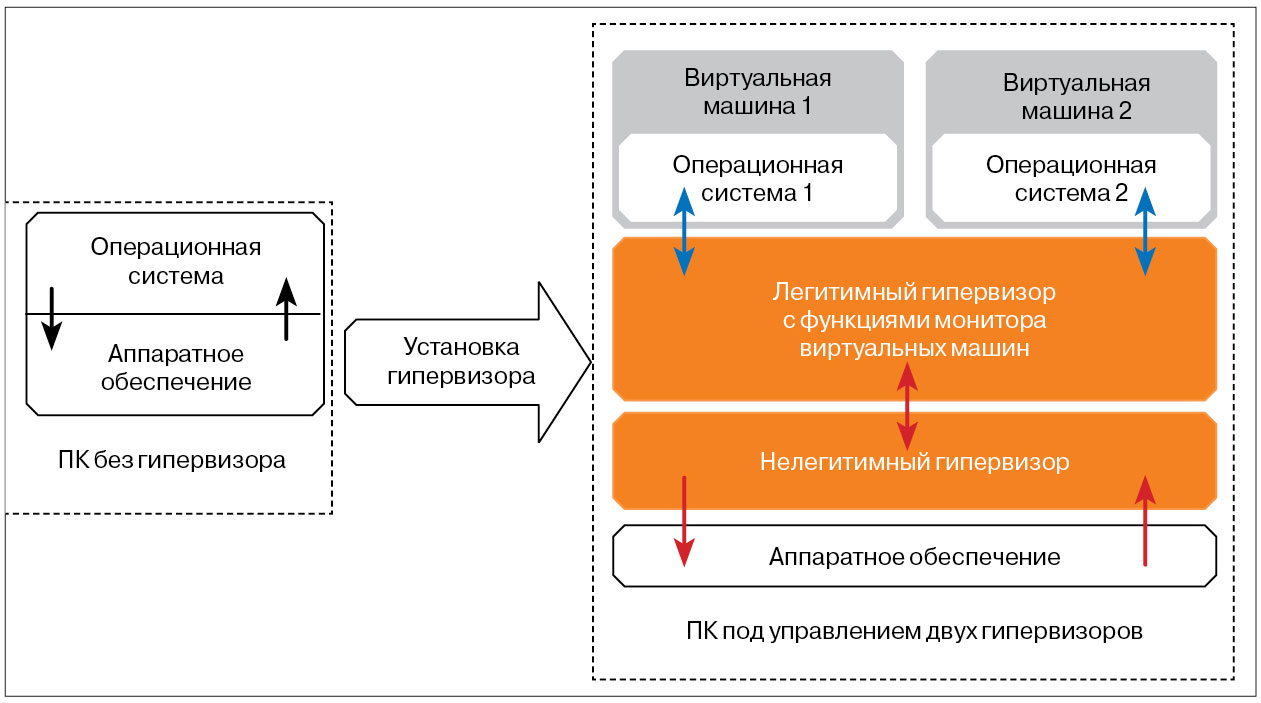

一方で、仮想マシンモニターとして機能するハイパーバイザーは、コンピューターのサービス機能を向上させ、運用コストを削減します。 そのおかげで、異なる仮想マシンの複数のOSを1台のコンピューターで同時に起動できます(図2)。

ただし、一方で、ハイパーバイザーを暗黙的に導入することもできます。ハイパーバイザーは、機能が制御されておらず、情報セキュリティに対する脅威となるソフトウェアブックマークです。

パブリックドメインには、ハイパーバイザーをユーザーに透過的にインストールするドライバーとして実装されたBluePillとVitriolの2つのソフトウェアツールがあります。

ハイパーバイザーは、企業全体(Komoku、North Security Labsなど)および個々の専門家によって発見されました。 マイクロソフト自体でさえ、ハイパーバイザーを検出するためのインターフェイスを公開しており、ユニットをEAXレジスタに書き込んだ後、CPUID命令を実行する必要があります。 次に、ECXレジスタの31ビットの値を確認します。 設定されている場合、システムにハイパーバイザーが存在し、その機能に関する情報がHV_CPUID_RESULT構造体で送信されます。 ただし、この方法は侵害から保護されていません。

ハイパーバイザーの普及率にもかかわらず、それらを検出するための定期的なツールはなく、公開されたものには重大な欠点があります:ハイパーバイザーが検出に反対する場合にハイパーバイザーを特定できないこと、および多くのツールを使用して複製することの不便さ。 レプリケーションの利便性は、操作の全時間を通じて必要な外部ハードウェアコンポーネントの検出手段がないことと理解されています。

ハイパーバイザーデバッグツール

ハイパーバイザーの仕様により、vD(VMware)とWinDbgなどの一般的なデバッグツールの使用が常に許可されるとは限りません。代わりに、BochsまたはAMD SimNowエミュレーターを使用できますが、構成は非常に複雑です。

使用できるもの:

- DbgPrintを介してデバッグメッセージを出力し、DbgViewを使用して表示します。 確かに、このメソッドは、ハイパーバイザーのデバッグよりも、ハイパーバイザーの正しい動作を実証するために使用できます。

- デバッグメッセージをCOMポートに送信します。 このメソッドはBluePillの作成者によって使用され、これらの関数の実装をソースに保持します。

- PTI8診断ポストテストカードデバッグカードPCIアナライザーなどのデバッグボードを使用します。 コンピューターの電源を入れると、このボードのLCDディスプレイにBIOS POSTメッセージが表示されます。

ハードウェア仮想化テクノロジーを使用するさまざまなソフトウェアが広く配布されているため、違法なハイパーバイザーは特に危険であり、正当なハイパーバイザーを使用して組み込み仮想化の使用を隠しています。 オープンソースでは、複数のネストされたハイパーバイザーを検出する方法に関する情報はありません。

ハイパーバイザーの発見方法の概要と分類

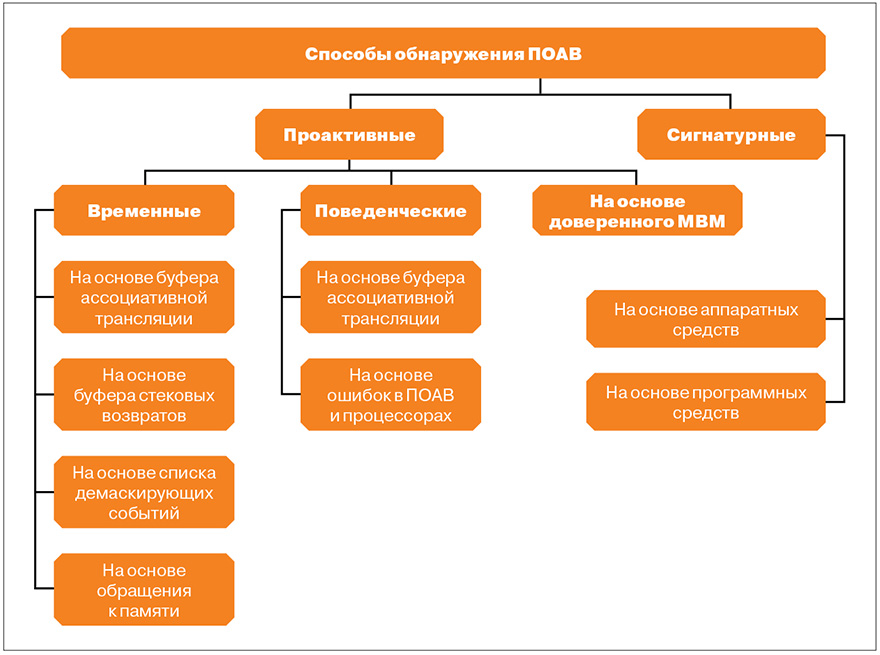

ハイパーバイザーの検出の問題は、すでに何度か議論されています。 図 図3は、ハイパーバイザーを検出するためのメソッドの分類を示しています。これに従って、すべてのメソッドがプロアクティブとシグネチャに分けられます。

一時的な検出方法は、ゲストOSの指定されたイベントの処理時間に関する統計が、ハイパーバイザーがロードされているかどうかに大きく依存するという事実に基づいています。ハイパーバイザーが存在する場合、イベントの処理時間ははるかに長くなります。 この機能は、中国のハイパーバイザーが発見されたときに仲間R_T_Tによって使用されました( xakep.ru/post/58104 )。 攻撃者がハイパーバイザーを隠蔽する手段を講じていない場合にのみ、ハイパーバイザーを比較的簡単に識別できます。 ターゲットを絞ったカウンター侵害が実行されるか、ハイパーバイザーが一時的にメモリからアンロードされる(BluePillで使用されたいわゆるBlueChickenテクノロジー)状況では、既知の一時的な方法ではハイパーバイザーを検出できません。

これらの検出方法の詳細な説明と比較分析は、 bit.ly/ik_volumeに記載されています 。 マスク解除イベントのリストを使用した一時的な検出方法に注意を払います。

選択されたメソッドの場合、ゲストOSのこのようなイベントは、OSからハイパーバイザーに制御が常に転送される命令の実行になります。 そのような命令の1つがCPUIDです。 後で説明するハイパーバイザー検出システムは、この特定の方法を使用します。

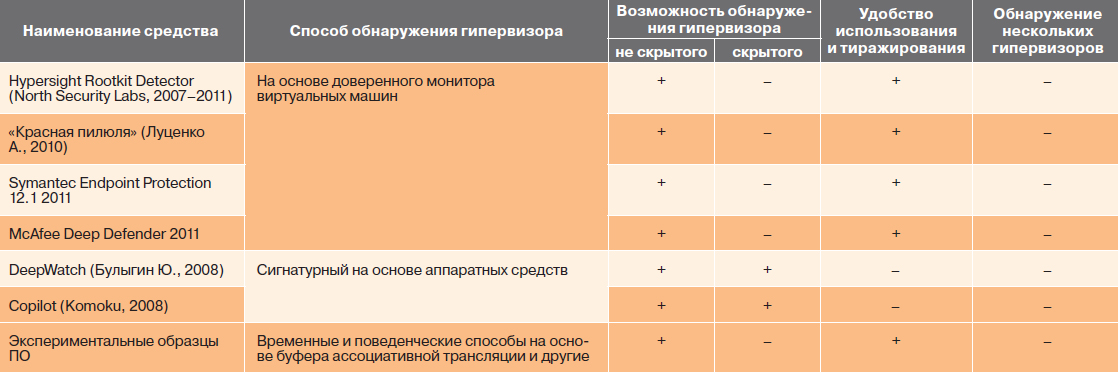

各方法を評価するために、ハイパーバイザー検出ツールを分析しました。比較結果を表に示します。 1.隠されていないハイパーバイザーとは、このサンプルに検出に対する耐性を提供するコンポーネントがないことを意味します。 隠されたサンプルとは、このサンプルにそのようなコンポーネントが存在することを意味します。 表の中。 1記号「+」および「-」は、それぞれ指定された特性の存在(不在)を示します。

分析の結果は、ハイパーバイザーを検出する既存の方法にはいくつかの欠点があることを示しています。

- 一時的な方法では、侵害されたクロックカウンターを使用したり、メモリから一時的にアンロードしたりした場合に、ハイパーバイザーを検出できません。

- 動作メソッドは新しいハイパーバイザーを検出できず、新しいプロセッサーモデルでは機能しません。

- 信頼できる仮想マシンモニターに基づくメソッドは、中間者攻撃に対して脆弱です。

- 署名ハードウェアは使用や複製が不便であり、ソフトウェアはハイパーバイザーに対抗するには不安定です。

- 公開されているすべての検出方法と手段では、ネストされた複数のハイパーバイザーを検出できません。

以下は、これらの欠点がない、不正なハイパーバイザーを検出するための著者の手法です。 以下を使用して実装できるハイパーバイザーが検討されます。

- オペレーティングシステムドライバーのインストール

- ハードドライブのマスターブートレコードの変更。

- ハードウェアのBIOSファームウェアを変更します。

侵入者によって実装されたハイパーバイザーは、プロセッサクロックカウンターを侵害し、メモリから一時的にアンインストールすることで検出を打ち消し、ハイパーバイザーの構造を含むメモリダンプのコピーを受信しないようにすることも考慮されています。

ディスカバリーの前提条件

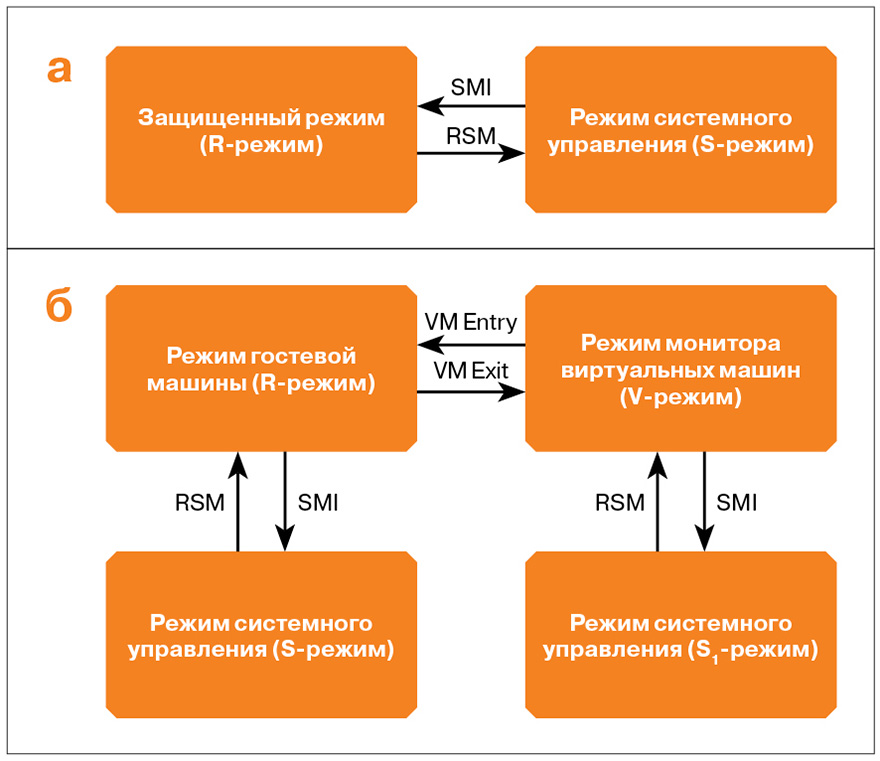

ハイパーバイザーの検出に使用できる要因を特定するために、ハードウェア仮想化をサポートするプロセッサーの比較分析が、ハイパーバイザーが存在する場合と存在しない場合にハイパーバイザーによって無条件にインターセプトされた一連の命令を実行するときに実行されました(図4、aおよび4、b)。

ハイパーバイザーが存在する場合、トレースの絶対実行時間が増加するだけでなく、分散などの実行期間の統計的特性も増加します。 この特徴的な機能が、提案された検出手法の基礎となりました(ここでは、プロセッサの動作モードと数学的正当化の間の切り替えスキームの詳細な分析がbit.ly/10nPPlYにあります。

検出技術とその分析

検出手法の本質は、ルートの継続時間の統計的特性を計算してしきい値と比較することです。

トレース期間は、31番目のIRQL優先度レベルを上げたプロセッサTSCクロックカウンターを使用して、10個のCPUID命令について測定されました。 実験の結果は、さまざまな統計的特性が計算されたルートの期間の測定データを含む、サイズが1000 x 10のマトリックスでした。

表を説明するため。図2は、ハイパーバイザーの不在(OT)および存在(PR)の場合について、異なるPCで得られた分散D̅f および4次モーメント M̅fなどのインジケーターの連続的な組み合わせのしきい値を示しています。

表の最初の列。2つの数字は、調べたPCのプロセッサモデルを示しています。

- Intel Core 2 Duo E8200 with Windows 7

- Windows 7搭載Intel Core 2 Duo E6300

- Windows Live CD XP(DDD)を搭載したAMD Phenom X4 945。

最初の2台のPCは、作成者が開発したハイパーバイザー(ディスク上にあるソースコード)を使用し、OSドライバーとして実装されました。

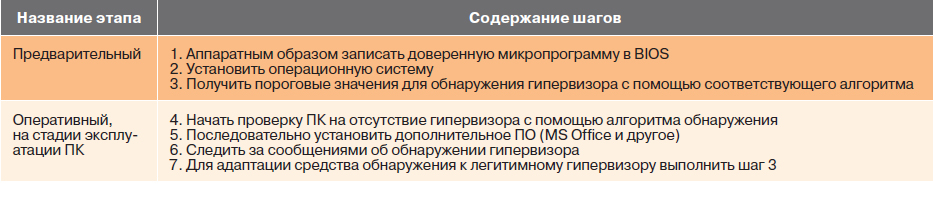

不正なハイパーバイザーを検出するための提案手法は、表に示すように、予備段階と運用段階の2つの段階で構成されています。 3(手法の詳細な説明:bit.ly/ik_volume)。

この手法に対抗するには、隠されたハイパーバイザーは、一定の値ではなく、ランダムな値によってサイクルカウンターの読み取り値を妥協する必要があります。そのため、一方ではルートの平均継続時間と同等になり、他方ではルートの継続時間の広がりを安定させます ただし、このようなランダム変数の分布則を選択する問題は未解決のままです。

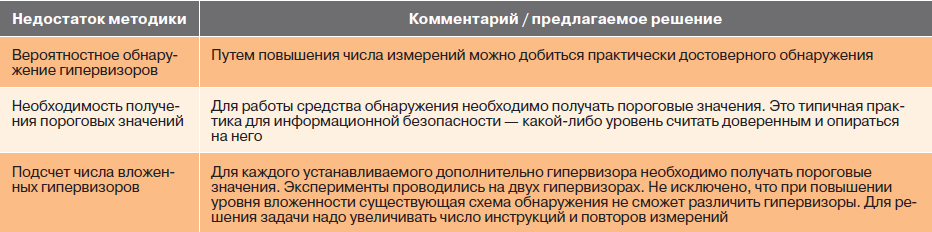

確かに、この手法には欠点がないわけではありません(表4)。

未来を見る

以前に話したことすべて、これらの隠蔽と発見のテクニックはすべて今日に関連しています。そして、明日には何が期待できますか?ルートキット技術はどのような開発経路を取りますか?想像力に自由な手綱を与えることが可能であり、想像力を次の領域で発達すると仮定する高い確率で:

- . . .

- . , « », « », . IBM Smarter Cities , , .

- . .

私は、Getac軍事ラップトップ(bit.ly/Sf23yP)のブックマークに捧げられたR_T_Tの仕事に言及せざるを得ません。そこで、プログラムのブックマークは、強力なSoftICEデバッガをリリースしたCompuwareのソフトウェアの形で作成されました。現在、この会社の同様のブックマークはタブレットで見つけることができます。たとえば、高度な保護機能を備えた新しいThinkPad 2は、プリインストールされたソフトウェア「Trusted Platform ModuleとComputrace Mobileを備えたエンタープライズレベルのセキュリティ」ですでに販売されています。

WWW

EFIルートキットに関する興味深い作業がOS Xの下で、Loukas Kによって行われました:bit.ly/Pe1Dkl。

まとめ

ご覧のように、ルートキットテクノロジーは静止しているわけではないため、それらを検出するタスクはますます困難になっています。これにより、それらは非常に危険なサイバー兵器に変わり、気付かれずにいることができますが、適切なタイミングで正確かつ致命的な打撃を与えます。海外のすべての危険を認識して、DARPAおよびIARPA(米国)、DSTL(英国)、DRDC(カナダ)、COSTIND(中国)などのソフトウェアブックマークの隠蔽および検出の分野で研究に従事する特別な会社を作成しました。すぐに、そしてわが国では本格的なサイバー軍隊が登場することを期待しましょう。一方、軍事部門のセキュリティレベル(防衛を読む)は、望まれるものが多く残されています。

著者について

( igor.korkin@gmail.com ) — 05.13.19 « , ». , , . , , « » Positive Hack Days 2012.

2013年5月5日付のHacker誌に最初に掲載されました。

ISSUU.comに公開する

ハッカーを購読する

PS []のために書いて、知識と興味深いアイデアを共有できますか? 教えてください:)。 私たちは手数料を支払いますが、これが主な動機であってはなりません。