この操作の一環として、MicrosoftはJohn Doe (正確な身元がまだ確立されていない被告)に対して民事訴訟を公開しました。 ドキュメントの 1つには、この操作を進めるための指示が含まれています。 その本質は、さまざまなボットネットの制御サーバーを完全に分解することではありません(Citadelを使用すると、クライムウェアツールキットの各ユーザーがこのビルダーによって作成されたボットから独自のボットネットを取得するようにビルダーを構成できます)攻撃者が既に感染したシステムを制御できるようにしました。 このようなスキームは、これらのドメインのレジストラからCitadelボット (C&C) によってアクセスされるドメインに関する連絡先情報の一部を書き換える方法を使用して実現されます。

登録済みのすべてのCitadelドメイン( 付録Aに記載 )について、レジストラは次のアクションを実行する必要があります。

- ドメイン所有者に関するWHOIS連絡先情報は変更しないでください。

- ドメインは、アクティビティを終了せずに機能する必要があります。

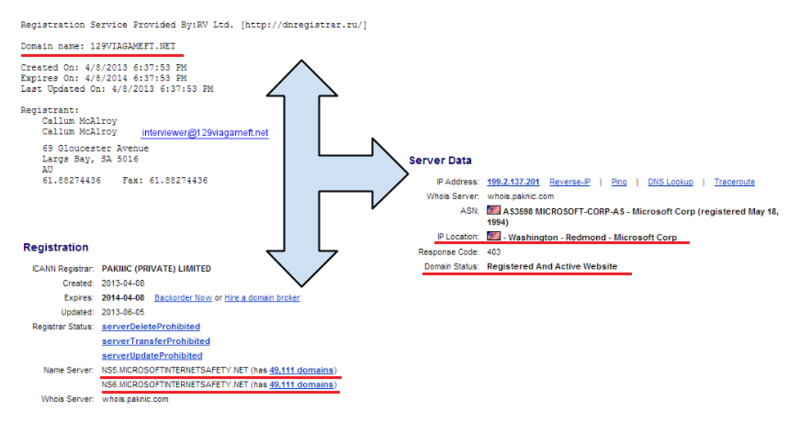

- これらのドメインのDNSサーバーアドレスは、NS5.microsoftinternetsafety.netおよびNS6.microsoftinternetsafety.netに書き換える必要があります。

これらのドメインの1つからの情報の例を次の図に示します(whois.domaintools.comサービスを使用して取得した情報)。

他のすべてのCitadelドメイン、つまり付録Aに登録されていないドメインについては、次のアクションを実行します。

- そのようなドメインをマイクロソフトに移管し、会社がそれらのドメインを管理する権利を持つようにします。

- そのようなドメインの連絡先情報をMicrosoftが指定したものに置き換えます。

- ドメインは、アクティビティを終了せずに機能する必要があります。

- これらのドメインのDNSサーバーアドレスは、NS5.microsoftinternetsafety.netおよびNS6.microsoftinternetsafety.netに書き換える必要があります。

これらのドメインの場合、WHOIS情報は次のようになります。

ドメイン管理者

マイクロソフト株式会社

One Microsoft Way

ワシントン州レドモンド98052

米国

電話番号:+1.4258828080

ファクシミリ:+1.4259367329

domains@microsoft.com

サーバー:NS5.microsoftinternetsafety.net、NS6.microsoftinternetsafety.net

悪いニュースは、Citadelボットネット(シンクホール)アクティビティを記録するために、一定数のCitadelドメインがセキュリティ会社と再販業者によって使用されることです。 彼らは、これらのドメインを特別に作成し、ボットネットの仕事の統計を受け取るために自分で登録しました。 そのようなドメインの連絡先の詳細を確認せずに、会社はそれらを再登録したため、他の会社のボットネット追跡システムが混乱しました 。

ドメインのこの動作を初めて目にしたのは、ZeusTrackerの作成者であるRomanHüssyでした。 彼は 、ボットネット同期を目的としたドメインが199.2.137.0/24のアドレス範囲にあるMicrosoftサーバーを指すようになったことに注目しました。 彼のドメインが会社の財産になるという運命に苦しんだことは明らかです。 この結果、Microsoftは約300個のabuse.chドメインを無効にし、ボットネットアクティビティをさらに監視することを困難にしました。 専門家によると、同社によって押収された4,000のドメインのうち約1,000は、特に陥没操作のためのものであり、ユーザーに危険を及ぼすことはありませんでした 。

会社がドメインを取得した後、ボット(Citadelコードに感染したコンピューター)用の特別な構成ファイルを「導入」する段階が始まりました。 実際、Citadelボットはドメインを調べて、構成ファイルと後続の指示を取得します。 Microsoftによって作成されたファイルは、ボットにAVリソースのロックを解除するように指示します。これにより、Citadelに感染したユーザーはネットワーク上のウイルス対策ディストリビューションにアクセスできます。 さらに、この構成ファイルは、MicrosoftサーバーをC&Cと通信するための主要なものとして規制します。つまり、ボットは他のサーバーをポーリングしなくなり、常にそのサーバーにのみ接続します。

数日後、ボット用に会社が作成した構成ファイルには、facebook.comおよびlocalhostを宛先とするユーザーリクエストをMicrosoftサーバーにもリダイレクトする情報が含まれていることがわかりました。 感染したコンピューターでfbにアクセスすると、ユーザーはMicrosoftから警告ページにリダイレクトされます。