重要な更新プログラムMS13-047は、バージョン6から始まり、最新のIE 10で終わるInternet Explorerのすべてのバージョンに存在するリモートコード実行などの脆弱性を排除することを目的としています(すべてのWindows XP-8-RT、x32およびx64、 ModerateなどのサーバーOSバージョン)。 修正を適用するには、再起動が必要です。 Internet Explorerに加えて、さまざまなバージョンのOSコンポーネントとMac用Microsoft Office 2011の最新バージョンが更新されました。

同社は、製品のセキュリティ修正プログラムを毎月第2火曜日に発行し、2段階の発表を行います。 更新プログラム自体がリリースされる数日前に、更新された製品に関する情報、配信される更新プログラムの一覧、修正が必要な脆弱性の種類など、最小限の情報が掲載されます。 アップデート自体の即時リリースには、 エクスプロイトアビリティインデックス 、修正可能な製品コンポーネント、 エクスプロイトテクニックなどの拡張情報の公開が伴います。

先月は、0day脆弱性に関する情報の開示のタイミングについて、GoogleとMicrosoftの間で議論が交わされました。

ロシアのESETアナリスト、 Artem Baranovはコメントしました:

このアップデートセットには、同社が今年リリースした他のすべてのパッチよりもパッチの数が少ないことに注意してください。 同時に、クロスIEの脆弱性、つまりブラウザーのすべてのバージョンに存在し、リモートコード実行タイプの脆弱性を排除する更新プログラムが再び表示されます。 先月、同社は、IE8ブラウザーの同様の脆弱性(use-after-free)を閉鎖しました。これは、米国政府職員のコンピューターにPoison Ivy RATをインストールするために使用されました。

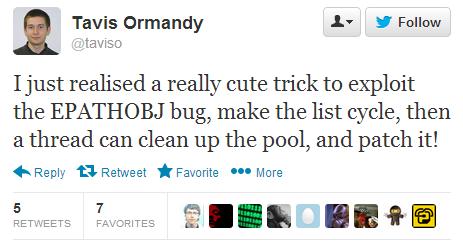

今月、CVE-2013-3660の修正はありません。これは、Elevation Of Privelegeなどの脆弱性です。これにより、ユーザー特権をNTからWindows 8のOSのすべてのバージョンのシステムレベルに昇格できます。先月Googleセキュリティチームの研究者Tavis Ormandy ( @taviso )。 この脆弱性により、OSによって課せられた制限を回避して、その後の実行でシステムアドレス空間に任意のコードをロードできます。

0day脆弱性を悪用する方法の開示と、動作するコードの公開により、セキュリティコミュニティで論争が生じていることに注意してください。 特に、グーグルは、ブログで、0-day脆弱性の情報を公開する期限について投稿しました。

永続的な推奨事項として、企業は60日以内に重大な脆弱性を修正するか、または修正が不可能な場合は、リスクについて一般に通知し、回避策を提供する必要があります。 報告された問題の修正に時間がかかる場合は、調査結果を公開することをお勧めします。 しかし、私たちの経験に基づいて、積極的な搾取の下での重大な脆弱性には、7日以内のより緊急のアクションが適切であると考えています。 この特別な指定の理由は、毎日積極的に悪用された脆弱性が公開されておらず、パッチが適用されていないため、より多くのコンピューターが侵害されることです。

...その結果、パッチまたはアドバイザリなしで7日が経過した後、ユーザーが自分自身を保護するための手段を講じることができるように、詳細を公開する研究者をサポートします。

企業への[ 脆弱性の修正期間に関する ]推奨事項は、 60日以内に重大な脆弱性を修正することです。そうでなければ、企業は新たなリスクを一般に通知し、問題を解決する回避策を提案する必要があります。 修正のリリースに時間がかかる場合は、レビュー担当者が調査結果を公開することをお勧めします。 ただし、私たちの経験に基づいて、既に積極的な悪用の段階にある重大な脆弱性の場合、この修正期間は7日を超えてはならないと考えています。 この特別な対策の理由は、毎日公開されている一般公開されていない0day脆弱性が、多数のシステムの侵害につながるという事実です。

...その結果、7日後に脆弱性が閉じられない場合、詳細を公開することを許可している研究者をサポートします。 ユーザーはシステムを保護するために独自の手順を実行します。

エクスプロイトのデモ[ 個人ビデオXylit0l ] www.youtube.com/watch?v=z99Flb9WguU

アップデートと製品の一般的なリスト。

重要とマークされた他の4つの更新は、OSおよびMicrosoft Officeの脆弱性を修正することを目的としています。

MS13-048更新プログラムは、Windows XP SP3からWindows 8で終わる32ビットバージョンのOSの脆弱性CVE-2013-3136を解決します。修正される脆弱性はInformation Disclosureであり、OSカーネルに属します。 悪用に成功した結果、攻撃者はカーネルモードからアクセス可能なメモリへの読み取りアクセスを取得できます。 悪用される可能性はほとんどありません。

MS13-049更新プログラムは、Windows 8、Server 2012、RT、およびWindows Vista、Sevenとしてのサービス拒否の脆弱性CVE-2013-3138を解決します。 TCP / IPプロトコルドライバtcpip.sysが修正されました。これにより、TCP接続中にパケットが誤って処理され、システム全体がフリーズする可能性があります。 悪用される可能性はほとんどありません。

MS13-050の更新プログラムは、Windows Vista以降から始まるOSの特権の昇格の種類のCVE-2013-1339の脆弱性に対処し、印刷スプーラーサービスに適用されます。 コードを悪用する可能性があります。

MS13-051更新プログラムは、Microsoft Office(リモートコード実行)の脆弱性CVE-2013-1331に対処します。 古いバージョンのOffice 2003およびMacの最新バージョンであるMicrosoft Office for Mac 2011は修正の対象となりますが、この脆弱性は特別に細工されたファイルを開く際のバッファオーバーフローに関連しています。 is-being-exploited-in-the-wildのステータスがあります。 コードを悪用する可能性があります。

以下は、Microsoft Exploitability Indexの定義でMSが使用する運用能力レベルの内訳です。

1-悪用される可能性のあるコード

この脆弱性が悪用される可能性は非常に高く、攻撃者はこの悪用を使用して、たとえばリモートでコードを実行できます。

2-悪用コードの構築は難しい

脆弱性の技術的特徴とエクスプロイト開発の複雑さだけでなく、攻撃者が持続可能なエクスプロイト状況を達成する可能性は低いため、エクスプロイトの可能性は平均です。

3-悪用される可能性の低いコード

悪用される可能性は最小限であり、攻撃者は正常に機能するコードを開発し、この脆弱性を使用して攻撃を行うことはできません。

できるだけ早く更新プログラムをインストールすることをお勧めします。まだインストールしていない場合は、Windows Updateを使用して更新プログラムの自動配信を有効にします(このオプションは既定で有効になっています)。

安全である。