お客様にそれを適用することにしました(私は常に頭の中で大文字で自分のことを伝えています)。彼はVMwareのインフラストラクチャを持っています。 しかし、同僚が私に指摘したのは、「個人データの保護を保証するための情報システムおよび個人データ保護システムの構成の計画変更の潜在的な影響の分析と、個人データのセキュリティを確保する責任を負う公式(従業員)との情報システム構成の変更の調整」です。 この要件は、KM 1、KM 2、KM 3で機能します。 カバレッジの幅はおそらく正常です。

要件はVMware vSphereの調整にどのように適合しますか? habrakatへようこそ。

現代のIT環境で何回の変更が行われているのかを考えると、これは本番環境で実際に重要な操作に対して最もよく行われます(実際、このような組織プロセスは多くの場合単純です-特に銀行では、管理者が紙片を書き、上司から承認してから、構成に進みます)。 要件は、自動化の観点から直接満たすことは困難です。

ほとんどの場合、組織をバイパスします。 対策。 しかし、これを行うことができるシステムの場合、なぜですか?

特に、新しい要件-FSTEC#21の順序-では、脅威モデルに従って認証を回避するための優れた法的機会があるという事実に照らして...

まあ...同僚:「見て、VMware vSphereの要件を実装する方法。」 しかし、できます。 また、ZPDだけでなく有用です。

だから、仮想コンソールをVMwareコンソールから再起動する人がいないことを確認したい-偶然でも、間違ったマウスを正しい場所でクリックすると、私自身が間違っていた(((

そのような解決策があります-HyTrust。 彼についてはすでに多くのことが書かれています。 しかし、それにもかかわらず、スズメはロシア市場で撃たれていません。

そのため、このアカウントには次の2つの機能があります。

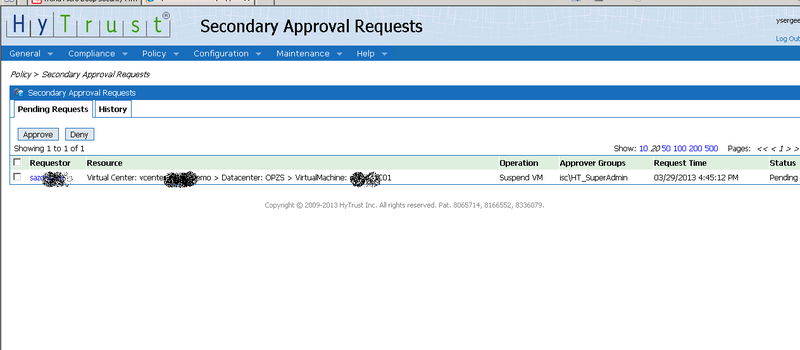

1)二次承認-不要なアクションをブロックし、承認のためにメールで通知して送信します

2)アラート-適切な人に通知する

1つ目は、特定のマシン(たとえば、Productionラベル)で特定の操作が実行された場合(たとえば、電源オフ、サスペンド、再起動など)、ユーザーのアクション(少なくともフルアクセス)をブロックできます。 その結果、エラーは要求元のコンソールに分類されます-アクションは禁止されており、確認が必要です。 確認メールに書かれた手紙-ここで、実稼働サーバーの再起動を求められます...これについて知っていますか? )

チーフ/マネージャー/セキュリティオフィサーまたはその他の承認者は、レターからのリンクを使用してHyTrustインターフェイスにのみアクセスし、操作を確認できます。 より良い禁止:)

その後、リクエスターはこれを確認し、操作を繰り返すことができます(禁止の場合でも、実際に実行することができます)。 場合によっては、数分のダウンタイムでさえも高価です。 この機能は興味深いです。

代わりに(またはさらに)、PDを保護するためにZPDラベルなどを使用できます。 幸いなことに、このソリューションを使用すると、任意の名前のタグを思いついて作成できます。

第二に、アラート機能は通常、会社のチャンネルのYouTubeに表示されます。

www.youtube.com/watch?v=WOV2LJ_wFiY

見ることをお勧めします-すべてがたくさんあります。 vCloudなしでvCenterにマルチテナンシーを実装する試みに関するものを含む)