今日は、SSL VPNテクノロジーの利点と、Stonesoft SSLゲートウェイを使用した作業についてお話します。 この記事では、GOST暗号化アルゴリズムを使用してHTTPSプロトコルを介してシッククライアントを(多くの人によく知られている1Cアカウンティングの例を使用して)転送するためのこのソリューションの構成について説明します。 これにより、最愛の主任会計士は、ダーチャから直接暗号化されたチャネルで1Cデータベースをリモートで操作できます。全国に散在する数百の小規模オフィスをシステムに迅速に接続でき、組織は、たとえば個人データの保護に関する法律の要件を満たすことができます。

この記事では、Webを介してクライアント/サーバーアプリケーションを安全に公開する方法について説明します。これにより、実質的にあらゆる企業リソースへのリモートアクセスを整理できます。

SSL VPNとは

それでは、SSL VPNが私たちの生活をより簡単にし、時間と神経を節約する方法を見てみましょう。 高度な読者に乾いた技術情報を煩わさないために、技術を説明する理由はありません。 ここでSSL VPNの知識を更新できます。 使用の実践に立ち止まり、従来のIPSec VPNと比較してSSL VPNが非常に優れている理由について考えます。

SSL VPNテクノロジーの本質は次のとおりです。クライアントは、ポート443を介してゲートウェイに接続し、ゲートウェイはプロキシサーバーとしてリモートサーバー(この場合は1C)への接続を開始します。

まず、便利です。 インターネットがある場所であれば、ユーザーデバイスからサービスやリソースへのアクセスを整理できます。 IPSec VPNを使用する場合のように、VPNクライアントをインストールして構成する必要はありません。ブラウザにアドレスを入力し、認証して作業するだけです。 ユーザーは、パブリックまたはゲストWi-Fiを介しても、企業リソースへのリモートアクセスを取得できます。 ポート443は、ほとんどすべてのネットワークで開いています。

第二に、それは簡単です。 みんなのために。 叔父に説明する必要はありません。リソースにアクセスするには、トレイでVPNクライアントアイコンを見つけ、右クリックして、リストからゲートウェイアドレスを選択し、[接続]をクリックして、ログインとパスワードを入力します。 (こんにちはIPSec VPN)。 管理者だけのために VPNクライアント、ウイルス対策ソフトウェア、およびその他の企業向けソフトウェアがインストールおよび構成された出張用のラップトップをユーザーに提供する必要はありません。

第三に、それは安全です。 SSL VPNゲートウェイがクライアントに適用できる多くのセキュリティメカニズムがあります。 2つの主要なメカニズムは、認証と暗号化です。 認証方法と手段は、選択したSSL VPNソリューションに応じて、ログイン/パスワード、RADIUS、証明書、ワンタイムパスワード、Active Directoryとの統合、その他多くの方法で選択できます。

暗号化もあらゆる好みに対応しており、すべてベンダーに依存しています。 たとえば、この記事で検討するStonesoft SSLは、AES、DES、3DES、RC2、RC4、およびロシア語版ではGOST 28147-89のアルゴリズムから選択することを提案します。 規制当局。 私たちはロシアに住んでおり、法律に違反していないため、この製品のFSTECおよびFSBへの準拠証明書の存在により、その範囲を大幅に拡大することができます。

また、ユーザーのエンドデバイスがセキュリティポリシーに準拠しているかどうかを確認したり、接続の終了後にセッショントレース(Cookie、URL履歴、キャッシュデータ、一時ファイル)を削除するなど、興味深い保護メカニズムを強調できます。

持っているものと欲しいもの

タスクは次のとおりです。国でリラックスして仕事をするのが好きな会計士のラップトップからGOST暗号化を使用して、HTTPSプロトコルを使用して1Cサーバーへの安全なアクセスを整理します。 実際、「ポート」で動作するシック1Cクライアント(1540 TCP、1560-1591 TCP)をポート443 TCP経由で転送します。

以下では、SSL VPNゲートウェイを介して接続するための2つのオプションを検討します。

- 1Cクライアントは、ポート1540 TCP、1560-1591 TCPで1Cサーバーと連携し、1Cベースは同じサーバーにインストールされたDBMSに格納されます

- 1Cクライアントは、共有フォルダーにあるデータベースを直接操作します

これらのシナリオを実装するために、研究所でスタンドが組み立てられました。

- サーバー1C:Windows Server 2008 R2 x64、MS SQL 2008 R2 Express、1C 8.3.1.531

- クライアント:Windows XP SP2、クライアント1C 8.3.1.531、CryptoPro CSP 3.6

- ファイアウォール(ME):Stonesoft FW / VPN 5.4.3.9685

- SSL VPNゲートウェイ:Stonesoft SSL 1.5.200.2002 kc1 GOST、クライアント用はhttps://ssl.sglab.ru/で入手可能

- 証明機関:CryptoProテストセンター

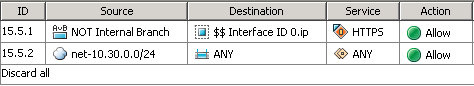

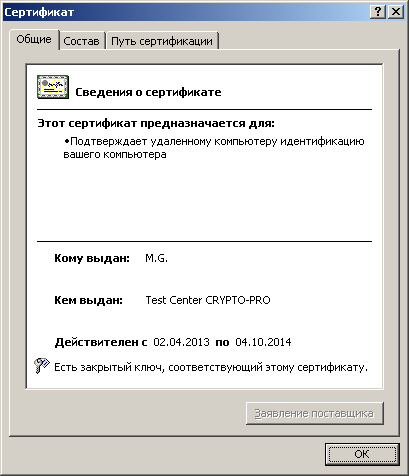

MEは、インターネットを介した作業のエミュレーションの略です。外部インターフェイスではポート443 TCPのみが開いています

SSL VPNゲートウェイインターフェイスで構成されたNAT。

MEのスキームとルールからわかるように、1Cサーバーへの外部アクセスはありません(まずセキュリティ)。

SSL VPNを構成する

SSL VPNゲートウェイでGOSTをサポートするファームウェアをインストールするプロセスとその初期構成については説明しません。これらはすべてインターネットとガイドに記載されています 。 したがって、CritiPro CSP暗号化ライブラリがインストールされた純粋なStonesoft SSL、生成されたキー、インポートされたゲートウェイ証明書、信頼できる認証局センターがあることに同意します。

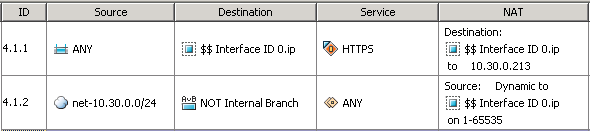

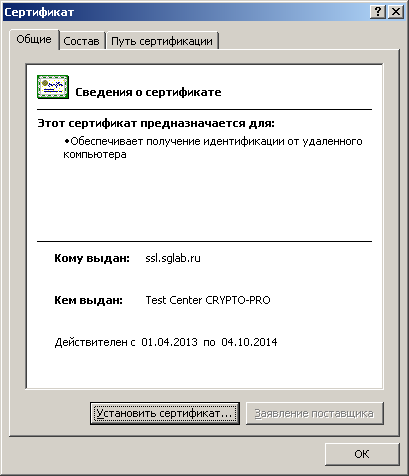

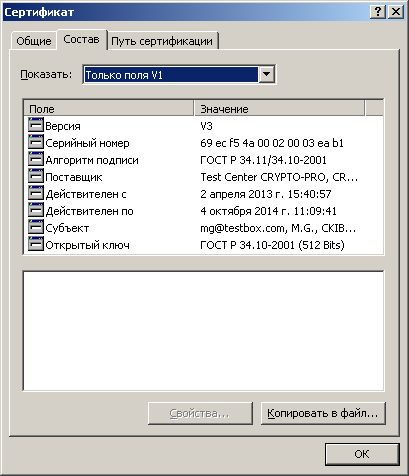

以下は、テスト認証局で発行されたStonesoft SSLゲートウェイとユーザーの証明書です。

SSL VPNゲートウェイ証明書:

ユーザー証明書:

SSL VPNゲートウェイの構成は、次の手順に分割できます。

- ユーザー認証を構成する

- SSL VPNゲートウェイアプリケーションポータルへのリソースの公開

- オプション番号1:1Cクライアントは、ポート1540 TCP、1560-1591 TCPで1Cサーバーと連携します

- トンネルリソースの作成

- アプリケーションポータルでのオブジェクトの作成

- オプション番号2:1Cクライアントは、共有フォルダーにあるデータベースを直接操作します

- 標準リソースを作成する

- オプション番号1:1Cクライアントは、ポート1540 TCP、1560-1591 TCPで1Cサーバーと連携します

以下は、スクリーンショットを含む設定の詳細な説明です。

ユーザー認証を構成する

最初に、ユーザー認証を構成します。 次のスキームを選択しました。ユーザーリポジトリを参照せずに、信頼できるCAのみが発行した証明書による認証。 つまり ゲートウェイが信頼できると見なすCAによって発行された証明書がある場合、ユーザーは認証できます。 https://10.30.0.213:8443/にアクセスして、Stonesoft SSLゲートウェイの管理コンソールにアクセスしてください 。

[システムの管理-認証方法 ]タブに移動します。

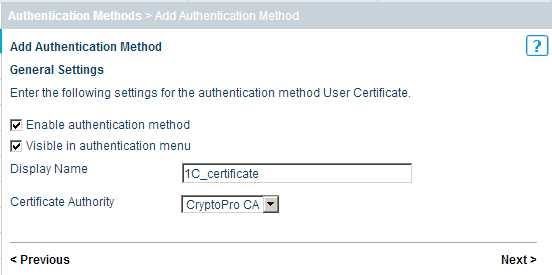

新しい方法を追加-[ 認証方法の追加... ] をクリックして、 ユーザー証明書の種類を選択し、方法に名前を付けて、この種類の認証に使用するCAを選択します。

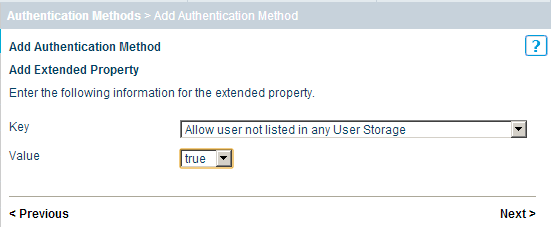

デフォルトでは、すべてのユーザーが認証できるわけではなく、アカウントがゲートウェイに認識されているユーザーのみが認証できます。 このスキームでは、作成された認証方法に新しい属性を追加する必要があります。[ 拡張プロパティの追加... ] をクリックし、 [すべてのユーザーストレージ]属性にリストされていないユーザーを許可し 、属性値をtrueに設定します 。

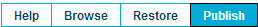

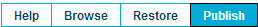

これで、新しい認証方法の準備ができました。変更を適用するには、[ 公開 ]ボタンをクリックします。 これはおそらく、Stonesoft SSLを使用する際の最も重要なボタンです。何かを変更するたびにそれを取得することを忘れないでください。

リソースの公開。 オプション番号1

次に、SSL VPNゲートウェイのアプリケーションポータルでユーザーが利用できるように、リソースを公開する必要があります。 まず、オプション#1を検討します。1Cクライアントは1Cサーバーに接続し、DBMS内のデータベースを操作します。

リソースを作成および公開するプロセスは、次のように説明できます。

- ホストの作成(この場合、これは1Cサーバーです)

- SSL VPNゲートウェイアプリケーションポータルへのリンク

[リソースアクセスの管理-トンネルリソース ]タブに移動し、[ トンネルリソースホストの追加 ]をクリックします。1Cサーバーにアクセスするリソース名、IPアドレス、ポートを入力します。

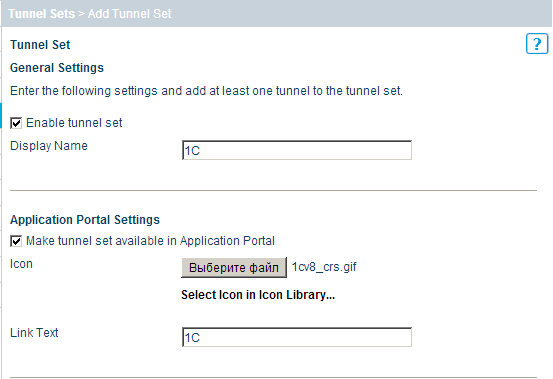

次に、アプリケーションポータルでアイテムを作成する必要があります。 ( リソースアクセスの管理-トンネルセット)タブに移動し、( トンネルセットの追加 )をクリックして名前を入力し、ユーザーに表示されるアイコンを選択します(既成のアイコンから選択するか、独自のファイルをアップロードできます)。 リンクテキストフィールドに、アイコンの下に表示されるテキストを書き込みます。

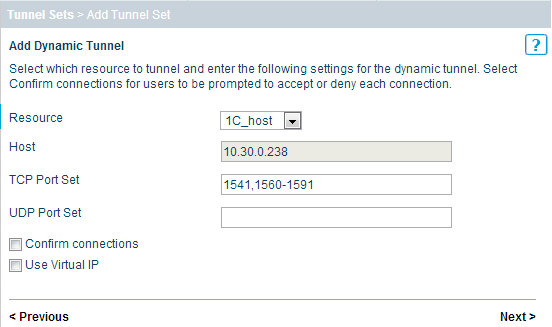

次のステップでは、SSL VPNゲートウェイにSSLでラップするトラフィックを指示する必要があります。そのために動的トンネルを追加します。 動的トンネルをセットに追加...をクリックし、 リソースフィールドのドロップダウンリストから1Cサーバーのホストを選択します。 他のすべてのフィールドは、選択したリソースのプロパティに従って自動的に入力されます。

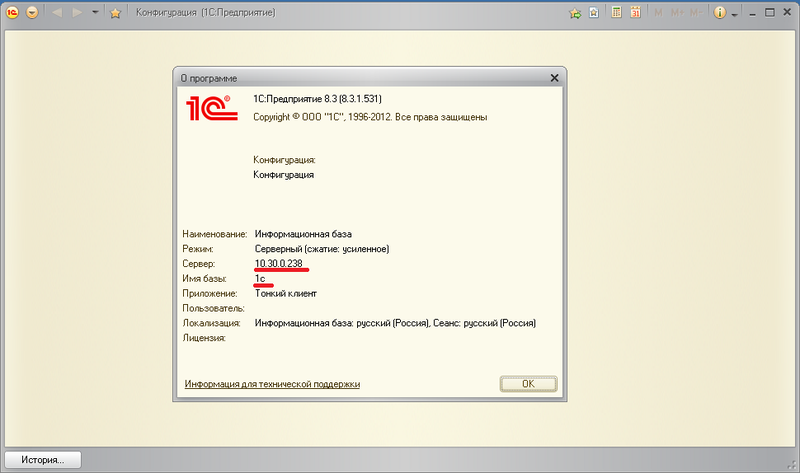

今最も重要な瞬間、クライアントPCで実行されるコマンドを正しく記述し、サーバーへの接続に必要なパラメーターを使用して1Cクライアントを自動的に開始する必要があります。 私にとっては、 「C:\ Program Files \ 1cv8 \ 8.3.1.531 \ bin \ 1cv8c.exe」/ S required10.30.0.238 \ 1c」のようになります。 複数のユーザーがいる場合、全員が実行可能ファイルへの同じパスを持っている必要があることを覚えておく価値があります。 何らかの理由でこれが不可能な場合は、[ スタートアップコマンド]フィールドを空のままにして、1Cクライアントを手動で起動する必要があり、アプリケーションポータルでリソースを開いた後にすべてのパラメーターを指定する必要があります。

すべての手順が完了したら、[公開]をクリックします。

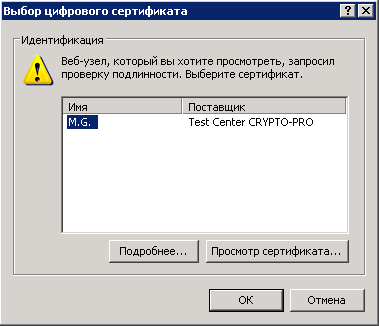

これで、何が起こったかを確認できます。 ブラウザーを起動し、アドレスバーにhttps://ssl.sglab.ru/と入力すると、証明書が選択されたウィンドウが表示されます。

認証後、アプリケーションポータルにアクセスします。

1Cをクリックして、 Access Clientがどのようにロードされるかを確認し、 Tunnel Setプロパティに記述したコマンドが起動され、その結果、1C:Enterpriseクライアントが起動してサーバーに接続します。

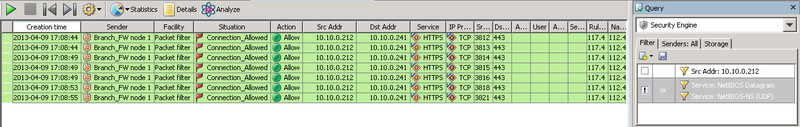

接続時に、MEのログを見て、すべてがHTTPSを介して機能することを確認できます。

リソースの公開。 オプション番号2

次に、別のシナリオを設定しましょう-ユーザーがアプリケーションポータルの1Cアイコンをクリックして、1Cサーバー上のデータベースのあるフォルダーにアクセスします。

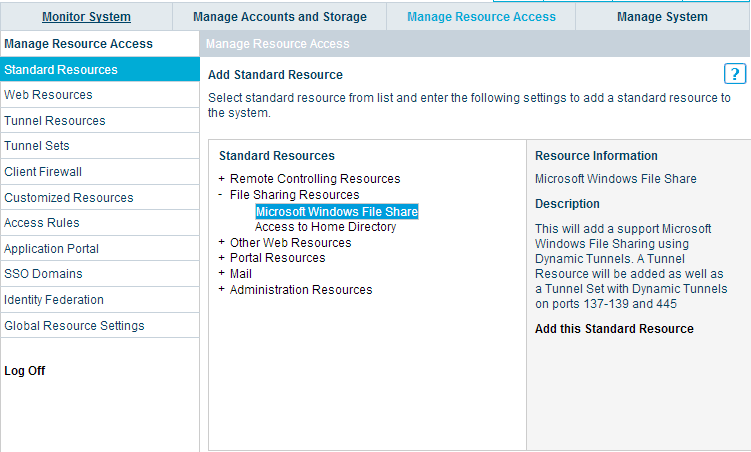

ゲートウェイ管理コンソールに移動し、 [リソースアクセスの管理 ] -[標準リソース]-[ファイル共有リソース ]-[ Microsoft Windowsファイル共有 ]タブに移動して、[ この標準リソースの追加 ]をクリックします。

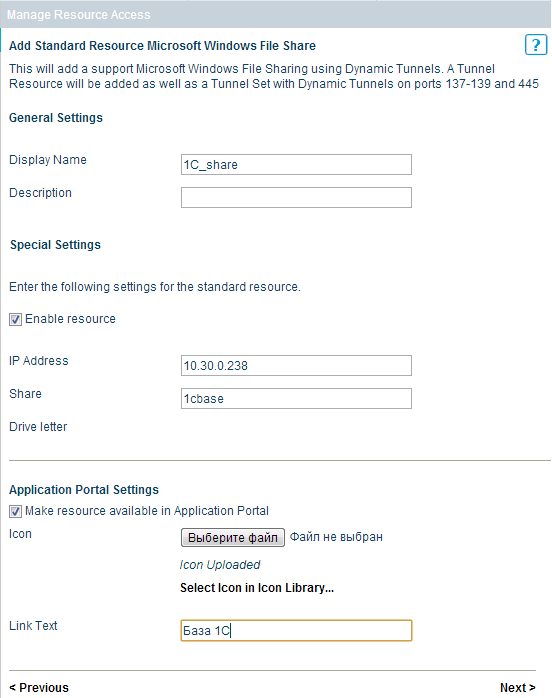

リソースの名前、1CサーバーのIPアドレス、パブリックアクセスが開かれているデータベースのあるフォルダーの名前を入力し、アプリケーションポータルのアイコンを選択して表示名を記述します。

実際には、それだけです。 変更をポータルに投稿することを忘れないでください。

クライアントPCから再びhttps://ssl.sglab.ru/に移動し、作成されたBase 1Cアイコンをクリックします。

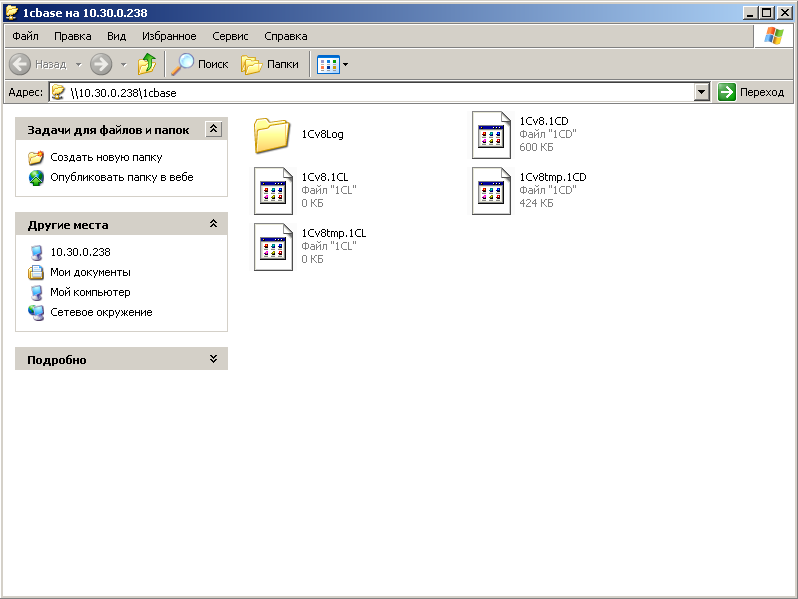

その後、ベース1Cのフォルダーが表示されます。

その後、すべてがシンプルで明確になりました-1Cクライアントに新しいインフォベースを追加し、パス\\ 10.30.0.238 \ 1cbaseを指定して、HTTPSを介して安全なチャネルで操作します。

おわりに

したがって、GOSTアルゴリズムによって暗号化されたチャネルを介して2つのバージョンで1Cサーバーとのリモート作業用にSSL VPNゲートウェイを構成し、ユーザーがシッククライアントを介して企業リソースを安全に操作できるようにしました。

これは、Stonesoft SSL VPNで可能なことのすべてではありません。 指定された構成は、ニーズに合わせて簡単に「調整」できます。

この記事がお役に立てば幸いです。 将来的には、情報セキュリティの分野での経験を行商人と共有し続ける予定です。 コメントで質問や提案を歓迎します。

ご清聴ありがとうございました!

newmaxidrom