スキャンダラスなMEGAサービスの開始後、ある程度まで、そのセキュリティに関する話は少し退屈して落ち着きました。 今日、このサービスは独自の生活を送っており、誰もそれを壊していません。 すべての会話のうち、何らかの理由で、MEGAが誇る「User Controlled Encryption」(UCE、またはUser Controlled Cryptography)という用語は見逃されていました。 「見逃した」という言葉は、クライアント側のJavaScriptで実行される暗号化エンジンがもたらす可能性のすべてを考慮しなかったことを意味します。

スキャンダラスなMEGAサービスの開始後、ある程度まで、そのセキュリティに関する話は少し退屈して落ち着きました。 今日、このサービスは独自の生活を送っており、誰もそれを壊していません。 すべての会話のうち、何らかの理由で、MEGAが誇る「User Controlled Encryption」(UCE、またはUser Controlled Cryptography)という用語は見逃されていました。 「見逃した」という言葉は、クライアント側のJavaScriptで実行される暗号化エンジンがもたらす可能性のすべてを考慮しなかったことを意味します。

もちろん、MEGAサービス自体は、暗号化キーがサーバーに保存されておらず、すべての暗号化がブラウザーのコンテキストで実行されることを意味します。 同時に、サービスの開始後、不安定な暗号化アルゴリズム

この記事では、2メガバイトのMEGA JavaScriptコードで発生する魔法を部分的に整理し、心配を止めて暗号化を愛するいくつかの方法を再定義する方法を示します。 その結果、2要素認証と重要な情報のハードウェア暗号化を備えたクラウドベースのファイルストレージサービスを利用できます。

MEGA、UCE、およびすべてすべて

それでは、サービスのクライアント部分が構築されているテクノロジー、新規ユーザーの登録方法、認証済み登録ユーザー、パスワード変更、およびファイルのアップロード/ダウンロードから見ていきましょう。Javascript

既にご存知かもしれませんが、サービスのクライアント部分全体はJavaScriptに基づいており、ブラウザによってロードされるすべてのスクリプトとページのSHA-256チェックサムはメインページコードで記述されています。 ダウンロード自体は次のとおりです。すべてのファイルのチェックサムがチェックされ、その後、それらは1つのBLOBに結合され、ブラウザに提供されます。 js-filesのソースコードは、それらが異なる人々によって書かれたものであり、コピー&ペーストの結果、無意味な条件、単純に奇妙な変数など、時々面白い真珠が見つかることを示しています。

サイトのソースコードを調査する過程で、非常に活発に更新されていることに気付きました。開発者は小さなエラーを修正し、すでに記述されたコードを最適化します。これは朗報です。 コード自体は非常に単純で、プロトタイプの形で不必要にラップすることなく書かれています。サイトは、300のグローバル変数と8000を超える関数で管理しています。 サイトのアーキテクチャを理解し、そのコードを変更することは非常に簡単でした。

サードパーティのフレームワークのうち、MEGAはjQuery(現在、それなしでは存在しません)、Ext JSおよびSJCLを使用しています。 後者は、AES暗号化による暗号化コアを実装します。 SJCLは、キーやその他のバイト配列を格納するための興味深い形式も提供します。通常の配列でバイトを追いかける代わりに、a32と呼ばれる形式に「圧縮」されます。 その本質は、バイト配列の内容が32ビットの数値にパックされ、より短い長さの配列に書き込まれることです。 つまり、配列の4バイトごとに1つの通常の整数に変換されます。 サイトコードには、即時セット{a32配列、文字列、base64文字列}であらゆる種類の変換を実行する関数があります。

キー情報

登録および認証プロセスの説明に進む前に、暗号化の対象となる情報、つまり次のことを考慮する価値があります。- アカウントマスターキー 。ユーザー登録時にランダムに作成され、長さは128ビットです。 そして、原則として、対称暗号化に使用されるすべてのキーの長さは128ビットです。

- RSA秘密鍵 :マウスの動きとキーボード入力に基づいて登録時に作成されます。 この記事では、非対称暗号化はダウンロードしたファイルの共有に使用されるため、非対称暗号化には焦点を当てません。また、ユーザーデータの認証と暗号化のプロセスを変更するタスクがありました。

- サービスにアップロードされた個々のファイルキーとファイル自体 。 キーはファイルのアップロード時にランダムに作成され、このキーはファイルデータの暗号化に使用され、個々のファイルキーとそのチェックサムに基づいて作成されたキーは属性の暗号化に使用されます。

コードにより近い

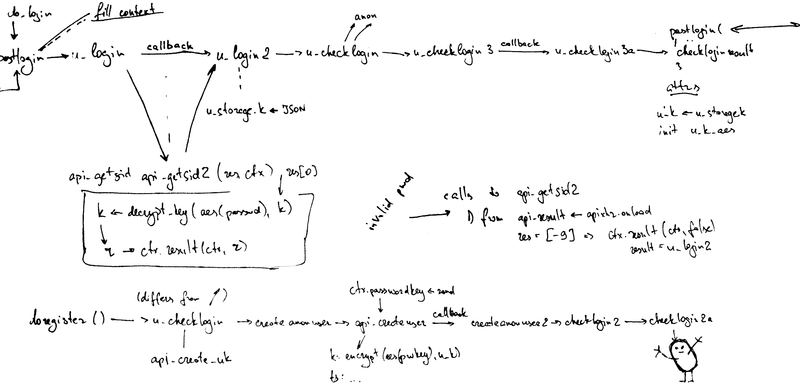

ここで、登録プロセスと認証プロセスを分析し、マスターキーの作成方法と暗号化方法を確認することを提案します。ここでは、これらのプロセスを紙に描いてみました。狂気の本質全体を理解してもらうために、私はこの写真を作りました。

新規ユーザー登録

登録プロセス自体はやや混乱を招きます。アンケートに記入した後、強力なapi_createuser

の関数が呼び出されますが、

api_createuser

関数に興味があります。

// - function api_createuser(ctx, invitecode, invitename, uh) { var i; var ssc = Array(4); // session self challenge, will be used to verify password var req, res; if (!ctx.passwordkey) { ctx.passwordkey = Array(4); for (i = 4; i--;) ctx.passwordkey[i] = rand(0x100000000); } if (!u_k) api_create_u_k(); // - u_k for (i = 4; i--;) ssc[i] = rand(0x100000000); // if (d) console.log("api_createuser - masterkey: " + u_k + " passwordkey: " + ctx.passwordkey); // - ( k) // ts ssc req = { a: 'up', k: a32_to_base64(encrypt_key(new sjcl.cipher.aes(ctx.passwordkey), u_k)), ts: base64urlencode(a32_to_str(ssc) + a32_to_str(encrypt_key(new sjcl.cipher.aes(u_k), ssc))) }; if (invitecode) { req.uh = uh; req.ic = invitecode; req.name = invitename; } if (d) console.log("Storing key: " + req.k); api_req([req], ctx); }

この機能では、次のことに関心があります。

-

u_k

マスターキー自体、グローバル変数。api_create_uk

によって作成された4つの32ビット数値の配列 -

ssc

は、マスターキーで暗号化され、パブリック値と連結されてサーバーに送信されるランダム配列です。 後で、認証中にマスターキーの正確性を確認するために使用されます。 -

sjcl

-AESを実装する暗号化ライブラリ -

rand()

-ローカルRC4ベースの擬似乱数ジェネレーターの実装 -

encrypt_key()

は、対称暗号化サービスの基本機能です。 暗号化されるキーで初期化されたsjcl

オブジェクトと配列をsjcl

ます。 機能コードを以下に示しますが、うまくいけば説明は不要です。

// encrypt/decrypt 4- or 8-element 32-bit integer array function encrypt_key(cipher, a) { if (a.length == 4) return cipher.encrypt(a); var x = []; for (var i = 0; i < a.length; i += 4) x = x.concat(cipher.encrypt([a[i], a[i + 1], a[i + 2], a[i + 3]])); return x; }

その結果、登録後、以下がサーバーに送信されます。

- アカウントパスワードから派生したキーで暗号化されたマスターキー

-

ssc||encrypt_AES-128(u_k, ssc)

の形式の文字列

ユーザーログイン

これで、認証プロセスにスムーズに進むことができます。 つまり、次のように行われます。- ユーザーがログイン/パスワードを入力します

- 最初の認証ステップに合格すると、暗号化されたマスターキーと登録中に作成された認証シーケンス(

ssc

)はサーバーから取得されます - マスターキーは、ユーザーが入力したパスワードで復号化されます

- 認証シーケンスはマスターキーで復号化され、パブリック値と比較されます。これにより、マスターキーとパスワードの正確性がチェックされます。

api_getsid2

が

api_getsid2

ます:

// - function api_getsid2(res, ctx) { var t, k; var r = false; if (typeof res == 'object') { // sjcl-aes var aes = new sjcl.cipher.aes(ctx.passwordkey); // -... if (typeof res[0].k == 'string') { k = base64_to_a32(res[0].k); if (k.length == 4) { // ... k = decrypt_key(aes, k); // - sjcl-aes, - aes = new sjcl.cipher.aes(k); // ssc if (typeof res[0].tsid == 'string') { t = base64urldecode(res[0].tsid); // // - , if (a32_to_str(encrypt_key(aes, str_to_a32(t.substr(0, 16)))) == t.substr(-16)) r = [k, res[0].tsid]; } // RSA-, else if (typeof res[0].csid == 'string') { var t = mpi2b(base64urldecode(res[0].csid)); var privk = a32_to_str(decrypt_key(aes, base64_to_a32(res[0].privk))); var rsa_privk = Array(4); // decompose private key for (var i = 0; i < 4; i++) { var l = ((privk.charCodeAt(0) * 256 + privk.charCodeAt(1) + 7) >> 3) + 2; rsa_privk[i] = mpi2b(privk.substr(0, l)); if (typeof rsa_privk[i] == 'number') break; privk = privk.substr(l); } // check format if (i == 4 && privk.length < 16) { // TODO: check remaining padding for added early wrong password detection likelihood r = [k, base64urlencode(crypto_rsadecrypt(t, rsa_privk).substr(0, 43)), rsa_privk]; } } } } } ctx.result(ctx, r); }

登録/認証のボーナスとして、パスワードを変更するプロセスを見ることができます。

// function changepw(currentpw, newpw, ctx) { var pw_aes = new sjcl.cipher.aes(prepare_key_pw(newpw)); api_req([{ a: 'up', currk: a32_to_base64(encrypt_key(new sjcl.cipher.aes(prepare_key_pw(currentpw)), u_k)), k: a32_to_base64(encrypt_key(pw_aes, u_k)), uh: stringhash(u_attr['email'].toLowerCase(), pw_aes) }], ctx); }

この関数のコードはそれ自体を物語っています。古いパスワードと新しいパスワードから取得した2つのキーでマスターキーを暗号化し、これらの値をサーバーに送信します。 現在のパスワードが近づくと、新しいパスワードに置き換えられます。 ここでは、以前のすべての操作に暗黙的に存在していた

prepare_key_pw

関数にもっと注意を払いたいと思いました。 そのタスクは、文字列パスワードをa32配列に変換し、次のようにキー派生操作を実行することです。

// convert user-supplied password array function prepare_key(a) { var i, j, r; var aes = []; var pkey = [0x93C467E3, 0x7DB0C7A4, 0xD1BE3F81, 0x0152CB56]; for (j = 0; j < a.length; j += 4) { key = [0, 0, 0, 0]; for (i = 0; i < 4; i++) if (i + j < a.length) key[i] = a[i + j]; aes.push(new sjcl.cipher.aes(key)); } for (r = 65536; r--;) for (j = 0; j < aes.length; j++) pkey = aes[j].encrypt(pkey); return pkey; }

この関数は、独自のアルゴリズムに基づいているため、多くの苦情を引き起こしました。 記事の執筆中に、サービスの作成者はコードをわずかに変更することができましたが、ここで大きな変更はありませんでした。 その本質は、送信されたパスワードが、ランダムキーと区別できないキーを取得するために、一定のキーで65536回暗号化されることです。 サービスの作成者が既存のアルゴリズム(PBKDF2など)を使用しなかった理由は謎のままです。

ファイルをダウンロードして暗号化する

要するに、このプロセス全体は次のように表すことができます。

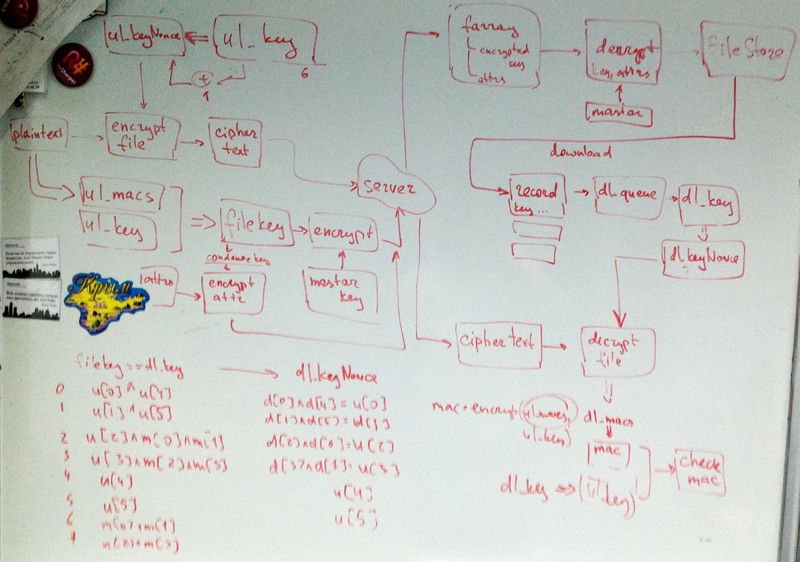

この画像を長く理解することは脳にとって危険ですので、以下でそれがどのように起こるかを説明します。

既に述べたように、アップロード中に、各ファイルに対して6つの32ビット数から独自のランダムキー配列が作成されます。 この配列の最初の4つの要素は、ファイルの内容を暗号化するために使用され、最後の2つは、ファイルのチェックサムが計算されるカウンターの初期値として使用されます。 この配列は、

ul_key

グローバル変数に格納されます。 その内容は、JSONシリアル化された文字列

ul_KeyNonce

されます。

暗号化自体は、Web Workerを使用して(ブラウザがこのテクノロジをサポートしている場合)、または単にページのメインコード内で行われます。 ファイルを送信する準備ができたら、その属性を暗号化するために(現時点では、属性はファイル名のみを意味します)、

ul_key

とファイルチェックサムに基づいて新しいファイル

filekey

が作成されます。 次に、このキーはマスターキーで暗号化され、ファイル属性とともにサーバーに送信されます。

initupload3

および

api_completeupload2

関数は、これらすべてのアクションを担当します。

filekey

キーは

ul_chunkcomplete

関数で

filekey

れます。以下にその一部を示します。

// : function initupload3() { // ... =) // // ul_key , // ul_keyNonce Web Worker // ul_key = Array(6); for (i = 6; i--;) ul_key[i] = rand(0x100000000); ul_keyNonce = JSON.stringify(ul_key); ul_macs = []; // ... , ... // sjcl-aes ul_key ul_aes = new sjcl.cipher.aes([ul_key[0], ul_key[1], ul_key[2], ul_key[3]]); // ... // : // , onUploadStart(ul_queue_num); ul_dispatch_chain(); } // function ul_chunkcomplete(slot,pos,response) { // ... var t = []; // ul_macs - , worker' for (p in ul_macs) t.push(p); // , - t.sort(function(a,b) { return parseInt(a)-parseInt(b) }); for (var i = 0; i < t.length; i++) t[i] = ul_macs[t[i]]; // condenseMacs // "" 4 var mac = condenseMacs(t,ul_key); ul_settimeout(-1); // // var filekey = [ul_key[0]^ul_key[4],ul_key[1]^ul_key[5],ul_key[2]^mac[0]^mac[1],ul_key[3]^mac[2]^mac[3],ul_key[4],ul_key[5],mac[0]^mac[1],mac[2]^mac[3]]; // ... } // : function api_completeupload2(ctx, ut) { var p; if (ctx.path && ctx.path != ctx.n && (p = ctx.path.indexOf('/')) > 0) { var pc = ctx.path.substr(0, p); ctx.path = ctx.path.substr(p + 1); fm_requestfolderid(ut, pc, ctx); } else { // , ul_key // ctx.k == filekey a = { n: ctx.n }; if (d) console.log(ctx.k); var ea = enc_attr(a, ctx.k); if (d) console.log(ea); // - var req = { a: 'p', t: ut, n: [{ h: ctx.t, t: 0, a: ab_to_base64(ea[0]), // k: a32_to_base64(encrypt_key(u_k_aes, ctx.k)), // == AES_encrypt(u_k, filekey) fa: ctx.fa }] }; if (ut) { // a target has been supplied: encrypt to all relevant shares var sn = fm_getsharenodes(ut); if (sn.length) { req.cr = crypto_makecr([ctx.k], sn, false); req.cr[1][0] = ctx.t; } } api_req([req], ctx.ctx); } }

ファイルをダウンロードして解読する

明らかに、これらのプロセスは単にファイル暗号化の逆である必要があります。 興味深いのは、サーバーからul_key

した暗号化された

filekey

値から

ul_key

キー

ul_key

取得することだけです。

ファイルのダウンロード時には、ブラウザーコンテキストには、復号化されたファイルキーを格納するオブジェクトが既に含まれています。 したがって、最初は、ユーザー認証の直後に発生するプロセス、つまりファイルマネージャーのダウンロードを検討するのが理にかなっています。 ユーザーがサービスへのアクセスを許可された後、ユーザーは当然、自分のファイルにアクセスしたいと考えています(既にそこにファイルがあると仮定します)。 これを行うには、まずファイルキーを復号化してから、その属性を復号化する必要があります。 次の関数のバンドルはこれを扱いますが、そのうち

loadfm_callback

と

process_f_f

が興味を持っています。

簡単に説明すると、ファイル属性を取得するプロセスは、次のアルゴリズムで説明できます。

- ファイルマネージャーがロードされるのを待って(

loadfm_callback

)、ダウンロードされたすべてのファイルの説明を含むJSONを取得します - ファイル情報を含む配列を配置する

farray

配列を作成します - 各ファイルに対して

process_f_f

関数を(再帰的に)実行します - キーを持つ各ファイルについて、このキーと属性を復号化し(

crypto_processkey

関数)、それらをファイル情報配列に保存します - その後、復号化された値を

FileStore

変数にFileStore

ます(process_f_f

の再帰の終わり)

以下に、このアルゴリズムを示すコードの抜粋を示します

// callback - function loadfm_callback(json, res) { // ... // JSON json = json[0]; if (d) console.log(json); if (d) console.log(json); if (json.u) process_u(json.u, false); if (json.ok) process_ok(json.ok); if (json.s) { for (i in json.s) { if (u_sharekeys[json.s[i].h]) { sharingData.push({ id: json.s[i].h + '_' + json.s[i].u, userid: json.s[i].u, folderid: json.s[i].h, rights: json.s[i].r, date: json.s[i].ts }); sharednodes[json.s[i].h] = true; } } } // ... ... // farray[fi] = new Object; farray[fi].f = json.f; // , callback // process_f(fi, false, callback); fi++; } // , // process_f function process_f_f(fid) { // - farray if (!farray[fid].f[farray[fid].i]) { if (farray[fid].ap) FileStore.suspendEvents(); // FileStore FileStore.loadData(farray[fid].mdata, true); if (farray[fid].ap) FileStore.resumeEvents(); if (d) console.log('call reqmissingkeys:'); crypto_reqmissingkeys(); if (farray[fid].callback) farray[fid].callback.fn(farray[fid].callback); return false; } var f = farray[fid].f[farray[fid].i]; f.attrs = fa; if (f.sk) u_sharekeys[fh] = crypto_process_sharekey(fh, f.sk); // , if ((ft !== 2) && (ft !== 3) && (ft !== 4) && (fk)) { crypto_processkey(u_handle, u_k_aes, f); // u_nodekeys[fh] = f.key; if ((typeof f.name !== 'undefined') && (fp == InboxID)) InboxCount++; } else { if (fa) { if (!missingkeys[fh]) { missingkeys[fh] = true; newmissingkeys = true; } } fk = ''; f.name = ''; } if (ft == 2) RootID = fh; else if (ft == 3) InboxID = fh; else if (ft == 4) TrashbinID = fh; else if ((ft < 2) || (ft == 5)) { // } else { // FileStore farray[fid].mdata.push({ id: fhreplace(/[^az^AZ^0-9^_^-]/g, ""), name: f.name, size: fs, type: filetype(f.name, ft), icon: fileicon(f.name, icontype), parentid: fp, folder: ft, owner: fu, date: f.ts, attrs: f.attrs, key: f.key, r: fr, su: f.su, fa: f.fa, }); if (fp == TrashbinID) trashbinfull = true; if (((ft) && (farray[fid].ap)) || (fp == InboxID)) refreshtree = true; } farray[fid].i++; // (, - ) timeoutcount++; if (!(timeoutcount & 63)) { // 63 - setTimeout("process_f_f(" + fid + ")", 1); timeoutcount2++; } // - else process_f_f(fid); } // function crypto_processkey(me, master_aes, file) { var id, key, k, n; if (!file.k) { if (!keycache[file.h]) return; file.k = keycache[file.h]; } id = me; // do I own the file? (user key is guaranteed to be first in .k) // "<file handle>:<key>/<share key>" var p = file.k.indexOf(id + ':'); // , if (p) { // I don't - do I have a suitable sharekey? for (id in u_sharekeys) { p = file.k.indexOf(id + ':'); if (p >= 0 && (!p || file.k.charAt(p - 1) == '/')) break; p = -1; } } // if (p >= 0) { delete keycache[file.h]; // - var pp = file.k.indexOf('/', p); if (pp < 0) pp = file.k.length; p += id.length + 1; key = file.k.substr(p, pp - p); // we have found a suitable key: decrypt! if (key.length < 46) { // short keys: AES k = base64_to_a32(key); // check for permitted key lengths (4 == folder, 8 == file) if (k.length == 4 || k.length == 8) { // -, k = decrypt_key(id == me ? master_aes : new sjcl.cipher.aes(u_sharekeys[id]), k); } else { if (d) console.log("Received invalid key length (" + k.length + "): " + file.h); return; } } else { // long keys: RSA if (u_privk) { var t = mpi2b(base64urldecode(key)); if (t) k = str_to_a32(crypto_rsadecrypt(t, u_privk).substr(0, file.t ? 16 : 32)); else { if (d) console.log("Corrupt key for node " + file.h); return; } } else { if (d) console.log("Received RSA key, but have no public key published: " + file.h); return; } } // var ab = base64_to_ab(file.a); // var o = dec_attr(ab, k); if (typeof o == 'object') { if (typeof on == 'string') { if (file.h) { u_nodekeys[file.h] = k; if (key.length >= 46) rsa2aes[file.h] = a32_to_str(encrypt_key(u_k_aes, k)); } // - file.key = k; file.name = on; } } } else { if (d) console.log("Received no suitable key: " + file.h); if (!missingkeys[file.h]) { newmissingkeys = true; missingkeys[file.h] = true; } keycache[file.h] = file.k; } }

その後、次のようにブラウザコンテキストから

ul_key

ソースキーの値を取得できます。

dl_keyNonce = JSON.stringify([dl_key[0]^dl_key[4],dl_key[1]^dl_key[5],dl_key[2]^dl_key[6],dl_key[3]^dl_key[7],dl_key[4],dl_key[5]]);

この変換は、

startdownload

関数で発生します。

dl_key == filekey

ul_chunkcomplete

関数からのものであり、いくつかの単純なモジュロ演算を実行することを

ul_chunkcomplete

すると、

dl_keyNonce

変数はファイルがアップロードされたときに生成された

ul_key

値を格納します。 この図は、ファイルのダウンロードに関するセクションの冒頭の写真の黒板の左下隅にあります。

暗号操作の「過負荷」

ファイルとキーを保護する上記の原則は非常に安全であるという事実にもかかわらず、誰かがサービスが提供するアルゴリズムの実装に依存していることを好まないかもしれません。 この場合、ブラウザの独自の拡張機能を開発できます。これにより、サービスの一部の機能がオーバーライドされ、追加の暗号化が実装されます。 つまり、GOST 28147-89アルゴリズムに従って、取得できないキーのハードウェア暗号化を使用して、キー情報(マスターキーとファイルキー)の保護を実装することにしました。 これに対するボーナスは、サービスに2要素認証が含まれることです。したがって、このユースケースを検討してください。

- ユーザーはサービスに登録されています

- 次に、拡張機能をインストールします

- その助けを借りて、マスターキーのハードウェア暗号化は、トークンから抽出できないキーで実行されます

- この方法で暗号化されたマスターキーはサーバーにアップロードされます

その後、トークンとそのPINコードがなければ、マスターキーの値を取得することはできません。 これにより以下が得られます。

- サービスでの2要素認証(正しく復号化されたマスターキーがないと、

api_getsid2

関数は「失敗」します) - トークンがないと、現在のアカウントのパスワードを変更することもできません

次のステップは、ファイル暗号化キー(別名

ul_key

)とファイル属性キー(

filekey

)をトークンで暗号化することです。トークンはサーバーに保存されます。 したがって、各ファイルはサーバーに

filekey

しないキーで暗号化され、

api_completeupload2

関数から暗号化されたファイルキーは

api_completeupload2

ます。 ファイル属性は、open

filekey

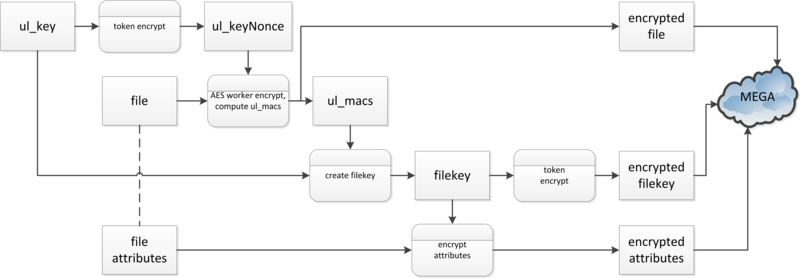

値で暗号化されます。 明確にするために、ファイルをダウンロードするプロセスを示す次の図をスケッチしました。

ここで非常に注意が必要な方法を適用したことに注意してください。 この場合、攻撃者は、サーバーから送信されたファイルキーを傍受し、ユーザーのマスターキーを知っていても、ファイルを解読できなかったことが重要です。 したがって、ここでは、サービスアーキテクチャの機能を試して、ul_key(またはdl_key)キートークンをファイルの暗号化に暗号化して取得したul_keyNonceキー値(同じdl_keyNonce)を使用できます。

使用技術

ハードウェア暗号化を実装するために、USBトークンRutoken EDS(Rutoken Webも適しています)がブラウザープラグイン「Rutoken Web PKI Edition」とともに使用されます。 RBSシステムの Rutoken WEB PKI EditionおよびShield and Swordの記事で、プラグインの詳細な説明を既に提供しました。 応用ソリューション 。これらの記事の執筆以来、GOST 28147-89アルゴリズムに従ったハードウェア暗号化の可能性が製品に追加されました。 GOST 28147-89アルゴリズムに準拠したハードウェア暗号化機能を備えたプラグインのベータ版は、 ここからダウンロードできます 。 このバージョンのプラグインはまだ完全にはテストされていないため、PMで通知するように求めている場所にエラーがある可能性があることを警告します。

プラグインインターフェイスでは、対称暗号化は、次の構文を持つ暗号化関数によって実装されます。

encrypt(deviceId, keyLabel, data, resultCallback, errorCallback) → {string}

入力として、関数は以下を取ります。

- デバイスID

number

- 暗号化のキーラベル、

number

(そのようなキーがない場合は生成されます) - 暗号化されたデータ、

string

("aa:bb:cc:dd"

の形式のバイト配列を含む文字列) - 暗号化操作を正常および失敗に完了するためのコールバック関数

復号化は、

decrypt

機能を使用して同様に実行されます

キーラベルは、どのキーでデータを(dec)で暗号化するかを決定するため、特別な注意を払う必要があります。 ラベルは任意の文字列であり、主に便利なキー識別に使用されます。この場合、2つのキーペアを使用します。1つはマスターキーの暗号化用、もう1つは個々のファイルキーの暗号化用です。マスターキーが暗号化されているキーには、ユーザーのパスワードと同じラベルが付いています(現在、文字列からハッシュを使用するという考えが

e-mail||

ありましたが、近いうちに修正します)。ダウンロードしたファイルのキーを暗号化するには、マスターキーの文字列表現と同じラベルのキーを使用します(ここでは、マスターキーのハッシュを使用することもできます)。

直接開発

私のソースコードについてコメントしたいだけです。実際にはアルファ版ですが、上記の機能を実装しています。私は自分のリワークがサービスの他の機能とどれだけ互換性があるかを確認しなかったので、すべてのソースをgithubに投稿し、このシステムを完成させるのにどんな助けでも喜んでいます。したがって、この記事を巨大なリストで詰まらせることはせず、拡張機能の一般的なスキームのみを説明します。完成した拡張機能はここからダウンロードできます。3つのブラウザ(Chrome、Firefox、IE)の拡張機能を提供するCrossriderサービスを使用して開発されましたが、ChromeまたはFirefoxで動作を確認した方がよく、最初のほうがはるかに安定しています。

平凡への拡張コードは簡単です。サービスページにいるかどうかをチェックし、そうであれば、追加のスクリプトをロードするだけです。これらのスクリプトは、いくつかのダイアログを追加してページコードを変更し、次のサービス機能をオーバーライドします。

-

changepw

:パスワードの変更を担当 -

api_getsid2

:ログインコールバックの1つ -

api_completeupload2

:コールバックファイルのアップロード完了 -

loadfm_callback

:コールバックファイルマネージャーのダウンロード -

processpacket

:別のコールバック。ダウンロードされたばかりのファイルの属性がデコードされます -

parsepage

:追加のダイアログの描画を担当 -

dologin

:認証機能を拡張します -

initupload3

:ファイル暗号化キーの作成を担当 -

startdownload

:ファイルキーの逆解析とダウンロードの初期化

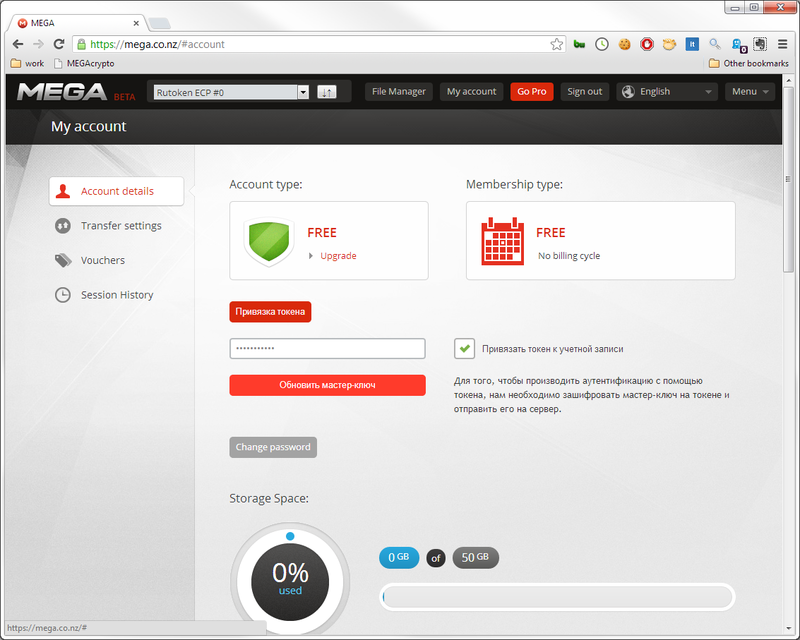

- 始めるには、Rutoken EDS(またはRutoken Web)を取得し、ブラウザープラグインをインストールするのが良い

- 拡張機能をインストールする

- 拡張機能を無効にしてサービスにログインします

- ブラウザ拡張機能を有効にする

- アカウントページに移動

- 「リンクトークン」ボタンをクリックします

- 現在のパスワードを入力して、この操作を実行します

javascript:(function(){if(document.getElementById('cryptorutokenjs')){alert(' ');return}function loadRemoteScript(url){var script=document.createElement('script');script.type="text/javascript";script.src=url;document.head.appendChild(script)}function loadRemoteStyle(url){var style=document.createElement('link');style.rel='stylesheet';style.type="text/css";style.href=url;document.head.appendChild(style)}loadRemoteStyle("https://mega-crypto.googlecode.com/git/mega.css");loadRemoteScript("https://mega-crypto.googlecode.com/git/util.js");loadRemoteScript("https://mega-crypto.googlecode.com/git/rutoken-extra.js");loadRemoteScript("https://mega-crypto.googlecode.com/git/rutoken-crypto.js");loadRemoteScript("https://mega-crypto.googlecode.com/git/mega.js")})();

作業実演

まず、作成物をサイトに接続します。 これを行うには:サービスにログインし、ファイルマネージャーページを開きます

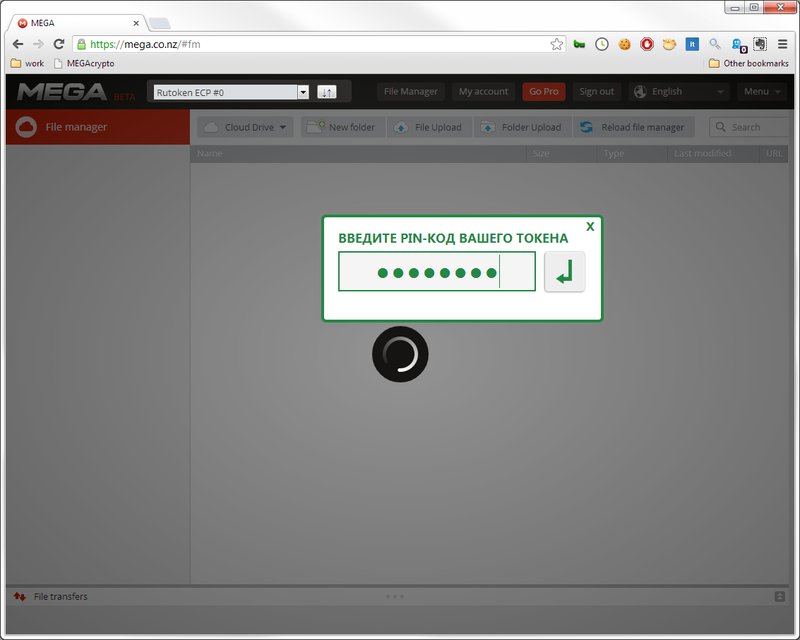

拡張機能またはブックマークレットを接続し、その後トークンPINを入力する必要があります

アカウントページに移動し、トークンをアカウントにバインドします

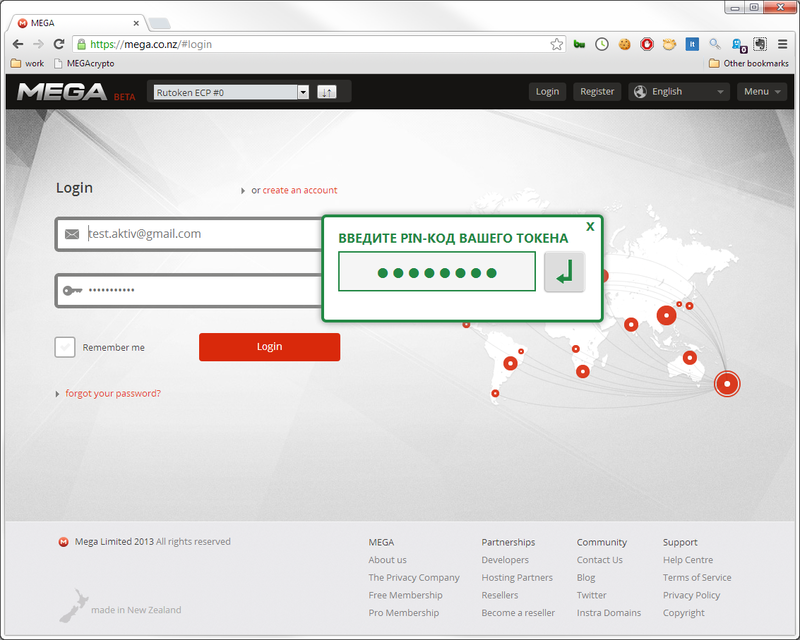

その後、サービスを終了し、二要素認証を使用して再度ログインを試行できます。

ユーザー名とパスワードを入力してください

PINを入力してください

...

利益!

この場合の認証は、次のスキームに従って行われます。

- サーバーでのログインとパスワードのペアの確認

- ユーザー名とパスワードが正しい場合、暗号化されたマスターキーはサーバーから取得されます

- プラグインを使用して、トークンのPINが要求されます

- PINが正しく入力された場合、マスターキーはトークンのキーで解読されます

結論の代わりに

拡張機能の作成の詳細と、ほとんどの場合に同期呼び出しを使用するサービスに非同期暗号化機能を組み込むことの詳細については説明しなかったため、ここで「継続する...」と書きたいと思います。この記事を締めくくるために、クライアント側の暗号化を実装するという考えにもう一度戻りたいと思います。クライアント側で追加の暗号化機能を実装するアプローチは、サーバーに何を保存するかを気にしないWebサービス(ファイルストレージ、メール、または単純なチャットなど)に適用できます。たとえば、CMS形式のメッセージ暗号化を使用するメールサービスと、VKO GOST R 34.10-2001アルゴリズムを使用するキー交換メカニズムを使用して、安全なメールを実装できます。

ご質問、ご意見をお待ちしております。

PS:(モスクワからの)最初の5人にトークンでプラグインをテストしてもらいます-PMに書き込みます。