この記録によると、彼のパートナーであるブランドンウィルソンは、ベンダーの1つの台湾のFTPサーバーに出くわしました(一部のソースによると、ベンダーはJetwayです)。 このFTPサーバーでは、さまざまなファイルの中で、内部メール通信、システム画像、写真、個人情報、プリント基板の高解像度画像、個人仕様など、パブリックドメインで見つかりました。

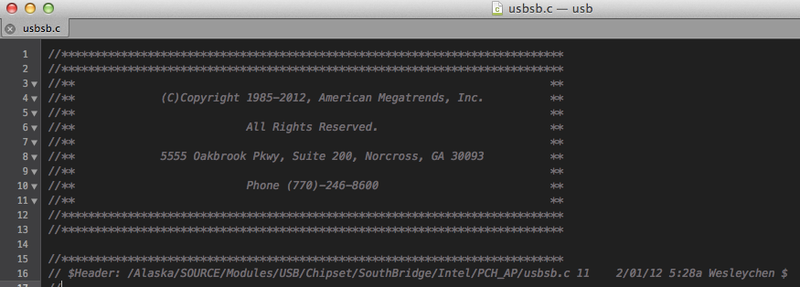

しかし、最も興味深いのは先です。 「code」ディレクトリには、American Megatrends(AMI)ファームウェアのさまざまなバージョンのソースコードがありましたが、それだけではありませんでした。 アーカイブには、「Ivy Bridge」という名前のUEFI秘密鍵も見つかりました。

このキーがベンダーの製品で実際に使用されている場合、このキーとソースを使用して悪意のあるコードでUEFI更新を作成する可能性は排除されません。 このアップデートは、この「Ivy Bridge」ファームウェアを使用するベンダー製品に対して使用できます。 キーが多くの製品で使用された場合、ベンダーのビジネスははるかに悪化します。

ブログの公開後、著者にAMIから連絡があり、ベンダーが実際にAMIクライアントであることが確認されました。 Ivy Bridgeアーカイブで発見されたキーは、テストのデフォルトキーです。 AMIは、実際の製品にデフォルトキーを使用しないことを推奨していますが、ベンダーがこの推奨事項に従っているかどうかは現在不明です。

漏えいしたUEFIキーの有用性はまだ明らかではありませんが、 ソースコードの日付から判断すると、このリークは比較的興味深いものです-2012年2月に変更されました。