カットの下で、NetFlowとCiscoの設定について最初に知っておく必要のあるすべてのものを収集し、eucariotに敬意を表しました。eucariotはネットワークに関する優れた記事を書いています。

基本的な概念を定義しましょう

NetFlowは、ネットワークトラフィックを監視するためにシスコが開発した独自のオープンプロトコルです。 Netflowは、すべてのTCP / IPトランザクションを記録することにより、セッションレベルのネットワークトラフィック分析を提供します。

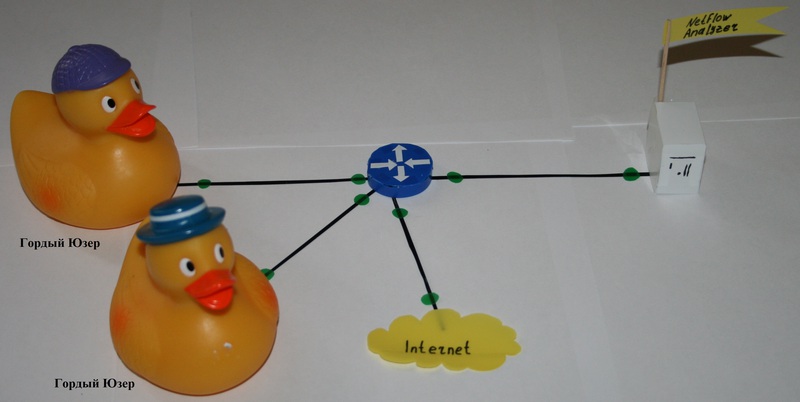

システムのアーキテクチャは、センサー、コレクター、およびアナライザーに基づいています。

-センサーは、センサーを通過するトラフィックの統計を収集します。 たとえば、ネットワークセグメントの境界ルーターなど、ネットワークの「ノードポイント」にセンサーを設置することは理にかなっています。

-コレクターはセンサーから情報を収集します。 彼は、さらに処理するために、受信したデータをファイルにダンプします。 異なるコレクターは、さまざまな形式でデータを保存します。

-アナライザーまたは処理システムは、これらのファイルを読み取り、人間にとってより便利な形式でレポートを生成します。 このシステムは、コレクターが提供するデータ形式と互換性がある必要があります[1] 。 現代のシステムでは、コレクターとアナライザーはしばしば1つのシステムに結合されます。

通常、コレクターとアナライザーは、サーバーで実行される単一のソフトウェアパッケージの一部です。 WindowsおよびUnixシステム用のコレクター/アナライザーソフトウェアには、無料と有料の両方の種類があります。

この記事では、この分野については触れず、CiscoでのNetFlowの動作とセンサーのセットアップの原則のみを検討します。

コレクターとその背後のアナライザーがシステムの「パッシブ」要素であることをすぐに理解する必要があります。 センサーはトラフィックレポートをコレクターに送信し、コレクターが受信し、アナライザーが分析し、サーバー上のデータベースに書き込みます。 実際、サーバーを上げた状態で、監視対象のデバイスをサーバーに手動で接続する必要はありません。 センサーがレポートを送信している間、コレクターはレポートを受信し、アナライザーは登録します。 センサーがオフになっている場合、現在の「オンライン」統計から「消えます」。

プロトコルの説明

NetFlowはUDPまたはSCTPを使用して、トラフィックデータをコレクタに送信します。 原則として、コレクターはポート2055、9555、または9995(またはコレクターとセンサーの構成時に指定したポート)でリッスンします。

センサーは、次のパラメーターによって特徴付けられる通過トラフィックからフローを抽出します。

- 送信元アドレス

- 宛先住所

- UDPおよびTCPの送信元ポート。

- UDPおよびTCPの宛先ポート。

- ICMPのメッセージタイプとコード。

- IPプロトコル番号。

- ネットワークインターフェイス(ifindex SNMPパラメーター);

- IPタイプオブサービス。

これは非常に重要なポイントです-センサーを設定するとき、コレクターに送信される情報がレポートで結合されるパラメーターに応じて、自分で決定します。

実際には、設定

シスコで設定するときにセンサー設定を分析しましょう:

Router_nf#conf t構成モードで、統計の送信先のコレクターアドレスとポートを指定し、NetFlowプロトコルのバージョンを示します。 複雑なネットワークでは、セグメント間にルーティングの制限がある場合、2つのコレクタインターフェイスを使用できます

Router_NF(config)#ip flow-export destination 192.168.0.1 9996

Router_NF(config)#ip flow-export destination 10.10.0.1 9996

Router_NF(config)#ip flow-exportバージョン9

Router_NF(config)#ip flow-cache timeout active 1まだアクティブなセッションのトラフィックデータでNetFlowキャッシュを更新する頻度を指定する

Router_NF(config)#ip flow-cache timeout inactive 15データが既存のストリームで転送されない場合、データが閉じられ、その情報がキャッシュに書き込まれ、コレクターに転送される時間を示します

Router_NF(config)#ip flow-export source FastEthernet 0/0トラフィックレポートのソース、統計はそれらから収集されます。 アナライザー側では、インターフェース、VLAN、およびポートチャネルが個別に監視されます

Router_NF(config)#ip flow-export source vlan4

Router_NF(config)#ip flow-export source Port-channel1.2

!より調和のとれた風水のためにACLを追加します

ip access-list standard iacl-snmp

デバイスへのSNMPアクセス用のACLを注釈する

192.168.0.1を許可

10.10.0.1を許可

ログを拒否

!

!適切なインターフェース名認識のためのsnmpの構成

snmp-serverグループsnmp v1アクセスiacl-snmp

snmp-serverグループsnmp v2cアクセスiacl-snmp

snmp-serverコミュニティ******** **** iacl-snmp

snmp-server ifindexが持続する

snmp-server trap-source Loopback0

snmp-server enable traps tty

!

最後にインターフェイスに来ました:

Router_NF(config)#interface FastEthernet 0/0インターフェイスに出入りするトラフィックを指定しますか? 発信の場合、IPフローの出口、着信の場合、IPフローの入口

Router_NF(config-if)#IPフロー出力

Router_NF(config-if)#ip flow ingress

または

Router_NF(config-if)#ip route-cache flow「ip route-cache flow」はメインインターフェイスにのみ使用でき、「ip flow ingress」はサブインターフェイス用の拡張機能です。 NetFlowサブインターフェイスサポートの機能を使用すると、サブインターフェイスごとにNetFlowを有効にできます。 ネットワークに多数のサブインターフェイスが含まれ、少数のレコードのみからレコードを収集する必要があるシナリオでは、特定のサブインターフェイスからのみ情報の収集を微調整できます [3]

センサーで見ることができるもの:

Router_NF#show ip cache flow交通情報保留コレクター

Router_NF#IPキャッシュ詳細フローを表示コレクターへの送信を待機している詳細な交通情報

Router_NF#show ip flow interfaceNetFlowセンサーインターフェイス

Router_NF#show ip flow export送信元および宛先NetFlowレポート、送信されたデータグラム数、エラー数

Router_NF#show ip flow top-talkersチャンピオンに関する情報は、最も訪問されたインターネットリソースまで、カテゴリ別に表示されます

メイン設定では、より完全な啓発[4] 、 [5] 、および[6]に役立つすべてのリンク。

軟膏で飛ぶ

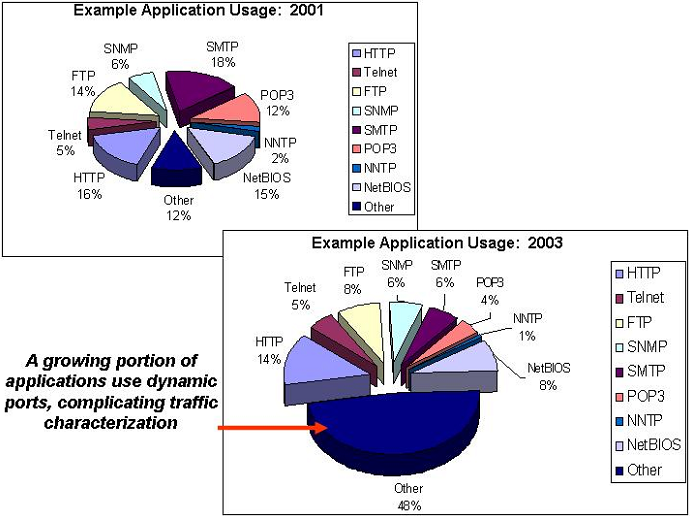

「その他」のトラフィック。 ご存知のように、多くの一般的なアプリケーションには独自のポートがあります。

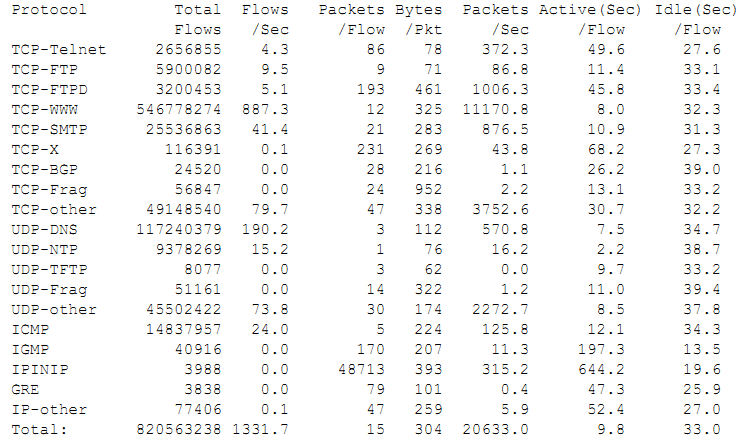

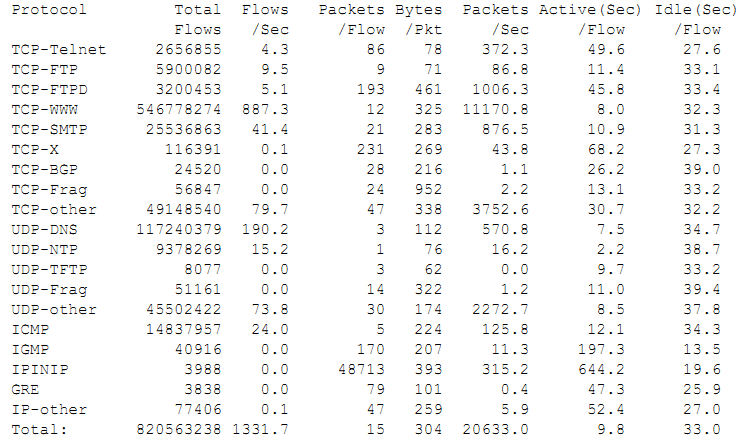

IPキャッシュフロー出力部を示して下さい

[7]から取った図。

ただし、時間の経過とともに、「その他」セクションに分類されるトラフィックの割合は、動的にランダムに生成されたポートを使用するアプリケーションの数の増加により増加します。

NetFlowをレビューしているドキュメント[8]は、図によく示されている問題についてさりげなく言及しています。

もちろん、次のように、レポートで最も異なるトラフィックを明確に説明したいと思います。

記事から取られた優秀なテーブルは、通り過ぎることができませんでした

| 交通カテゴリー | ポート | アプリケーション層プロトコル |

| 郵便 | 25、109、110、113、143 | smtp、pop2、pop3、ident、imap |

| Web | 80、8080、443 | http、https |

| データ | 20、21、3306、66、1521、1526、1524 | ftp、MySQL、sqlnet、Oracle、Ingres |

| ネットワーク管理 | 53、137、138、139、445、161、123、783、8200 | ドメイン、netbios、snmp、ntp、spamassassin、GoToMyPC |

| インタラクティブ | 22、23、513、543 | ssh、telnet、rlogin、klogin |

| nntp | 119 | nntp |

| チャット | 194、6891–6901、1863、5050、5190 | irc、msnメッセンジャー、yahooメッセンジャー、ICQ |

| ストリーミング | 554、1755、1220、8000〜8005、7070、7071、6970 | rtsp、msストリーミング、Apple quicktime、インターネットラジオ(shoutcast)、Real Audio&Video |

| マルウェアとゲーム | 1433、1434、666、1999、31337、12345、12346、20034、1024、1025、31338、31339、3127、27015、27016、26000、27001、27960、3724 | Ms-sql-s、ms-sql-m、バックドア、Back Ori fi ce、NetBus、netspy、myDoom、HalfLife、Quake、QuakeWorld、QuakeIII、WarCraft |

| p2p | 411、412、1214、3531、4111、4661–4665、4672、6346、6347、6669.6881–6889、23302、32285、59049、41170、57990 | 直接接続、Fasttrack、Kazaa、eDonkey、Gnutella、Napster、BitTorrent、Ares、Mp2p、Azureus |

| その他 | - | - |

それへのリンク[10] 。

NBARテクノロジーを使用するなど、認識できないトラフィックはさまざまな興味深い方法で解決できます。

検索中に、ディスカッション[11]と興味深いプレゼンテーション[12]が見つかりました 。 彼は若くて、熱心で経験の浅いので、私はこれ以上荒野に行きません。

投稿の著者は頭に混乱があり、何かを見逃しているという意見があります!

PS

記事を書く過程で、できる限り最善の質問に答えました。 新しい質問を入れず、どこでも間違えなかったことを願っています。

ご清聴ありがとうございました!

ご清聴ありがとうございました!