はじめに

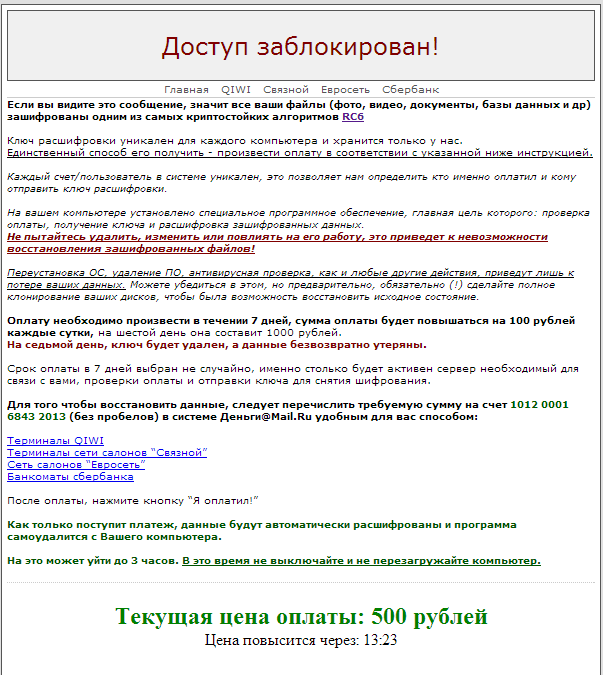

話は一日の始めに電話がかかったときに始まりました。 クライアントの興奮した声は、コンピューターが読み込まれず、ドキュメントが開かず、画面上の通常のデスクトップの代わりに、おおよその意味を持つ脅迫的な碑文があると言いました:「私たちにお金を払えば、デスクトップとドキュメントをあなたに返します」。 状況は多くの人によく知られています:コンピューターに別のウィンロックが存在する可能性が高いため、ランサムウェアの切断作業には最大で10分かかります。

Winlockerを取り外すために、10分後には街の反対側に行きたくなかったので、システムを私に持ってきて、整理して返却することに同意しました。

システムを入手し、電源を入れました。 XPを起動しました。 デスクトップが表示されました-winlockerの兆候はありません。一見、すべてが順調です。 しかし、デスクトップから出会った最初のドキュメントを開こうとすると、応答で「怖い」メッセージを受け取りました。

当然、ランサムウェアトロイの木馬に最初に出会った人ではない人のように、私はこのテキストにかなりの懐疑心を持って反応しました。 確かに、これはすべて、通常のプログラムの問題で、拡張子が.docおよび.xlsのファイルを開くように再構成し、理解できない単語を含むテキストで経験の浅いユーザーを怖がらせるためのものです。 この仮定を検証し、フーリガンプログラムをキャッチするために、システムリカバリイメージからコンピューターを起動し、ファイルマネージャーでCドライブを開いて、完全に不幸な画像を見ました:ローカルドライブ上のすべてのファイルが突然M5bFu拡張を取得し、その内容はジェネレーターの結果のように見えました乱数。 ファイルの以前の内容のトレースはありません。

そのため、ファイルが暗号化されたというメッセージは純粋な真実であることが判明しました。 拡張子がdoc、xls、dbf、avi、jpg、txt、rar、zipのサイズが2ギガバイト未満のすべてのファイルは暗号化されました。一般に、情報の所有者にとって価値のあるすべてのものが暗号化されました。 暗号化されたファイルの中で-1Cベースおよび重要なドキュメント。 1Cを新しいバックアップから復元できる場合、貴重なドキュメントと写真の損失はクライアントの健康に大きな影響を与える可能性があります。 したがって、選択の余地はありませんでした-データの復号化に取り組む必要がありました。

ステージ1.暗号化アルゴリズムの検索

繰り返しますが、本質的に少し不信であるため、メッセージ内の暗号化アルゴリズムの明示的な指示にもかかわらず、どの暗号化アルゴリズムがファイル内のデータを暗号化したかを個別に判断することにしました(突然、すべてが書かれているほど怖くありません)。 最初に、最も単純で最も一般的な置換暗号を確認します:Caesarの暗号、XORなど。

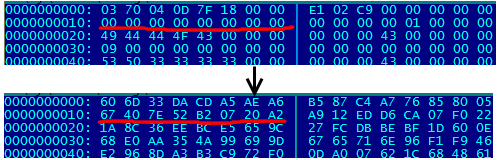

分析のために、2つのdbfファイルを取得します。1つは感染したシステムから暗号化され、もう1つは新しいバックアップからそのままで、それらを互いに比較します。 連続する同一バイト、たとえば値0で満たされたソースdbfファイルの領域は、プリミティブ置換暗号を示している可能性があります。幸いなことに、dbfファイルは、格納された情報の高密度に違いがなく、それらに多くのゼロバイトがあります。

この図は、ソースファイルの断片に複数のゼロが連続して含まれており、これらのゼロが暗号化されたファイルになったことを示しています。 プレーンテキストシンボルが同じ暗号グラムシンボルに変換される単純なインライン置換暗号は、すぐに消滅しました。 より詳細な分析では、単純な文字ベースのキーワードとプレーンテキストのXORもここでは行われないことが示されました。 最終的に、暗号がブロックされており、フィードバックや賭博がないことがわかりました。 ブロック長は16バイトです。

したがって、トロイの木馬の作成者からのメッセージに示されているRC6暗号の使用を仮説として受け入れる必要がありました。 その後、仮説が確認されました。つまり、暗号化はブロック長16バイトのRC6アルゴリズムによって実行され、ブロック図に従って「ロック」を使用します。 実装の作成者は、16バイト未満の不完全なブロックを暗号化することさえせず、暗号化せずにそのまま残しました。

したがって、アルゴリズムは既知です。 残っているのはキーを見つけることだけです。

ステージ2.キー検索

キーを検索するには、まず悪意のあるプログラムの本体(またはこの本体の残り)を見つけます。 %SYSTEMROOT%\ System32ディレクトリには、2つの「余分な」exeファイルがあります。system.exeとランダムな名前の別の実行可能ファイル(H3w2DWg.exe)です。 両方のファイルは、システムに感染したトロイの木馬の一部ですが、検出時(2012年4月)のファイルはどれも、ウイルス対策ソフトウェアによって悪意のあるものとして認識されませんでした。 現時点では、一部のアンチウイルスはTrojan.Encoder.136(DrWeb)またはWin32 / Filecoder.AF(ESET-NOD32)としてトロイの木馬を正しく認識しますが、ほとんどのアンチウイルスはせいぜいこれはほんの少し疑わしいファイルだと考えています。 ここにvirustotalへのリンクがあります。

トロイの木馬がアンチウイルスによって認識されない場合は、自分で分析する必要があります。 hiew32、OlyDbg、および仮想マシンを装備して、彼は検死に進みました。 剖検により、トロイの木馬のファイルはパッケージ化も暗号化もされておらず、Borland Delphiで記述されていることが明らかになりました。 内部では、暗号化されたaccount.cfg、config.cfg、lock.cfgファイルへのリンクも見つかりました。これらのファイルは、%SYSTEMROOT%\ System32にもあります。 exeファイルの腸でデバッグすることにより、特定のキーが32文字の長さ32の文字列「1kv9yha029v9vi71xioa7h812ga811n9」の形式でも見つかりました。このキーを使用して、トロイの木馬はlock.cfgファイルを解読しました。

この文字列がどのようにRC6キーに変換されるかを理解する必要があります。 RC6キーの長さは128ビット以上です。 最初の試みとして、ASCIIコードを使用して各文字を8ビット表現に変換しようとします。 その結果、長さ32 * 8 = 256ビットのキーを取得します。 C ++でプログラムを作成し、キーとlock.cfgファイルを入力プログラムに送信します。 復号化プロセスを開始します。 失敗。 ファイルは復号化されませんでした。

残っているオプションは何ですか? 最も長く最も骨の折れる作業は、実行可能ファイルからデバッガーでキーを生成するアルゴリズムを引き出すことです。 過度の労力のため、このオプションを最後の手段として残しました。 代わりに、少し考えて、マルウェアの作成者の立場になってください。 トロイの木馬の作成者が独自に暗号化アルゴリズムを実装した可能性は低いです。 高い確率で、イルカのアルゴリズムの完成した実装がインターネットからダウンロードされました。 また、既製のコンパイルされたライブラリはほとんど使用されませんでした。それらでは、暗号化アルゴリズムがはるかに良く実装され、16バイト未満のブロックが暗号化されないままになりません。 このトロイの木馬は学生のカリキュラムを使用した可能性が高いと結論付けました。このカリキュラムのソースは攻撃者がインターネットから盗んだものです。

Googleに乗り込み、キーワードDelphi RC6で何かを探します。 リンクhttp://www.delphi-club.ru/delphi/rc6_encryption.htmlを見つけます 。 つまり、Delphi上のモジュールであり、ギャミングなしでブロックを使用してファイルを暗号化し、16バイト未満の最後のブロックを暗号化せずに残します。 実装からキー生成機能を取得し、C ++で書き換えて、復号化プログラムをコンパイルします。 プログラムに32文字のキーを入力し、lock.cfgファイルの暗号化を解除します。 再び失敗。

OllyDbgとトロイの木馬の本体にはオプションがありました。 特に手順自体にそれほど時間はかからなかったため、キーを作成するための秘密アルゴリズムを取得する詳細については説明しません。 秘密は簡単でした。 キーを含む文字列は、ASCIIエンコーディング(32文字= 32バイト)でファイルのリソースから読み取られ、その後(明らかにDelphi自身)UTF-16LEに変換されました-64バイトが取得されました(実際には、バイトは単にゼロで希釈されました)。 そして、この結果はすでに有名な人に提供されています。これは、キーを取得するためのアルゴリズムであるイルカのソースコードのおかげです。 出力のキーの長さは512ビットです。

lock.cfgファイルは受信したキーで正常に復号化されました。 ファイル内には、config.cfgファイルとaccount.cfgファイルのキー、hostsファイルを介してブロックするサイトのドメイン名のリスト、およびトロイの木馬の意見で「有害」なプロセス(アンチウイルス、ファイアウォール)のリストがあります。

account.cfgファイルには、いくつかの追加キー(同じ32行の文字列形式)、Money @ Mail.ruのアカウント番号、誰かの電子メールアドレス、感染したコンピューターに関する情報、その他の小さな情報が含まれていました。 config.cfgファイルには、とりわけ、コンピューターのIPアドレスがありました。これは、すべての兆候から、悪意のあるプログラムの制御サーバーでした。

ただし、悲しいことに、ファイル内で見つかったキーはいずれも、感染したコンピューターのディスク上のファイルを解読するのに適していませんでした。 攻撃者による別の声明は真実であることが判明しました。ファイルを復号化するためのキーは実際にはコンピューターに保存されていません。 最後の希望は残った-悪意のあるプログラムの制御サーバーからキーを振る。 トロイの木馬の作者からのメッセージによると、キーはそこに7日間保存されますが、この時点でキーを取得する必要があります。そうしないと、ファイルを解読できません-大文字と小文字の数字とラテン文字の組み合わせから32文字のキーを選択するのに数十年かかります。緊急に必要な文書。

ステージ3.キーコントロールセンターへ

コントロールセンターに向かう前に、その操作のいくつかの機能、つまり、サーバーへの接続に使用されるトランスポートプロトコル、接続が暗号化されているかどうか、クライアントとサーバーが相互にデータを交換する方法を見つける必要があります。 これらの問題を解決するための最も明白なオプションは、トロイの木馬をクリーンなシステムに展開し、管理サーバーとのネットワーク交換を観察することでした。

クリーンなオペレーティングシステムが仮想マシンにインストールされ、WireSharkがメインマシンで起動され、トロイの木馬が仮想マシンで起動されました。 接続はTCPポート80を介した暗号化されていない接続を使用することが判明しました。最初の感染時に、コンピューターデータ(OS、プロセッサ、メモリ)がサーバーに送信され、追加のトロイの木馬モジュールがSSLeay dllファイルと同様にサーバーからダウンロードされます。 Money@Mail.ruサイトで作業します。

ほとんどの場合、サーバーにコンピューターデータを送信すると、サーバー上にコンピューターアカウントが作成されます(これは、オペレーティングシステムの再インストールに関するセクションの作成者からのメッセージのヒントです)。 アカウントとともに、一意のキーが作成され、その後ハードドライブ上のデータが暗号化されます。 このキーは、取得する必要があるものです。

感染したコンピューターでトロイの木馬が再起動されると、管理サーバーにも接続します。 同時に、このトロイの木馬はコンピューターに関するデータをレポートしなくなりましたが、アカウントにaccount.cfgファイルに保存されているキーを提供します。 感染したコンピューターの識別子はこのキーであり、ファイルを解読するためのキーを受け取るのはこのキーです。

管理サーバーとの交換の形式は、「クライアントコマンド-サーバー応答」です。 マルウェアの腸を調べて、有効なコマンドのリストを取り出しました:mail、rekey、key、check_pay、get_masks、ssl、winlockなど。 WireSharkから、クライアントのコマンドとパラメーターの形式を学びました。 それは実験の時間です。 telnetを使用してサーバーに侵入し、感染したコンピューター(キーの形式のパラメーターを持つclient_infoコマンド)を装って、キーコマンドを入力しました。これに応答して、ファイルを解読するための既製のキーを受け取りました。

その結果、ディスク上のすべてのファイルを復号化するプログラムをC ++で追加しました。 クライアントはさらに、自分のすべてのファイルとデスクトップを受け取りました。

おわりに

私は自分をウイルスアナリストとはまったく考えていません。この場合、勝利への道のりで、攻撃者のいくつかの明らかな間違いが助けになったと思います。 まず、マルウェアの作成者自身がユーザーへのメッセージで多くの重要な情報を明らかにしました。暗号化アルゴリズムとキーがサーバーに保存されているという事実です。 第二に、サーバーとの交換は、かなり単純なテキストプロトコルを使用してオープンチャネルを介して実行されました。これにより、キーを取得するプロセスが大幅に加速されました。 第三に、トロイの木馬の作成者は、製品を逆コンパイルやデバッグから保護することについてあまり気にしなかったため、最終的に暗号化およびキー受信アルゴリズムの分析が簡素化されました。 そして、一般的な印象:誰かが自分の製品をハッキングから保護することを本当に心配せずに、すぐにお金を削減したかっただけです。

将来、このような悪意のあるプログラムが広く普及しないことが望まれます。 より良い無害なウィンロックは、そのような恐ex者よりも優れています。そのおかげで、ファイルを永久に失う可能性があります。