用語に関しては、Hyper-Vスイッチ(または仮想スイッチ)の概念は、Windows Server 2008/2008 R2の仮想ネットワーク(仮想ネットワーク)の概念に取って代わりました。 以前の場合、VM相互または外部との相互作用を保証するために、外部、内部、プライベートの3つのタイプのいずれかの仮想ネットワークを作成しました。次に、同じ3つのタイプで、以下に説明するすべての機能を持つ仮想スイッチを作成します。 さらに、これらの機能は、仮想スイッチの特定のポートに対して設定されます(図を参照)。また、ポートは、このポートに接続されている仮想マシンの名前、または仮想ネットワークアダプターの名前によって識別されます。

さらに、Hyper-V拡張可能スイッチの設定を、セキュリティと分離、監視、およびフォールトトレランスの3つのカテゴリに調査しました。

安全性と隔離

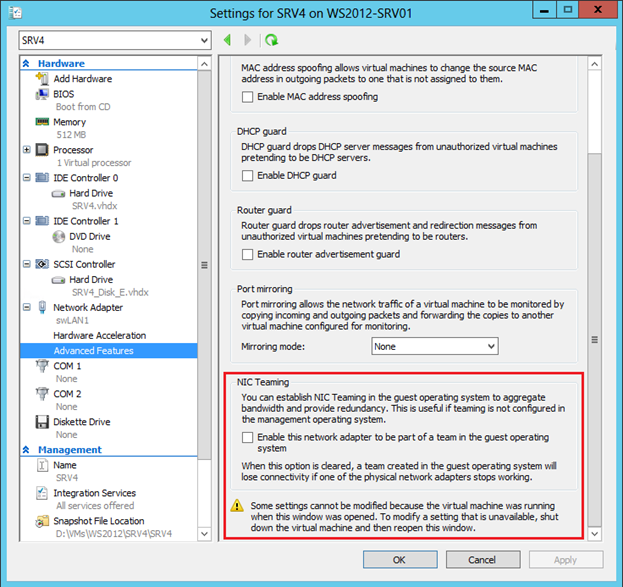

Hyper-Vマネージャーコンソールで、仮想ネットワークアダプターのプロパティに新しい[高度な機能]サブセクションが表示されました。 このウィンドウの最初の3つの設定は、セキュリティと分離に直接関連しています。

MACアドレスのなりすまし

デフォルトでは、Hyper-VはMACアドレスのスプーフィングを禁止しています。 つまり、VMが発信パケットの送信者のMACアドレス、つまり、このマシンの仮想ネットワークアダプターに関連付けられたMACアドレスを別のMACアドレスに置き換えようとすると、Hyper-Vはそのようなパケットをブロックします。 上部のチェックボックスをそれぞれ設定すると、スプーフィングが許可されます。 いつものように、Hyper-Vマネージャーコンソールでできることはすべて、PowerShellでできます。 図に示されているSRV4という名前のVMの場合、MACアドレススプーフィングの組み込みは、次のコマンドによって実装されます。

Set-VMNetworkAdapter -VMName srv4 -MacAddressSpoofing On

DHCP保護(DHCPガード)

この設定は、VM内で実行されている不正なDHCPサーバーをブロックするために使用する必要があります。 技術的には、このチェックボックスをインストールすると、Hyper-VはこのVMからのDHCP確認パケットをブロックし、DHCPクライアントがこのVMからIP設定を受信できないようにします。

Set-VMNetworkAdapter -VMName srv4 -DhcpGuard On

ルーターガード

DHCPガードと同様に、このチェックボックスをインストールすると、このVMからのリダイレクトパケットとルーターアドバタイズメント(リダイレクトとルーターアドバタイズメント)がブロックされます。 したがって、VMはネットワーク上の他のコンピューターのルーティングテーブルに影響を与えることはできません。

Set-VMNetworkAdapter -VMName srv4 -RouterGuard On

ポートアクセスコントロールリスト(ポートACL)

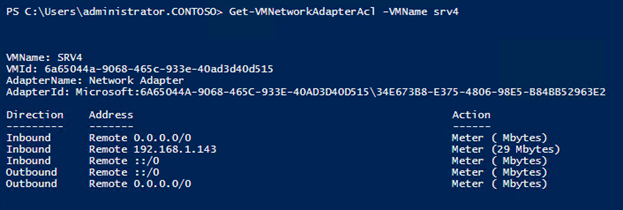

Hyper-V拡張スイッチポートごとに、1つ以上のアクセス制御リスト(ACL)を構成して、追加のセキュリティルールとVM分離レベルを設定できます。 すべてのACL設定はPowerShellを介してのみ設定され、リスト管理はHyper-Vマネージャーコンソールでは使用できません。 次のコマンドを使用して、リストの現在の状態を表示できます。

Get-VMNetworkAdapterAcl -VMName srv4

リストの追加と削除は、それぞれAdd -VMNetworkAdapterAclコマンドとRemove-VMNetworkAdapterAclコマンドによって実行されます 。 両方のコマンドの構文は同じです。 ACLごとに、次を指定する必要があります。

- ローカルまたはリモートIPアドレスまたはMACアドレス

- アクションの方向:着信トラフィック、発信トラフィック、両方向(インバウンド、アウトバウンド、両方)

- 実際のアクション:許可、禁止、測定(許可、拒否、メーター)

デフォルトでは、ACLは設定されていないため、すべてのトラフィックが許可されます。 次の例では、SRV4という名前のVMのIPアドレス192.168.1.143へのトラフィックを禁止しています。

Add-VMNetworkAdapterAcl -VMName srv4 -RemoteIPAddress 192.168.1.143 -Direction Both -Action Deny

IPアドレスに関しては、特定のアドレスだけでなくサブネットも指定できます。

Add-VMNetworkAdapterAcl -VMName srv4 -RemoteIPAddress 192.168.1.0/24 -Direction Both -Action Deny

サブネットとこのサブネットの特定のアドレスの両方にACLが設定されている場合、アドレスのACLの優先度が高くなります。つまり、「より具体的な」ルールの効果が大きくなります。 たとえば、次はGet-VMNetworkAdapterAclコマンドの結果を示しています。

ご覧のとおり、192.168.1.0 / 24サブネットの禁止が設定されていると同時に、アドレス192.168.1.143のトラフィックが許可されています。 その結果、IPトラフィックはサブネット全体から1番目の143番目のアドレスでのみ可能になります。

メーターアクションを使用すると、対応するACLを作成した時点から、指定したIPまたはMACアドレスの着信および/または発信トラフィックの量を測定できます。たとえば、次のコマンドには、アドレス192.168.1.143からの着信トラフィックの測定が含まれます。

Add-VMNetworkAdapterAcl -VMName srv4 -RemoteIPAddress 192.168.1.143 -Direction Inbound -Action Meter

同じGet-VMNetworkAdapterAclを使用して結果を確認できます。

モニタリング

ポートミラーリングメカニズムにより、トラフィックモニタリングを実装できます。 ミラーリングを構成するには、情報のソースを指定する必要があります。Hyper-Vマネージャーでは、次のようにします。

次に、トラフィックを監視する目的のVMの設定で、同じフィールドの[宛先]を選択します。 PowerShellでは、これはSet-VMNetworkAdapterコマンドのパラメーターを使用して行われます。

Set-VMNetworkAdapter -VMName srv4 -PortMirroring Destination

その後、VM SRV3ポートへのすべてのトラフィック(着信および発信)がコピーされ、VM SRV4ポートにリダイレクトされます。 SRV4のトラフィック分析に必要なソフトウェアをインストールするだけです。 重要な条件は、両方のVMを同じ仮想スイッチに接続する必要があることです。

耐障害性

仮想ネットワークアダプターの詳細プロパティの最後のオプションは、フォールトトレランス、つまりネットワークアダプターのグループ化(NICチーミング)の技術に関連しています。

NICチーミングはWindows Server 2012の標準機能であり、一般的には別の投稿に値します。 この機能により、複数の物理ネットワークアダプターをグループに結合し、一方で「ネットワークカード」に障害が発生した場合のネットワークトラフィックのフォールトトレランスを提供し、他方でグループに含まれるアダプターの帯域幅を集約できます。

さまざまな理由により、ホストマシンでタイミングを有効にしたくない場合があります。 ただし、ホストに複数の物理ネットワークアダプターがある場合は、ゲストOS内でNICチーミングを使用できます。 ホストに2枚のネットワークカードがあると想像してください。 一部のVMに2つの仮想ネットワークアダプターがあり、これらのアダプターが外部タイプの2つの仮想スイッチを介して2つの物理カードに接続され、Windows Server 2012がVM内にインストールされている場合、ゲストOS内でNICチーミングを構成できます。 また、このようなVMは、タイミング、フォールトトレランス、およびスループットの向上の利点を活用できます。 ただし、Hyper-Vが1つの物理アダプターに障害が発生した場合、このVMのトラフィックを別の物理アダプターに転送する必要があることを理解するには、タイミングに含まれる各仮想NICのプロパティで上記のチェックボックスを設定するだけです。 PowerShellでは、同様の設定が次のように指定されます。

Set-VMNetworkAdapter -VMName srv4 -AllowTeaming On

上記で説明したすべての設定は、VMを実行するために設定でき、すぐに有効になります。 もちろん、これはHyper-V拡張スイッチのすべての機能ではありません。 Hyper-Vで使用可能なコマンドレットの一覧を確認すると、さらに多くの興味深いものが見つかります。

結論として、モスクワで11月26日にWindows Server 2012およびSystem Center 2012に特化したIT Campシリーズの無料セミナーが開催されることに注意したいと思います。 あなたは生きている製品を見て質問をすることができます。

資料が役に立てば幸いです。

よろしくお願いします!