私の謙虚な経験で。 ITデータセキュリティに関係する人々は、(特に)2つの大きなグループに分けられます。 彼らの活動への十分な資金提供があり、それほどではない。 まず第一に、技術機器と特殊なソフトウェアです。

内部侵入者-インサイダーからのデータの流出を制御するという状況では、状況はおよそ次のとおりです。 特殊なデータ制御システム、データ漏洩防止システムがあります。 ビジネスはデータを保護したいと考えていますが、そのような保護を提供するために数百万の値札を見ると、熱意は突然衰退します。

システムが100%信頼できるデータ制御を提供できないことが判明した場合、それはさらに大きくなります。 賢いユーザーはシステムをだますことができます。 ビジネスは次のように尋ねます。 さあ、私の友人、あなたが望むように回転しますが、羊が安全で、狼がいっぱいになるように。」

その結果、権力のあるITセキュリティガードは大量の禁止文書をリリースし、拳で人々を心から脅かします。 そして、昨日の管理者である技術者の警備員は、情報を何らかの形で制御するために、四角い車輪を備えた自転車を発明し始めました。 (両方のアプローチの組み合わせは一般に良いです:)

自転車に組み込むことができる1つのシステムについて説明します。

オープンデータコントロールソリューションの中で、私は2つだけに出会いました。

これらはOpenDLPとMyDLPです。

これらのうち、MyDLPはより成熟し、機能的に高度に見えました。

MyDLP、オープンソースのデータ漏洩防止ソフトウェア。 2つの使用ライセンスがあります。 無料コミュニティと有料エンタープライズ。 それらの間の基本的な違いは、送信データのアーカイブです。

保護されたファイルにトリガーがある場合、コミュニティはイベントに関するアラートのみを投稿します。 エンタープライズは、ファイルのコピーも保存します。

したがって、 www.mydlp.comのサイトにアクセスして 、2つのファイルを取得します。

サーバー側はISOイメージです。

エージェント部分はmsiファイルです。

サーバー側のインストール。

サーバーは、フレンドリーなUbunt上に構築されています。 ディスクを挿入し、Next-Next-Rebootを実行します。 サーバー側の準備ができました。 それは本当にです:)

サーバーにIPアドレスを割り当て、インターネット上で公開します(これは更新とライセンスの確認に必要です)。

インストールに問題がある場合は、手順もサイトにあります。

www.mydlp.com/documents

次に、任意のブラウザーを開き、サーバーにアクセスします。

素敵な窓が見えます。

次に、secure.mydlp.comへのリンクをたどって、コミュニティライセンスを取得する必要があります。

ここでもすべてが明らかです。

登録後(サーバーがインターネット上をクロールしてライセンスを確認します!)、デフォルトのログインとパスワードを入力します。

ログイン:mydlpパス:mydlp

そして、私たちはバックエンドにいます。

メールとWebトラフィックを制御するには、サーバーをプロキシサーバーおよびSMTPサーバーへのゲートウェイとして追加で構成する必要があります。 この機能はテストしていませんが、ドキュメントで詳細に説明されています。

エージェントのインストール。

サイズがmydlp_0_9_104.msiの88 MBのエージェントのインストーラーを使用してインストールします。

インストーラーの大きなサイズは、Erlang、Java、cygwin環境、およびプログラムコンポーネント自体を含むという事実によって説明されます。インストール後のエージェントディレクトリの合計サイズは約200 mbです。

インストール中、インストーラーは、サーバーのアドレスは何かという質問を1つだけ尋ねます。 その後、インストールプロセスは実際に終了します。

インストーラーはグループポリシーを介して配布することもできます。この場合、サーバーアドレスはバッチファイルの助けを借りてブロックされます

[HKEY_LOCAL_MACHINE \ SOFTWARE \ MyDLP]

「ManagementServer」=「MYDLP_SERVER」。

システムのサーバー側の概要。

サーバーに戻ります。

システムには、ダッシュボード、ポリシー、オブジェクト、オプション、ログ、エンドポイント、リビジョンの7つのブックマークがあります。

これらのうち、最初と最後は特に重要ではありません。 よく使用されるタスクパネルとシステムバージョン。

残りはもっと面白いです...

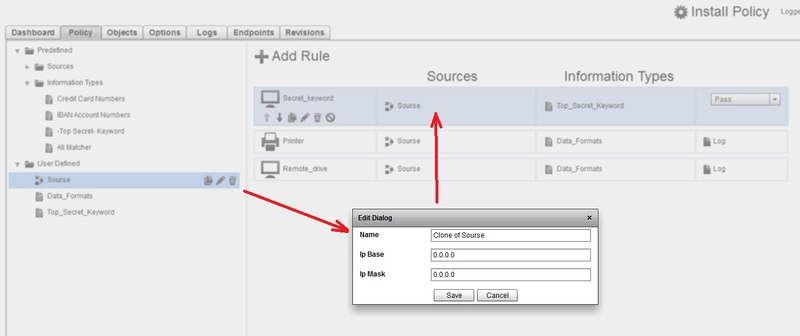

+ポリシー

ここで、データ制御ルールを作成します。

左側には、データソースとキーコントロールオブジェクトがあります。 ルール自体は右側にあります。 現在、それらの3つがあります。

+オブジェクト

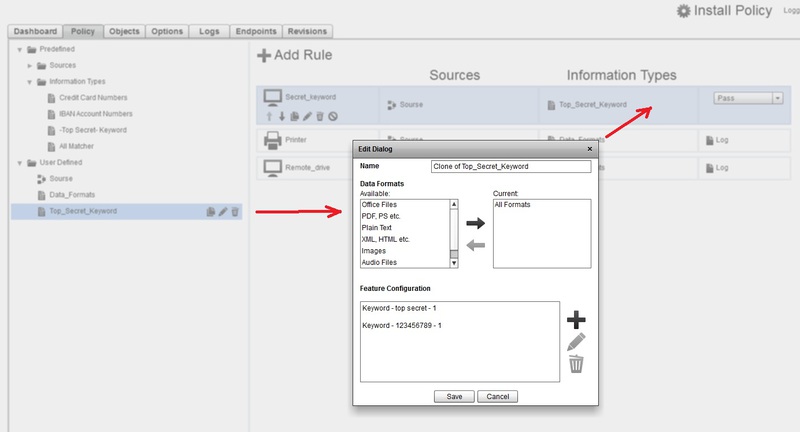

ここでは、既成の定義済みデータタイプ(Word、Excelドキュメントなど)を確認し、独自のデータタイプを作成できます。

+オプション

ポーリングエージェントの間隔に関するさまざまな設定。サーバー側にアクセスするユーザーを決定します。 ここで焦点を当てるのは、Print Monitorチェックボックスをオンにして、プリンター制御をグローバルに有効にすることだけです。

残りに触れることはできません。

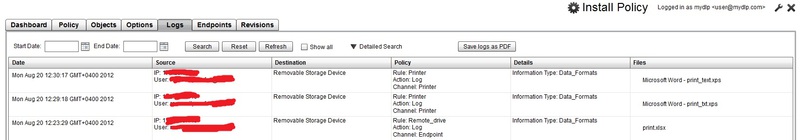

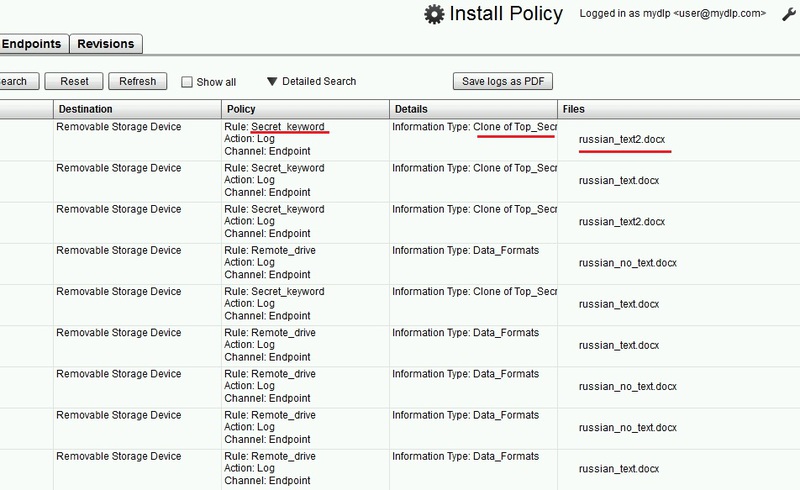

+ログ

実際、これがすべて始まったのは何のためですか。 保護されたデータを監視するためのログ。

日付、ユーザー、ルール、IPなどでフィルタリングできます。

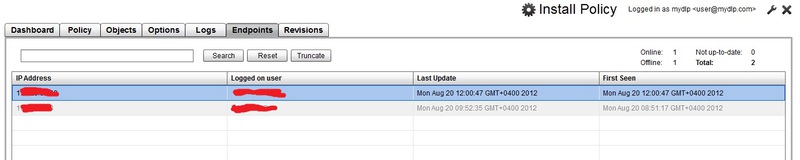

+エンドポイント

オンラインおよびオフラインのエージェントのリスト。

エージェントパーツの概要。

かなり大きなエージェントがProgram FilesディレクトリMyDLPに厳密にインストールされます。 パスは変更できません。 ディレクトリ内で、java、erlang、およびcygwinコンポーネントを確認できます。 3つのサービスと1つのドライバーもインストールされます。

1つのコンポーネント-1つのタスクで、典型的なオープンソースアプローチが追跡されているようです。 :)

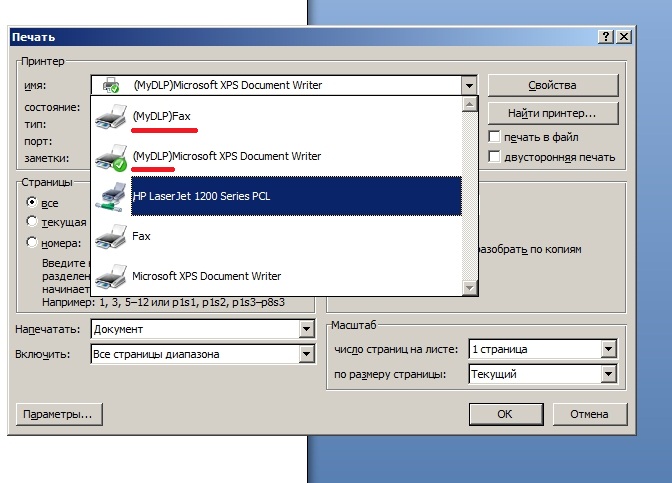

最初の起動時に、エージェントはインストールされているプリンターをスキャンし、仮想複製を作成します。 恥ずかしがらず、次の原則に従って呼び出します-(MyDlp)your_printerの名前。 デフォルトでテイクの1つを単純に配置します。

すべてのコンポーネントは合計で約50メガバイトのRAMを消費しますが、悪意のあるプロセッサのむさぼりでは気づかれていません。

XPでプリンターを制御するには、トリッキーなバッチファイルも実行する必要があります(サイトにあります)。

七の下で、そしてそれは動作します。

サーバー側のセットアップ。

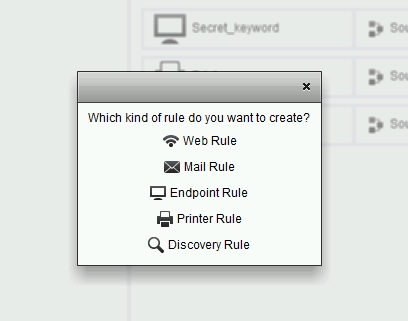

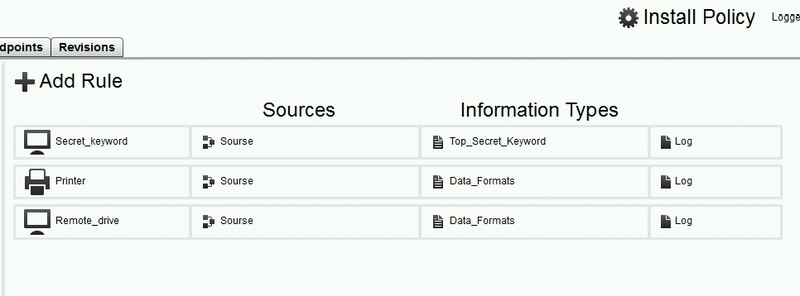

そのため、[ポリシー]セクションで[ルールの追加]ボタンをクリックして、5種類の制御チャネルから選択できます。

上で書いたように、サーバーがこれらのチャネルへのゲートウェイである場合、Webとメールは機能します。

エンドポイントルールは、リムーバブルデバイスの制御と、デバイス上の保護されたデータの移動です(データはエージェント部分から取得されます)。

プリンタールール-印刷制御(データはエージェントパーツから受信されます)。

発見、ローカルネットワーク内の保護されたデータの移動。

制御チャネルを選択したら、新しいルールに一意の名前を付ける必要があり、一般リストに表示されます。

上記のスクリーンショットでは、リムーバブルメディアを制御するための2つのルールと1つのプリンタールールがあります。

各ルールで、制御のソースと制御するデータのタイプ(ファイルとコンテンツ)を定義する必要があります。

ソースとデータ型は左側に記載されています。ルール上でマウスでドラッグアンドドロップするだけです。

3つのルールすべてで、ネットワーク全体という1つのソースがあります。 これは、IPアドレスに関係なく、すべてのエージェントからイベントを収集することを意味します。

データ型は、監視するデータを記述します。 タイプでフィルタリングし、正規表現を挿入して、コンテンツで検索できます。

そして、ルールがトリガーされたときの最後の利用可能なアクション:パス-スキップ、ブロック-ブロック、ログ-ログへの書き込み。 アーカイブ機能-シャドウコピーの作成は使用できません。

私の場合、最後の2つのルールはすべてのイベントを無差別に記録し、ファイルを印刷してUSBフラッシュドライブにコピーします。 これらは、プリンターとRemote_driveルールです。

最初のルールは、USBフラッシュドライブにコピーされたファイルにキーワード(単語)がある場合にのみアラートをスローします。 これはSecret_keywordsルールです。

すべてのエージェントがルールを取得するには、右上隅にある大きな[ポリシーのインストール]ボタンをクリックします。

システムテスト。

私が興味を持っている部分、つまりプリンターとリムーバブルメディアの制御に重点が置かれました。

何と言ってもいい。

プリンター制御は何も見えません。 バイパスは基本です。 ユーザーがテイクではなく元のプリンターを選択すれば十分であり、エージェントには何も表示されません。 さらに、エージェントには、起動後にインストールされた新しいプリンターは表示されません。

そしてそれが機能するので、仮想プリンターにドキュメントを送信します-ログエントリが表示されます。

リムーバブルメディアの場合、状況は改善されます。

Secret_keywordsルールにキーワードを詰め込みます。正規表現を使用できます。 これらの単語が見つかったファイルは、ログに流れ始めます。 それ以外はすべて、Remote_driveルールでマークされたログに注がれます。

ロシア語は通常、数字とラテン語などで解析されます。

したがって、タイプごとにルールのグループを作成できます。

銀行データ、経理、履歴書、科学など、それぞれに独自のキーワードがあります。 次に、USBフラッシュドライブにどのような種類のトピックファイルがあるかを確認できます。

まとめ

もちろん、システムはまだ湿っていて、小さな詰まりが落ちます。 ただし、新たに発生した問題については、コミュニティに連絡したり、ソースコードやサーバー側を調べたりすることもできます。 ファイルでファイナライズした後、システムは非常に使いやすくなったと思います。

追伸 この機会を利用して、Habrausersに商用DLPソリューションの使用と実装における実際の経験を共有してもらいたいと思います。 ベンダーのWebサイトで、通常どおり、1つの広告。 誰も妨害や困難について語らないでしょう。