CAPWAPプロトコルのオープン性にもかかわらず、コントローラーは、製造元が直接宣言しているシスコの生産ポイントでのみ動作します。 現在利用可能なデバイスには、いくつかのクラスがあります。

- 1つの2.4 GHz無線モジュール(b / g / n)、または2つの2.4 GHzと5 GHz(a / n)。 最初の帯域は汚れているため(20 MHzチャンネルは3つしかありません:1、6、11)、デュアルバンドアクセスポイントを選択することを強くお勧めします。

- 主に他の信号変調(MCS)、入出力ストリームの数(MIMO)の増加、チャネルマージ、フレーム間インターバルを使用したゲーム、およびその他のトリックによって実現される高転送速度(-n)をサポートしています。 クライアントとアクセスポイント間のデータ転送速度は、大まかに言って、距離に反比例し、ネットワークセグメントの総容量はすべてのユーザー間で共有されることに注意してください。

- 外部アンテナを接続するためのサポート、またはビルトイン(選択-段ボールの壁がある単純なオフィス、または倉庫、通りなどで作業する必要があります);

- 自律的に、またはコントローラー(Aironet 3600)を介してのみ動作する機能を備えている。

- 電子機器の機能がシンプルであるか、複雑な無線条件で動作するための機能を備えています(ClientLink、CleanAirなど)

さまざまなデバイスの機能の適切な比較は、メーカーによって提供されます。 タスクの予算に応じて、自分で選んでください。 実験、または単純なネットワークの場合、古い、もはや完全にサポートされていない1121 b / gモデル(ただし15ドル)、またはより新しいデバイス、1131AGは非常に適しています。 取得するポイント数-信号レベル、計算、自分自身、および他の人の経験を測定することにより、実験的に調べる必要があります。 いずれにしても、何も後でだけ弱い信号レベル(のようなソフトウェアはっきり見えるところに一つまたは二つの新しいアクセスポイントを追加するために傷つけることはできませんWCS / NCSあなたは右の地図上の場所を示し、さらにヒントがplanningaモードで与えるが)。 この場合、再構成は必要ありません。コントローラは、電力レベルと周波数計画を使用して自動的に設定します。 サポートされるアクセスポイントの数は、ライセンスによって決まります。 一部のコントローラー(5508および2504)では、追加のライセンスを購入できます。 フォールトトレランスを向上させるために、2つのコントローラーを持ち、それらの間でポイントを正しく分散することが推奨されます。 これについては、明らかに、別の時間。

それまでの間、アクセスポイントが「自律的な世界」(AIR-AP-xxx)から来た場合は、コントローラの世界(AIR-LAP-xx)に変換する必要があります。 すべてのアクセスポイントがこの操作をサポートしています。 それを行うには、ネットワーク経由でアクセス可能なアクセスポイント自体(登録済みIPアドレスと既知のアクセス権)、および特別な無料ユーティリティ 、または必要なツールが存在するWCSまたはNCS管理ソフトウェアが必要です。 全般的に、すべてのプレファームウェアは、次の操作に帰着します。

- アクセスポイントへの特別なリカバリイメージの上書き(TFTP)

- 古い設定ファイルを削除します

- 既存のオフラインソフトウェアを削除する

- クロック同期

- アクセスポイント証明書がまだ生成されていない場合は生成します

コントローラとのアクセスポイントの通信プロトコルであるCAPWAPは、実際にはUDPトランスポート証明書によって保護されているDatagram TLSプロトコルに基づいているため、証明書が必要です。

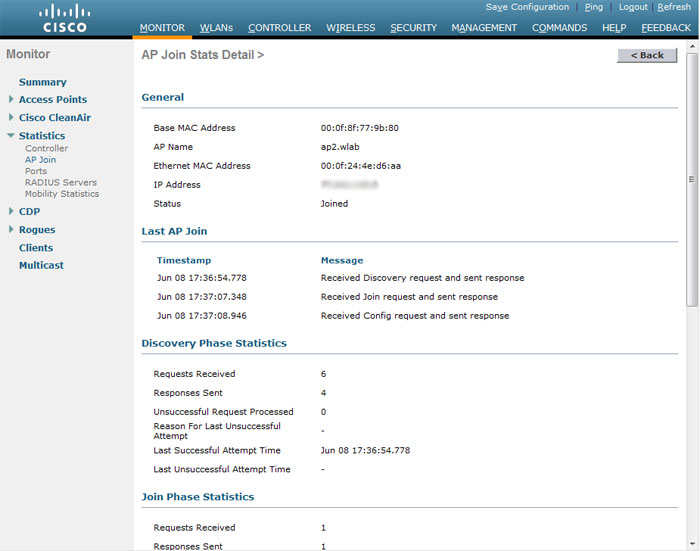

変換されたアクセスポイントが再起動し、そのコントローラを「検索」します。 すぐに購入した箱から出してすぐに使用できる「軽量」アクセスポイントも同様です。 検索プロセスには、デバイスのIPアドレスの取得、コントローラーのリストの受信、各コントローラーの可用性、可用性、負荷の確認、選択したコントローラーへの実際の登録が含まれます。 この問題はこの記事のキーであり、通常はほとんどの問題を引き起こすため、この問題について詳しく説明しましょう。

アクセスポイントは、DHCPサーバー(任意のメーカー:Cisco IOS、Miscosoft、Unix ISC-DHCP)からIPアドレスを取得するか、静的に構成されたIPアドレスを使用できます。 状況に応じて、任意の方法を使用できます。 あなたの場合、DHCPサーバーが近くにない(またはアクセス権がない)か、アクセスポイントがアクセスできない場所(仮天井の後ろ)に既にインストールされていることがわかります。 いずれかのCOMポートは既にどこでもありません(ただし、USB-COMアダプターに注意してください)。

アクセスポイントを「手動で」構成するには、コンソールポートを持たないモデル1121を除き、コンソール(9600/8 / N / 1)に接続する必要があります。 ダウンロードすると、アクセスポイントはアドレスを取得し、コントローラを検索するモードに入ります。 デフォルトでは、ユーザー名とパスワードは「 Cisco 」(大文字)であり、 有効化パスワードは同じです。 試行が一定回数失敗すると、ポイントが再起動し、プロセスが永久に継続します。 再起動を防ぐには、文書化されていない次のコマンドでキャンセルします。

debug capwap client no-reload

次に、アドレスを明示的にポイントに設定します。

capwap ap ip address <ip_address> <subnet mask>

capwap ap ip default-gateway <gw_address>

注意! Lightweightアクセスポイントは、コンフィギュレーションモードを使用できない特別なバージョンのIOSを実行します。 良い方法で、それは必要ではありません:ポイントはそれの登録の時にコントローラからすべての構成設定を受け取ります。 例外は、IPアドレスなどの静的構成の小さなセットです。 理論的には、ドキュメントに記載されていないdebug capwap console cliコマンドを使用して、コマンドラインからポイントを強制的に構成モードにすることができますが、この方法は結果を伴うため実際には必要ありません。

次に、コントローラーポイントのアドレスを設定します。 最初のコントローラー(1つで十分です):

capwap ap controller ip address <wlc_mgmt_ip>

2つ以上のコントローラーがある場合は、より優れています。

capwap ap primary-base <controller_name> <wlc_mgmt_ip>

capwap ap secondary-base <controller_name> <wlc_mgmt_ip>

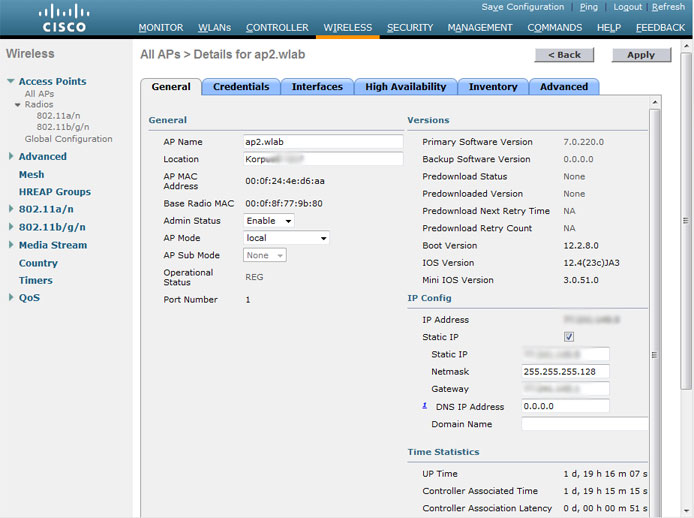

ap-managerインターフェースのアドレスではなく、コントローラーの管理インターフェースのアドレス(Webインターフェースに自分で接続する場所)を指定する必要があります。 show capwap client configコマンドで設定結果を見ることができます:

configMagicMark 0xF1E2D3C4

chkSumV2 47358

chkSumV1 27913

swVer 7.0.220.0

adminState ADMIN_ENABLED(1)

name ap2.wlab

location KorpusXX

group name ApGg1

mwarName wlc2...n

mwarIPAddress ...3

mwarName

mwarIPAddress 0.0.0.0

mwarName

mwarIPAddress 0.0.0.0

ssh status Enabled

Telnet status Disabled

...

DHCPを介してアクセスポイントのIPアドレスを自動的に設定するには、追加のオプション43を設定する必要があります。このオプションは、利用可能なコントローラアドレスについてポイントに通知します。 さまざまなサーバーのセットアップの詳細については、 こちらをご覧ください 。 コツは、オプション43のパラメーターでコントローラーのアドレスを渡すことです。 パラメーター値(HEX形式)のTLV形式は、たとえばf108c0a80a05c0a80a14です 。ここで、0xf1(241)はオプションパラメーター番号、0x08(データ長、IPアドレスの4バイト/オクテット2回)、0xc0a80a05は192.168.10.5および0xc0a80a14に変換されます192.168.10.20。

アクセスポイントは、DNS経由のクエリを通じて、または「無線で」近隣からコントローラのアドレスを取得することもできます。

デバイス自体をローカルネットワークに接続する方法について少し説明します。 アクセスポイントに必要なのは、コントローラとのIP接続だけです。 他のコンピューターと一緒にローカルネットワークのアクセスポート(アクセスポート)に接続するだけで十分です。 無線ネットワーク上のビデオアプリケーションまたは音声アプリケーションの場合にのみ、 優先順位を設定する必要があります。リモートオフィスおよびH-REAPポイント設定の場合は、トランクポートです。 1つのアクセスポイントが独自のセキュリティポリシーとVLANへの切り替えを使用して複数のSSID(無線ネットワーク)に接続する機能を提供している場合でも、コントローラーレベルで有線ネットワークとのインターフェイス設定のみを考慮する必要があります。

ローカルネットワークにポイントを設定したら、コントローラーへの接続を試行する方法を確認します( Monitor-AP Join )。

ただし、アクセスポイントはコントローラを認識しているように見えますが、ポイントブランクでは接続しません。 これはほぼ確実に、 Security-AAA-AP Policiesメニューで設定された確立されたセキュリティポリシーによるものです。 これらのポリシーのほとんどすべては、何らかの形で証明書に関連しています。 この問題について詳しく説明します。

上記のように、CAPWAPの操作の詳細により、ポイントとコントローラー間のデータは証明書を使用して暗号化されます。 証明書は、もちろん、コントローラーとアクセスポイントにあります。 コントローラーには、シスコシステムズの証明書(ルートおよびその派生物)が事前にインストールされており、アクセスポイントではないWeb認証およびローカルRADIUSサーバー用の追加の証明書を運ぶことができます。また、独自の証明機関(PKI) 。 コントローラ上で認証されるアクセスポイント証明書は、次の4種類です。

- MIC(製造元がインストールした証明書)

- SSC(自己署名証明書)

- LSC(ローカルで有効な証明書)

- LBS-SSC(ロケーションベースのサービス-SSC)

最初の種類の証明書は、2006年以降に発行されたスタンドアロンの証明書を含むすべてのアクセスポイントに存在します。 この証明書は工場で配線され、ベンダー自身によって署名され、アクセスポイントの有線MACアドレスに関連付けられます。

SSC証明書は、MIC証明書が存在しない場合、「軽量」への変換時にポイント自体によって生成されます。 それはそれ自体で署名されます。

組織にデジタル署名および暗号化システムにローカルな手段のみを使用する指示がある場合は、PKIでLSC証明書を自分で作成できます。

LBS-SSC証明書は、コントローラーと対話するときにMobility Services Engineデバイスによって作成および使用されます 。

ログインしようとしたときに受け入れるアクセスポイントの証明書の種類は、自分で設定できます。

さらに、RADIUSサーバーを使用して、アクセスポイントのMACアドレスの有効性を確認できます。 MIC証明書(auth-list)を使用して、ポイントのMACアドレスを明示的に設定することもできます。 ただし、SSC証明書の場合、アクセスポイントのイーサネットインターフェイスのMACアドレスだけでなく、証明書のハッシュも示す、いずれの場合もリストにそれらを追加する必要があります。 どこで入手できますか? コントローラで、証明書検証プロセスのデバッグを有効にします。

(Cisco Controller)> debug pm pki enable

*spamReceiveTask: Jun 10 21:49:39.450: sshpmGetCID: called to evaluate cscoDefaultIdCert

*spamReceiveTask: Jun 10 21:49:39.450: sshpmGetCID: comparing to row 0, CA cert bsnOldDefaultCaCert

*spamReceiveTask: Jun 10 21:49:39.450: sshpmGetCID: comparing to row 1, CA cert bsnDefaultRootCaCert

*spamReceiveTask: Jun 10 21:49:39.450: sshpmGetCID: comparing to row 2, CA cert bsnDefaultCaCert

...

*spamReceiveTask: Jun 10 21:49:39.731: sshpmGetIssuerHandles: subject L=San Jose, ST=California, C=US, O=Cisco Systems, MAILTO=support@cisco.com, CN=C1100-000f244ed6aa

*spamReceiveTask: Jun 10 21:49:39.731: sshpmGetIssuerHandles: issuer L=San Jose, ST=California, C=US, O=Cisco Systems, MAILTO=support@cisco.com, CN=C1100-000f244ed6aa

*spamReceiveTask: Jun 10 21:49:39.732: sshpmGetIssuerHandles: Mac Address in subject is 00:0f:24:4e:d6:aa

*spamReceiveTask: Jun 10 21:49:39.732: sshpmGetIssuerHandles: Cert Name in subject is C1100-000f244ed6aa

*spamReceiveTask: Jun 10 21:49:39.732: sshpmGetIssuerHandles: Cert is issued by Cisco Systems.

*spamReceiveTask: Jun 10 21:49:39.741: ssphmSsUserCertVerify: self-signed user cert verfied.

...

*spamReceiveTask: Jun 10 21:49:39.752: sshpmGetIssuerHandles: SSC Key Hash is d886bcaf0d22398538ccdef3f53d6ec7893463b8

*spamReceiveTask: Jun 10 21:49:39.755: sshpmFreePublicKeyHandle: called with 0xf2de114

[追加]を選択し、SSCと入力し、MACアドレスをコピーして適切なフィールドにハッシュし、[適用]、ポイントのリロードを待ち、デバッグをオフにします(debug disable-all)。ポイントが接続されます。

証明書ハッシュを手動で追加することもできます。

config auth-list ap-policy ssc enable

config auth-list add ssc 00:0f:24:4e:d6:aa d886bcaf0d22398538ccdef3f53d6ec7893463b8

Webインターフェースを介してコントローラーで実行できることはすべて、コマンドラインからも取得できます。 それは便利さと習慣の問題です。 注:いくつかの特定のコマンドは、コマンドラインからのみ使用できます。

アクセスポイントが接続されたので(他のユーザーも希望)、無線インターフェイス(ワイヤレス-802.11a / n、802.11b / g / n)、-g、-nモードをオンにして、ワイヤレスネットワークを構成できます(SSID)。 次回はそれについて。

UPD:続き: Ciscoコントローラーでのワイヤレスネットワークの構成