インターフェイスに新しいものは何もありませんでした。受信トレイには文字がありませんでした。 迷惑メールでパパをクリックし、手紙を見て…新しい手紙が届いたことがわかりました。 手紙は、メール配信システム(Mailer-Daemon@prof1.mail.ru)からのものでした。 私の手紙はスパムと見なされたため、多くの受信者に配信されなかったというメッセージが含まれていました。 私はそのような手紙を送らなかったことを理解するのに十分な正気であると考えました。

序文があなたに興味があるなら、私は続けます。

彼は同じ文字で「スパム」に戻り、「F5」を押しました。 新しいスパムメール。 私は手紙の出所を見ました。 私は体だけを持ってきます:

----ALT--ZBQj2NTm1312448872

Content-Type: text/plain; charset=koi8-r

Content-Transfer-Encoding: base64

dnRpankgZml1cHcga3ZrZHpvIHNsc2J2ciBxY25odCA=

----ALT--ZBQj2NTm1312448872

Content-Type: text/html; charset=koi8-r

Content-Transfer-Encoding: base64

CjxIVE1MPjxCT0RZPnZ0aWp5IGZpdXB3IDxhIGhyZWY9Imh0dHA6Ly9wb2h1ZGV0Zm9ydW1mb3Rr

aW0uYmxvZ3Nwb3QuY29tIj5rdmtkem8gc2xzYnZyIHFjbmh0IDwvYT48aW1nIHNyYz1odHRwOi8v

aW5mbzIzMmluZm9ybWF0aW8uY29tL2ZyaWVuZC5naWYgd2lkdGg9MT48L0JPRFk+PC9IVE1MPgo=

----ALT--ZBQj2NTm1312448872--

BASE64を展開すると、次のHTMLコードが取得されます。

<HTML><BODY>vtijy fiupw <a href="http://pohudetforumfotkim.blogspot.com">kvkdzo slsbvr qcnht </a><img src=http://info232informatio.com/friend.gif width=1></BODY></HTML>

大したことない。 リンク、写真。 HTMLの本文はテキストとは異なります。 関係ありません。

私はページ自体のソースを見てmail.ru ...そしてそこには、多くのゴミコードの中で:

また、判明したように、ここにはひどいものは何もありません。

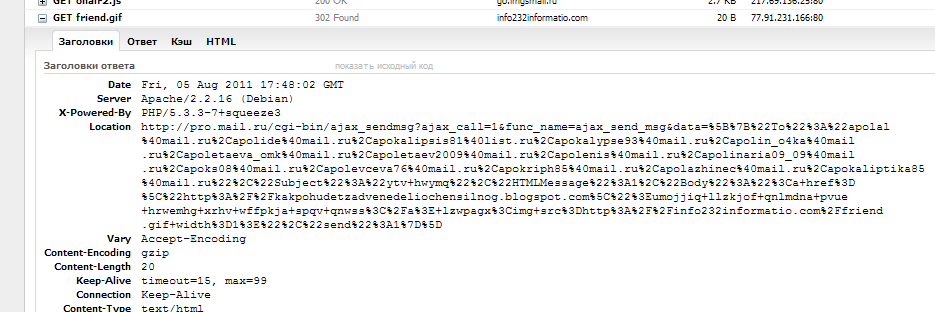

そして問題は、まさにこの画像friend.gifにあります。 mail.ruのリファラーが存在する場合、リダイレクトを提供します

そして、このGETリクエスト(!)は、多数の受信者にメールを送信します。

問題がすぐに修正されることを期待しましょう。 Mail.ruにコピーを送信し、評判の良いコミュニティと共有します。 この脆弱性はすでに悪用されています。

このf話の教訓は単純です。 GETリクエストがサーバーの状態を変更すべきではないことに応じて、RFCを常に観察する価値があります。 初心者がこの単純なルールの重要性を理解することを願っています。