はじめに

アクセス制御リスト(ACL)は、何かを許可または禁止するテキスト式のセットです。 通常、ACLはIPパケットを許可または拒否しますが、とりわけ、IPパケットの内部を調べ、パケットタイプ、TCPおよびUDPポートを表示できます。 ACLは、さまざまなネットワークプロトコル(IP、IPX、AppleTalkなど)にも存在します。 基本的に、アクセスリストの使用はパケットフィルタリングの観点から考慮されます。つまり、インターネットとプライベートネットワークの境界に機器があり、不要なトラフィックをフィルタリングする必要がある状況では、パケットフィルタリングが必要です。

ACLを着信方向に配置し、冗長タイプのトラフィックをブロックします。

理論

ACLの機能はトラフィックを分類することです。ACLを適用する場所に応じて、最初にトラフィックをチェックし、それから何かを行う必要があります。 ACLはどこにでも適用されます。例:

- インターフェイス: バッチフィルタリング

- Telnet回線: ルーターアクセス制限

- VPN: 暗号化する必要があるトラフィック

- QoS: どのトラフィックに優先順位を付ける必要があるか

- NAT: 変換するアドレス

これらすべてのコンポーネントにACLを使用するには、それらの機能を理解する必要があります。 そして、主にバッチフィルタリングを扱います。 パケットフィルタリングに関連して、ACLはインターフェイスに配置され、独立して作成されてから、インターフェイスにねじ込まれます。 インターフェースに固定するとすぐに、ルーターはトラフィックの表示を開始します。 ルーターは、トラフィックを着信および発信と見なします。 ルーターに入るトラフィックはインバウンドと呼ばれ、ルーターから出るトラフィックはアウトバウンドです。 したがって、ACLは着信方向または発信方向に配置されます。

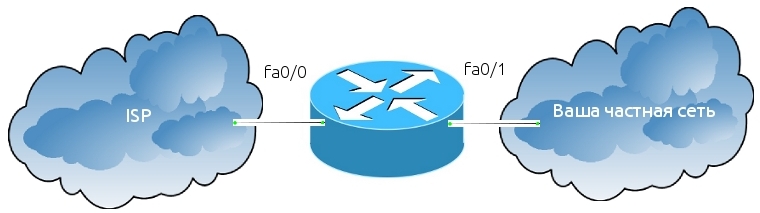

パケットがプライベートネットワークからルーターfa0 / 1のインターフェイスに到着すると、ルーターはインターフェイスにACLがあるかどうかをチェックし、ACLがある場合は、アクセスリストのルールに従って、式が記述されている正確な順序で処理が実行されます(アクセスリストが許可する場合)パケット、この場合、ルーターはfa0 / 0インターフェイスを介してプロバイダーにパケットを送信します。アクセスリストがパケットの通過を許可しない場合、パケットは破棄されます。 アクセスリストがない場合、パケットは制限なしで飛行します。 パケットをプロバイダーに送信する前に、ルーターは発信ACLのfa0 / 0インターフェイスもチェックします。 実際には、ACLはインバウンドまたはアウトバウンドとしてインターフェースに接続できます。 たとえば、インターネット上のすべてのノードがネットワークにパケットを送信することを禁止するルールを持つACLがあります。

それでは、このACLをどのインターフェースにアタッチしますか? ACLを発信インターフェイスとしてfa0 / 1インターフェイスにアタッチすると、ACLは機能しますが、これは完全に真実ではありません。 エコー要求がプライベートネットワーク上の一部のホストのルーターに届き、fa0 / 0インターフェイスにACLが存在するかどうかを確認し、存在しない場合、fa0 / 1インターフェイスを確認し、このインターフェイスにACLがあり、発信として設定され、すべてが正しいネットワークに侵入しませんが、ルーターによって破壊されます。 ただし、ACLを着信インターフェイスとしてfa0 / 0インターフェイスにアタッチすると、パケットはルーターに到着するとすぐに破棄されます。 ルーターのコンピューティングリソースの負荷が少ないため、後者のソリューションは正しいです。 拡張ACLはソースのできるだけ近くに配置する必要がありますが、標準のACLはできるだけレシーバの近くに配置する必要があります 。 これは、ネットワークを介してパケットを無駄にしないために必要です。

ACL自体は、 許可 ( deny )または拒否 (deny)が記述されたテキスト式のセットであり、処理は式が指定された順序で厳密に実行されます。 したがって、パケットがインターフェイスに到着すると、最初の条件がチェックされ、最初の条件がパケットに一致する場合、その処理は終了します。 パッケージは続行されるか、破棄されます。

ここでも、 パケットが条件に一致する場合、処理されません 。 最初の条件が一致しない場合、2番目の条件が処理され、一致する場合、処理は停止し、そうでない場合、3番目の条件が処理され、すべての条件がチェックされるまで続きます。 一致する条件がない場合、パッケージは単に破棄されます。 リストの両端には、暗黙の拒否(すべてのトラフィックを拒否)があります。 構成エラーが頻繁に発生するため、これらのルールには非常に注意してください。

ACLは2つのタイプに分けられます。

- 標準: 送信元アドレスのみをチェックできます

- 拡張: 送信元アドレスと受信者アドレスをチェックできます。IPの場合、プロトコルタイプとTCP / UDPポートも

アクセスリストは、番号または記号名で示されます。 ACLは、さまざまなネットワークプロトコルにも使用されます。 次に、IPを使用します。 これらは、アクセスリストに番号を付けて次のように指定されます。

- 標準: 1から99

- 拡張: 100から199

文字ACLも標準と拡張に分かれています。 標準のものよりもはるかに多くチェックできることを思い出してください。ただし、ソースアドレスフィールドのみを見る標準のものとは異なり、パッケージ内を見る必要があるため、動作も遅くなります。 ACLを作成するとき、各アクセスリストエントリは、デフォルトでは10(10、20、30など)以内のシリアル番号で識別されます。 このため、特定のエントリを削除して別のエントリをその場所に挿入できますが、この機能はCisco IOS 12.3に登場したため、12.3より前にACLを削除してから完全に再作成する必要がありました。 インターフェイス、プロトコル、方向ごとに複数のアクセスリストを配置することはできません 。 説明します:ルーターがあり、インターフェースがある場合、IPプロトコルのアクセスリストは、たとえば10番下に1つだけ配置できます。ルーター自体に関する別のルールは、 ACLがルーター自体によって生成されるトラフィックに影響しません。 。

ACLのアドレスをフィルタリングするには、WildCardマスクが使用されます。 これは逆マスクです。 テンプレート式:255.255.255.255を取得し、テンプレートから通常のマスクを減算します。

255.255.255.255-255.255.255.0、マスク0.0.0.255を取得します。これは通常のマスク255.255.255.0で、ワイルドカードマスクは0.0.0.255のみです。

ACLの種類

動的(動的ACL)

たとえば、あるサーバーに接続されているルーターがあり、外部からのアクセスをブロックする必要がある場合、次のことができますが、同時にサーバーに接続できる人が数人います。

動的アクセスリストを設定し、着信方向にアタッチしてから、接続する必要がある人々、Telnetを介してこのデバイスに接続します。その結果、動的ACLはサーバーへの通路を開き、すでにHTTPなどでサーバーにアクセスできます。 デフォルトでは、10分後にこのパッセージが閉じられ、ユーザーはデバイスに接続するために再度Telnetを実行するように強制されます。

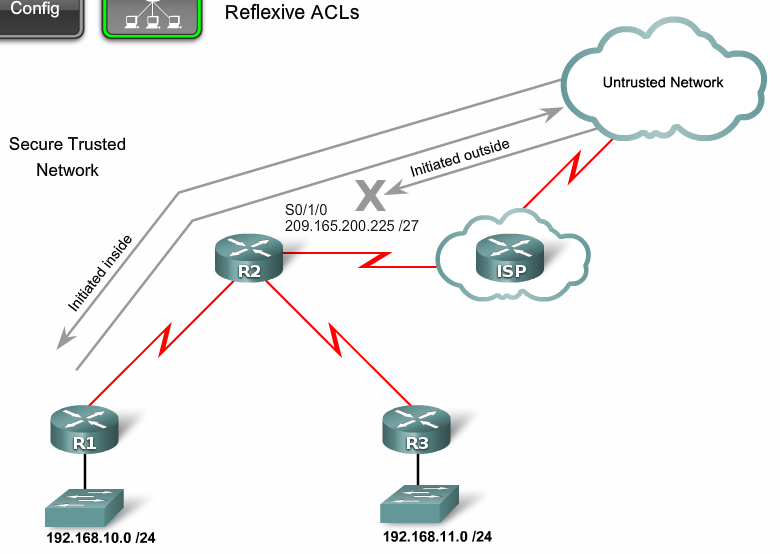

再帰ACL

ここで状況はわずかに異なります。ローカルネットワーク上のノードがTCP要求をインターネットに送信するとき、TCP応答が接続を確立するために開いた通路が必要です。 通過がない場合、接続を確立できず、攻撃者はこの通過を利用して、たとえばネットワークに侵入することができます。 リフレクティブACLはこのように機能し、アクセスを完全にブロックしますが、ローカルネットワークから生成されたユーザーセッションのパラメーターを読み取り、それらを拒否するための通路を開くことができる別の特別なACLが形成されます。つまり、インターネットからインストールできません。接続。 また、ローカルネットワークから生成されたセッションは回答を受け取ります。

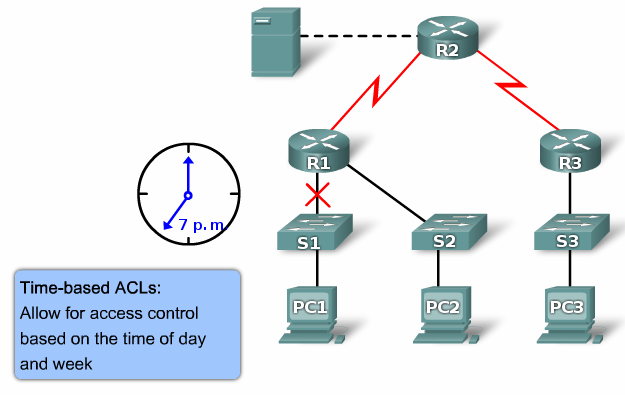

時間ベースのACL

通常のACLですが、時間制限があるため、アクセスリストの特定のエントリをアクティブにする特別なスケジュールを入力できます。 そして、そのようなトリックを行うには、たとえば、営業日中にHTTPアクセスを禁止し、ルーターインターフェイスにハングアップするアクセスリストを作成します。 、

必要に応じて、インターネットをサーフィンしてください。

カスタマイズ

ACL自体は個別に作成されます。つまり、グローバル構成で作成されたリストに過ぎず、インターフェイスに割り当てられてから初めて機能します。 アクセスリストを正しく設定するには、いくつかの点を覚えておく必要があります。

- 処理は、条件が記録された順序で厳密に実行されます。

- パケットが条件に一致する場合、処理されません

- 各アクセスリストの最後には、暗黙の拒否(すべて拒否)があります。

- 拡張ACLはソースのできるだけ近くに配置する必要がありますが、標準ACLはできるだけレシーバの近くに配置する必要があります。

- インターフェイス、プロトコル、方向ごとに複数のアクセスリストを配置することはできません。

- ACLは、ルーター自体によって生成されたトラフィックには影響しません

- WildCardマスクは、アドレスのフィルタリングに使用されます。

標準アクセスリスト

Router(config)# access-list < 1 99> {permit | deny | remark} {address | any | host} [source-wildcard] [log]

- 許可: 許可する

- 拒否: 禁止

- 備考: アクセスリストへのコメント

- アドレス: ネットワークを無効または許可する

- any: すべてを許可または拒否

- ホスト:ホストを許可または拒否します

- source-wildcard:ワイルドカードネットワークマスク

- log: このACLを通過するパケットのロギングを有効にします

拡張アクセスリスト

Router(config)# access-list < 100 199> {permit | deny | remark} protocol source [source-wildcard] [ operator operand] [ port < > [established]

- プロトコルソース: どのプロトコルを許可または閉じるか(ICMP、TCP、UDP、IP、OSPFなど)

- 拒否: 禁止

- 演算子:

ABCD-受信者アドレス

any-任意のエンドホスト

eq-このポート上のパケットのみ

gt-ポート番号が大きいパケットのみ

host-唯一のエンドホスト

lt-小さいポート番号のパケットのみ

neq-このポート番号にないパケットのみ

範囲-ポート範囲 - port:ポート番号(TCPまたはUDP)、名前を指定できます

- 確立済み: 既に作成されたTCPセッションの一部であるTCPセグメントの通過を許可します

インターフェースに接続する

Router(config-if)# ip access-group < ACL> {in | out}

- in: 着信方向

- out: 発信方向

名前付きアクセスリスト

Router(config)# ip access-list {standard | extended} {< ACL> | < ACL>}

Router(config-ext-nacl)# {default | deny | exit | no | permit | remark}

- 標準: 標準ACL

- 拡張: 拡張ACL

- デフォルト: コマンドをデフォルトに設定します

ルーターアクセス制限

R(config)# line vty 0 4

仮想回線構成モードに移動します。

R(config-line)# password <>

R(config-line)# login

R(config-line)# access-class 21 in

R(config-line)# password <>

R(config-line)# login

R(config-line)# access-class 21 in

in-ユーザー名とパスワードを設定し、許可されたIPアドレスでアクセスリストを修正します。

ダイナミックアクセスリスト

R3(config)# username Student password 0 cisco

-Telnet経由で接続するユーザーを作成します。

R3(config)# access-list 101 permit tcp any host 10.2.2.2 eq telnet

R3(config)# access-list 101 dynamic testlist timeout 15 permit ip 192.168.10.0 0.0.0.255 192.168.30.0 0.0.0.255

すべてのノードがTelnet経由でサーバーに接続できるようにします。

R3(config)#interface serial 0/0/1

R3(config-if)# ip access-group 101 in

R3(config)#interface serial 0/0/1

R3(config-if)# ip access-group 101 in

101 in-着信方向のインターフェイスに101 ACLを割り当てます。

R3(config)# line vty 0 4

R3(config-line)# login local

R3(config-line)# autocommand access-enable host timeout 5

R3(config)# line vty 0 4

R3(config-line)# login local

R3(config-line)# autocommand access-enable host timeout 5

ユーザーが認証されるとすぐに、ネットワーク192.168.30.0が利用可能になり、非アクティブな状態が5分間続くとセッションが閉じられます。

反射型アクセスリスト

R2(config)# ip access-list extended OUTBOUNDFILTERS

R2(config-ext-nacl)# permit tcp 192.168.0.0 0.0.255.255 any reflect TCPTRAFFIC

R2(config-ext-nacl)# permit icmp 192.168.0.0 0.0.255.255 any reflect ICMPTRAFFIC

R2(config)# ip access-list extended OUTBOUNDFILTERS

R2(config-ext-nacl)# permit tcp 192.168.0.0 0.0.255.255 any reflect TCPTRAFFIC

R2(config-ext-nacl)# permit icmp 192.168.0.0 0.0.255.255 any reflect ICMPTRAFFIC

-内部から開始されたトラフィックをルーターに監視させます。

R2(config)# ip access-list extended INBOUNDFILTERS

R2(config-ext-nacl)# evaluate TCPTRAFFIC

R2(config-ext-nacl)# evaluate ICMPTRAFFIC

R2(config)# ip access-list extended INBOUNDFILTERS

R2(config-ext-nacl)# evaluate TCPTRAFFIC

R2(config-ext-nacl)# evaluate ICMPTRAFFIC

-着信トラフィックをチェックして内部から開始されたかどうかを確認し、TCPTRAFFICをINBOUNDFILTERSにバインドするようにルーターに要求する受信ポリシーを作成します。

R2(config)# interface serial 0/1/0

R2(config-if)# ip access-group INBOUNDFILTERS in

R2(config-if)# ip access-group OUTBOUNDFILTERS out

R2(config)# interface serial 0/1/0

R2(config-if)# ip access-group INBOUNDFILTERS in

R2(config-if)# ip access-group OUTBOUNDFILTERS out

インターフェイスで着信および発信ACLを使用します。

制限時間

R1(config)# time-range EVERYOTHERDAY

R1(config-time-range)# periodic Monday Wednesday Friday 8:00 to 17:00

R1(config)# time-range EVERYOTHERDAY

R1(config-time-range)# periodic Monday Wednesday Friday 8:00 to 17:00

曜日と時刻を追加する時間リストを作成します。

R1(config)# access-list 101 permit tcp 192.168.10.0 0.0.0.255 any eq telnet time-range EVERYOTHERDAY

-ACLに時間範囲を適用します。

R1(config)#interface s0/0/0

R1(config-if)# ip access-group 101 out

R1(config)#interface s0/0/0

R1(config-if)# ip access-group 101 out

-ACLをインターフェイスに修正します。

トラブルシューティング

R# show access-lists {ACL番号| 名前}-アクセスリスト情報を確認します。

R# show access-lists-ルーター上のすべてのアクセスリストを表示します。

例

Router# show access-lists

Extended IP access list nick

permit ip host 172.168.1.1 host 10.0.0.5

deny ip any any (16 match(es))

Standard IP access list nick5

permit 172.16.0.0 0.0.255.255

nickおよびnick5という名前の2つのACL(標準および詳細)があることがわかります。 最初のリストは、ホスト172.16.1.1がIP経由でアクセスできるようにします(これは、IPを介して実行されるすべてのプロトコルが許可されることを意味します)。 他のすべてのトラフィックは、deny ip any anyコマンドによって拒否されます。 この条件の隣に、この例では、(16 match(es))と書き込みます。 これは、16個のパケットがこの条件に該当することを示しています。

2番目のACLは、172.16.0.0 / 16ネットワーク上の任意のソースからのトラフィックの通過を許可します。

練習する

CCNA 4 ACLコースの第5章からPacket Tracerのラボ作業を収集しました。 実際に知識を統合したい場合は、 -link 、mirror- FTPをご覧ください。 サイズ-865.14 KB。

文学

CCNA調査:WANへのアクセス(5章)