過去2010年は、オンライン詐欺の全盛期と言えます。 攻撃者は、違法な収入を得るための多数のスキームを考案して実装し、マルウェア自体は何億ものコンピューターに落ちました。

過去2010年は、オンライン詐欺の全盛期と言えます。 攻撃者は、違法な収入を得るための多数のスキームを考案して実装し、マルウェア自体は何億ものコンピューターに落ちました。

したがって、不正な手段の評価は2010年です。

警告トラフィック!

2010年の上位10種類の「マルウェア」からこのレビューを開始することを提案します。

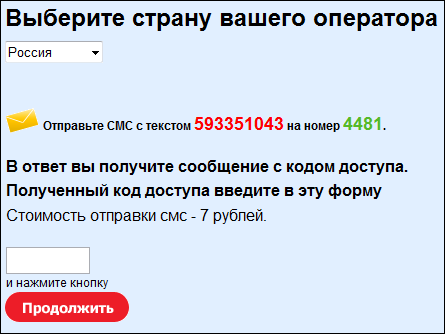

10位-擬似サービス

詐欺師は、SMSのコストは7ルーブルであると報告しています。 一部のオペレーターの実際の価値は、サイトで宣言された詐欺師のほぼ43倍です。

昨年、Webの多くのユーザーが、興味深く、ほとんどの場合は違法なコンテンツへのアクセスを申し出ました。 たとえば、攻撃者は、ポルノコンテンツを含むサイトへのアクセスを取得するか、ソーシャルネットワークのユーザーの個人的なメッセージを読むことを提案しました。 99%のケースでそのような「情報」を支払うことはSMSメッセージであり、攻撃者によると、これには1ドルはかかりますが、実際には、そのようなメッセージには平均4ドルかかります。 一部のシステムは、1つのSMSを送信することで、選択したサービスにアクセスするには別の2つのメッセージを送信する必要があるという通知をユーザーが受け取るように構成されています。 口実は異なる場合があります。 たとえば、ポルノサイトにアクセスするための最初のメッセージを送信すると、「18歳の場合、コード*****を番号****に送信してSMSを送信してください」という質問が表示されます。 12ドルから20ドル。 そのようなサービスの質はしばしば疑わしい。 さらに、多くの場合、約束は平凡なブラフです-ユーザーはコンテンツを受け取らずにお金を失います。 この詐欺スキームを使用するサイトへのリンクは、通常、無料コンテンツのあるサイトを介してバナー広告ネットワークを通じて配信されます。

9位-偽アーカイブ

SMSのコストについては何も言われていませんが、 実際のコストは次のとおりです。

攻撃者は偽のトレントトラッカーまたはファイルストレージを作成し、そこから人気または珍しいコンテンツをダウンロードできると言われています。 これらのリソースは、検索エンジンの一般的なクエリの最初の行に表示されます。 このリソースを使用して、被害者は、ダウンロードに必要な情報を含む自己解凍アーカイブを受け取ります。 実際には、「アーカイブ」は実行可能ファイル(* .exe)であり、インターフェイスとアイコンは自己解凍アーカイブに非常に似ています。 このアーカイブと現在の違いは、特定の瞬間の「開梱」プロセスで、プロセスを完了するために特定の金額を支払う必要があることをユーザーに通知することです。 実際、ユーザーは2回欺かれます-攻撃者にお金を送りますが、自分にとって有益な情報は受け取りません。 アーカイブには視覚的なラッパーとガベージ以外のものは含まれておらず、そのサイズ(見かけ上はユーザーの警戒の程度)は70 MB以上に達する可能性があります。

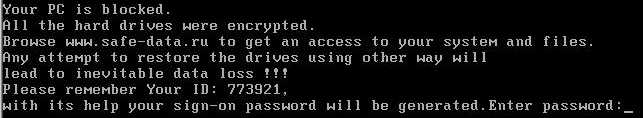

8位-ブートブロッカー

2010年11月、ブロッカーが配布されました。これは、感染中にハードドライブのブート領域に記録され、使用するオペレーティングシステムのロードをブロックします。 コンピューターの電源を入れると、攻撃者の要件に関する情報がユーザーの画面に表示されます。 この特定の「マルウェア」の開発者には、キーあたり100ドルが必要です。

7-IMクライアント起動ブロッカー

繰り返しますが、価格については何も言われていませんが、ここに実際の価格があります。

2010年の数か月間、攻撃者は悪意のあるプログラムを拡散させ、人気のあるインスタントメッセージングクライアントの起動をブロックしました。 ICQ、QIP、およびSkypeのユーザーが攻撃を受けていました。 IMクライアントは、同様のインターフェイスマルウェアに置き換えられました。起動時に、ユーザーは自分のアカウントがスパム送信に対してブロックされていることを知らされ、対応するサービスへのアクセスを復元するには、当然、SMSメッセージを有料番号に送信する必要がありました。

6位-偽ウイルス対策

偽のウイルス対策ソフトウェアはウイルス対策ソフトウェアのように見え、多くの場合、その設計は一度に複数のウイルス対策製品に似ています。 しかし、これらのマルウェアはアンチウイルスとは何の関係もありません。 システムにインストールされると、このような「アンチウイルス」はシステムが感染しているとすぐに報告します(これは部分的には事実です)。システムの処理には、ウイルス対策プログラムの有料版を購入する必要があると思われます。 場合によっては、ハードドライブからすべての情報を削除したり、コンピューターを使用不能にしたりする恐れがあります。

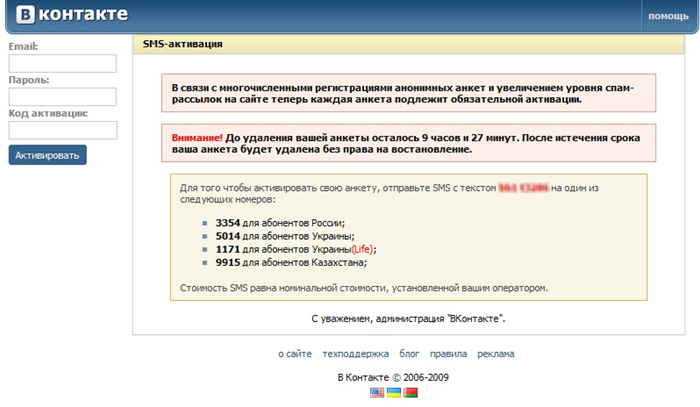

5位-悪意のあるサイトおよび不正なサイトのリダイレクタ

価格は非常に巧妙に書かれていますが、 実際のコストは次のとおりです。

これらの悪質なプログラムは、ホストシステムファイルを変更するためにサイバー犯罪者によって作成され、人気のあるサイト(たとえば、人気のあるソーシャルネットワーク)にアクセスしようとすると、オリジナルに似たデザインの偽のWebサイトがインターネットブラウザーに表示されるようにします。 通常、ユーザーが自分でウイルスに「対処」する能力を奪うために、ほとんどの検索エンジンへのアクセスはブロックされます。 さらに、さまざまな口実の下でユーザーからお金が必要になります。 最も一般的な詐欺の要件は次のとおりです。ユーザーはソーシャルネットワークへのアクセスのロックを解除するためにSMSを送信する必要があります。 ユーザーは、ボットではないことを確認するためにSMSを送信する必要があります。 など 同時に、一部のウイルスはレジストリ内のホストファイルへのパスを変更するため、平均的なユーザーが自分でマルウェアに対処する可能性が低くなります。

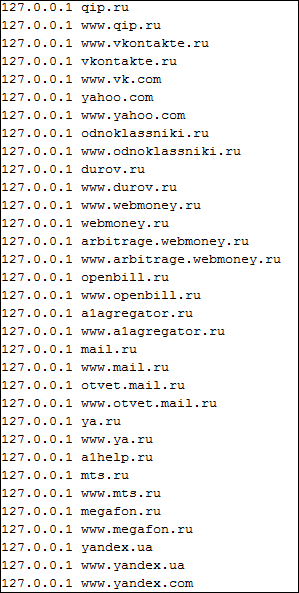

4位-ローカルWebサーバーへのリダイレクター

上記のタイプとは異なり、これらのマルウェアは、システムに感染した後、コンピューターにローカルにインストールされたWebサーバーによって生成されたページにユーザーをリダイレクトします。 この場合、攻撃者は、被害者のコンピューターが感染する前に、悪意のあるサイトをそのアドレスから削除しないホストを見つけやすくなります。 ローカルWebサーバーをインストールせずに一部のリソースへのアクセスをブロックするために、127.0.0.1にリダイレクトすることもできます。

3位-データ暗号化

2010年には、暗号化トロイの木馬の多くの新しい修正が登場しました。その目的はユーザードキュメントです。 トロイの木馬がドキュメントを暗号化した後、復号化のために攻撃者にお金を送る必要があるという情報が表示されます。 ほとんどの場合、ウイルス学者はユーザーデータを復号化できるユーティリティを迅速に開発しますが、常に可能であるとは限らず、攻撃者が復号化するためにかなりの金額を必要とするため、Trojan.Encoderはトップ10の3行目にあります。

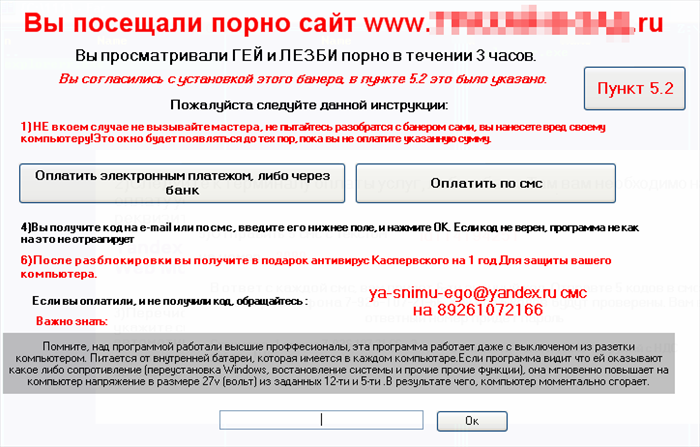

2位-Windows Blockers

2番目の場所は、2009年の秋以来、ウイルス対策企業のユーザーと専門家を停滞させてきた従来のWindowsブロッカーによって正当に占有されています。 Windowsブロッカーには、攻撃者の要件でウィンドウを表示する(他のウィンドウをブロックする)マルウェアが含まれます。 したがって、ユーザーは、ロック解除の費用を支払うまで、コンピューターで作業する機会を奪われます。 そのようなブロッカーの多様性と詐欺師の口実は、衝撃的なものです-海賊版ソフトウェアを使用するための罰金を支払うための要件から、注文されたポルノコンテンツの支払いのための要件まで。

1位-バンキング型トロイの木馬

サイバー害虫のリストの最初の場所は、銀行のトロイの木馬に授与されます。 このカテゴリのマルウェアには、リモートバンキングシステムを介した攻撃者による個人および法人のアカウントへの不正アクセスの取得を目的としたものが含まれます。 後者は現在急速に人気を集めており、犯罪者はこの人気を利用しようとしています。 おそらく2011年には、インターネット詐欺師の利益の範囲が個人ユーザーから法人組織へと変化するのを目の当たりにするでしょう。

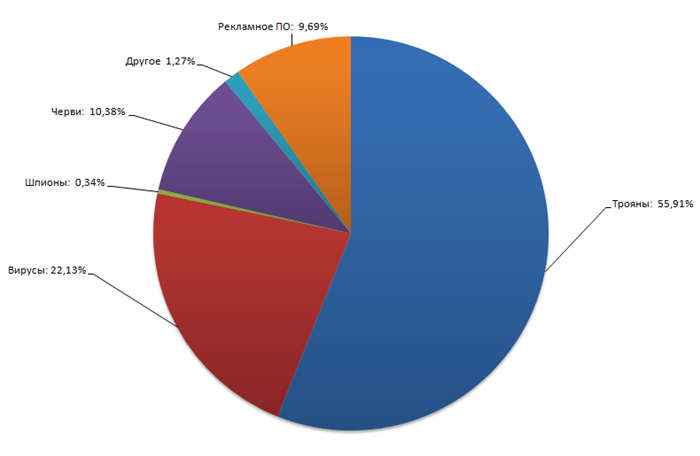

PandaLabsは年次ウイルス活動レポートを発表しました。

今年最も人気のあるタイプのウイルスはトロイの木馬でした。

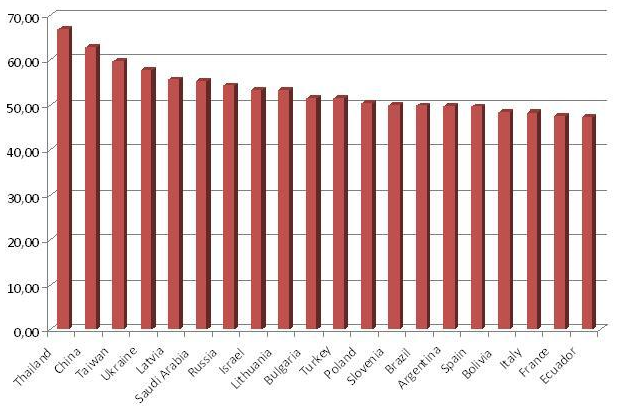

アナリストによると、2010年には、サイバー詐欺師によって作成および拡散されたウイルスの数は、これまでに存在したすべてのウイルスの3分の1に達しました。 いわゆるバンキング型トロイの木馬は、2010年に出現した最新のマルウェアのランキングを支配しています(すべての新しいサンプルの56%)。 「人気」の点で2番目に多いのは、ウイルスとワームです。 最も感染した国のリストは、タイ、中国、台湾、ウクライナ、ラトビアが主導し、感染率は50〜70%の範囲でした。

評価は、Panda ActiveScanのおかげで得られたデータに基づいています。

最も一般的な感染方法については、2010年に次のようになりました。

-ソーシャルネットワークを介したマルウェアの配布、

-偽サイトの作成(BlackHat SEO攻撃);

-いわゆるゼロデイ脆弱性の使用。

一部のボットネット( マリポサやブレドラッドなど )が排除されたにもかかわらず、2010年の間、スパムは活発に拡散し続けました。 これにより、数百万台のコンピューターが脅威から保護され、もちろん世界的なスパムトラフィックに影響を与えました。 2009年には、すべてのメールの約95%がスパムであることが判明しましたが、2010年にはこの数値は約85%に低下しました。

2010年は、サイバー犯罪とサイバー戦争の年と言えます。 昨年、サイバー戦争の例をいくつか見ました。 これらの戦争で最も印象的なものの1つは、Stuxnetワームによるものです。 彼はイラン当局によって確認されたように、ブシェール(イラン)の近くの原子力発電所に何とか感染しました。

2010年の活気に満ちた別のサイバー戦争は、Operation Auroraです。 この攻撃の標的は、いくつかの大規模な多国籍企業の労働者でした。 彼らの働くコンピューターは、すべての機密情報にアクセスできるトロイの木馬に感染していました。

2010年には、社会とインターネットの関係を永遠に変える新しい現象、サイバー抗議行動、いわゆるハクティビズムの出現も示されました。 この現象は、匿名グループのおかげで知られるようになりました。 実際、それは完全に新しいものではありませんが、今回はすべての出版物がそれについて書いています。 Anonymous Groupは複数のDDoS攻撃を組織し、さまざまな著作権保護団体のサイトシステムを破壊しました。 したがって、このグループはウィキリークスの創設者ジュリアン・アサンジを保護しようとしました。

2011年がサイバーウイルスの世界で危険で不快なイノベーションを起こさないことを願っています。

ご清聴ありがとうございました。