LDAP सर्वर कॉन्फ़िगर करें

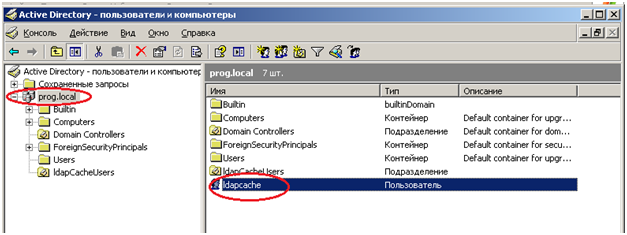

1. ActiveDirectory में एक उपयोगकर्ता बनाएँ, जिसके द्वारा Caché कनेक्ट होगा और LDAP डेटाबेस में जानकारी खोजेगा। इस उपयोगकर्ता को डोमेन की जड़ में कड़ाई से होना चाहिए

2. उन उपयोगकर्ताओं के लिए जो Caché से जुड़े होंगे, हम एक अलग डिवीजन बनाएंगे। चलो इसे "IdapCacheUsers" कहते हैं

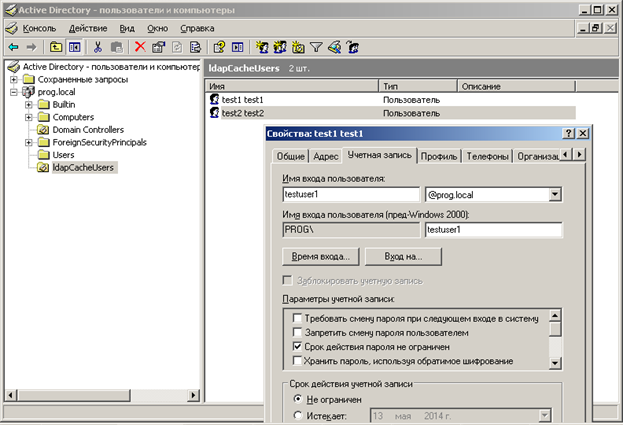

3. उपयोगकर्ताओं को वहां पंजीकृत करें

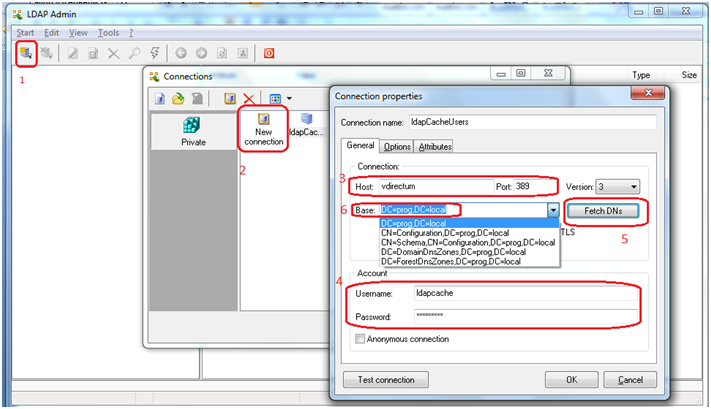

4. हम ldapAdmin प्रोग्राम का उपयोग करके LDAP डेटाबेस की उपलब्धता का परीक्षण करते हैं। आप यहाँ ee डाउनलोड कर सकते हैं ।

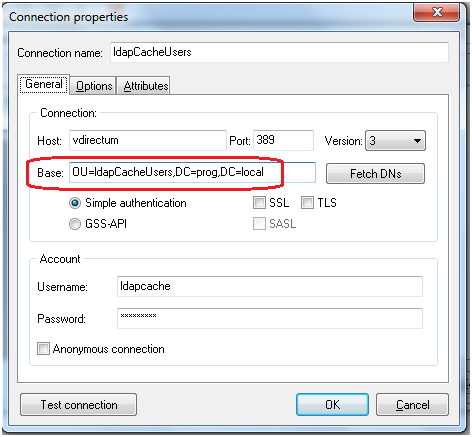

5. कनेक्शन को LDAP सर्वर पर कॉन्फ़िगर करें:

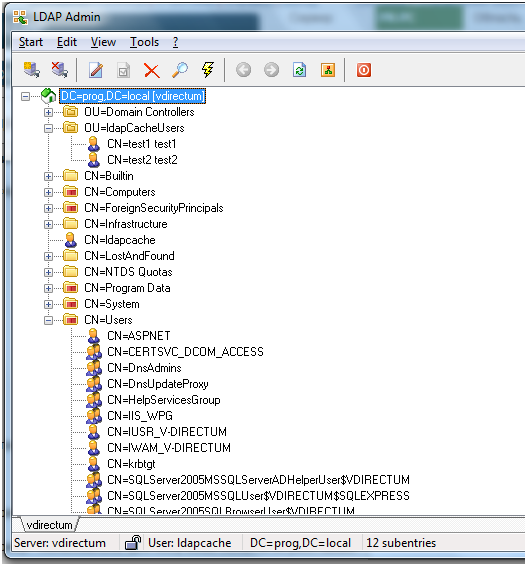

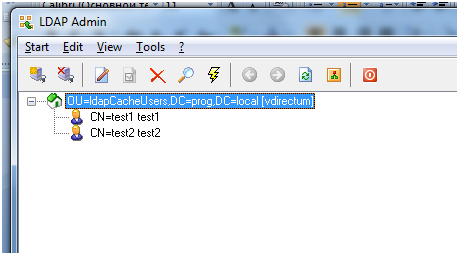

6. जुड़ा हुआ। हमने देखा कि सब कुछ काम करता है:

7. चूंकि कैच से कनेक्ट होने वाले उपयोगकर्ता "ldapCacheUsers" डिवीजन में हैं, इसलिए हम केवल इस डिवीजन में खोज को प्रतिबंधित करते हैं

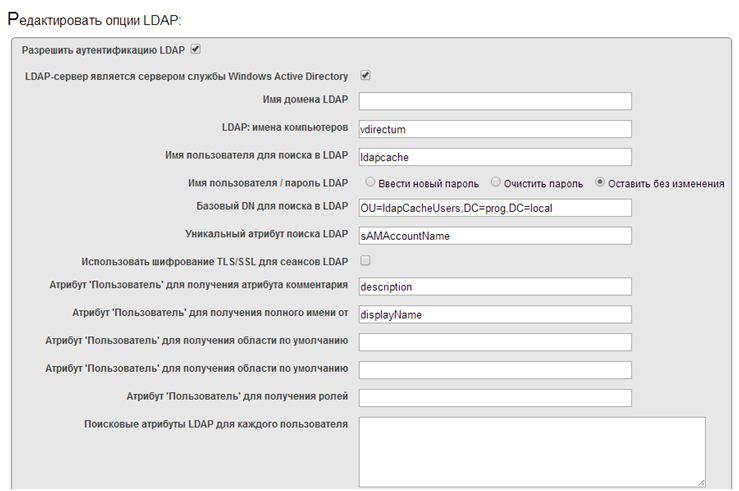

कैच साइड सेटिंग

8. LDAP सर्वर तैयार है, अब Caché साइड की सेटिंग में जाएं। प्रबंधन पोर्टल -> सिस्टम एडमिनिस्ट्रेशन -> सुरक्षा -> सिस्टम सुरक्षा -> LDAP विकल्प पर जाएं। फ़ील्ड "उपयोगकर्ता विशेषता डिफ़ॉल्ट नाम स्थान प्राप्त करने के लिए", "उपयोगकर्ता विशेषता डिफ़ॉल्ट दिनचर्या प्राप्त करने के लिए" और "उपयोगकर्ता विशेषता भूमिकाओं को प्राप्त करने के लिए" »हम स्पष्ट हैं, क्योंकि ये विशेषताएँ अभी तक LDAP डेटाबेस में नहीं हैं।

अनुवाद के बारे में टिप्पणी करें

सही है, इस स्थान पर रूसी अनुवाद पूरी तरह से सफल नहीं है, इसे इस तरह से अनुवाद करना अधिक सही होगा: "डिफ़ॉल्ट डोमेन प्राप्त करने के लिए उपयोगकर्ता विशेषता", "डिफ़ॉल्ट कार्यक्रम प्राप्त करने के लिए उपयोगकर्ता विशेषता" और "भूमिका प्राप्त करने के लिए उपयोगकर्ता विशेषता"।

9. हम सिस्टम प्रशासन में LDAP प्रमाणीकरण -> सुरक्षा -> सिस्टम सुरक्षा -> प्रमाणीकरण / CSP सत्र सेटिंग अनुभाग की अनुमति देते हैं

10. हम सेवाओं में LDAP प्रमाणीकरण की अनुमति देते हैं। % Service_CSP सेवा वेब अनुप्रयोगों को जोड़ने के लिए जिम्मेदार है,% Service_Console सेवा टर्मिनल के माध्यम से कनेक्ट करने के लिए ज़िम्मेदार है।

11. वेब अनुप्रयोगों में LDAP प्रमाणीकरण को कॉन्फ़िगर करना

12. अभी के लिए, यह सत्यापित करने के लिए कि कनेक्शन काम कर रहा है, कॉन्फ़िगर करें ताकि Caché में नए उपयोगकर्ताओं को पूर्ण अधिकार प्राप्त हो। ऐसा करने के लिए, उपयोगकर्ता _PUBLIC को% All भूमिका जोड़ना होगा। भविष्य में, हम इस क्षण को अंतिम रूप देंगे ......।

13. हम कॉन्फ़िगर वेब एप्लिकेशन को खोलने का प्रयास करते हैं, इसे खोलना चाहिए।

14. टर्मिनल भी खुलता है

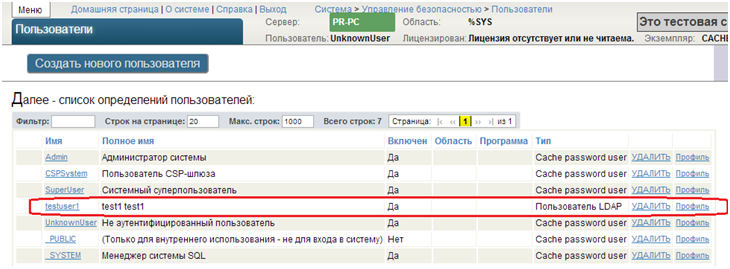

15. कनेक्ट होने पर, LDAP उपयोगकर्ता Caché उपयोगकर्ताओं में दिखाई देंगे

16. सच है, इस कॉन्फ़िगरेशन के साथ, सभी नए उपयोगकर्ताओं को सिस्टम तक पूर्ण पहुंच मिलती है। इस अंतर को खत्म करने के लिए, आपको LDAP डेटाबेस में एक विशेषता जोड़ने की आवश्यकता है जहां हम उस भूमिका का नाम संग्रहीत करेंगे जो उपयोगकर्ता को असाइन किए जाने पर असाइन की जाएगी। सबसे पहले, आपको डोमेन नियंत्रक की एक बैकअप प्रतिलिपि बनाने की आवश्यकता है ताकि यदि कॉन्फ़िगरेशन विफल हो जाए, तो यह पूरे नेटवर्क को नहीं तोड़ता है।

17. ActiveDirectory स्कीमा को संशोधित करने के लिए, ActiveDirectory स्थित सर्वर पर, ActiveDirectory स्कीमा स्नैप-इन स्थापित करें (यह डिफ़ॉल्ट रूप से स्थापित नहीं है)। निर्देश यहाँ है।

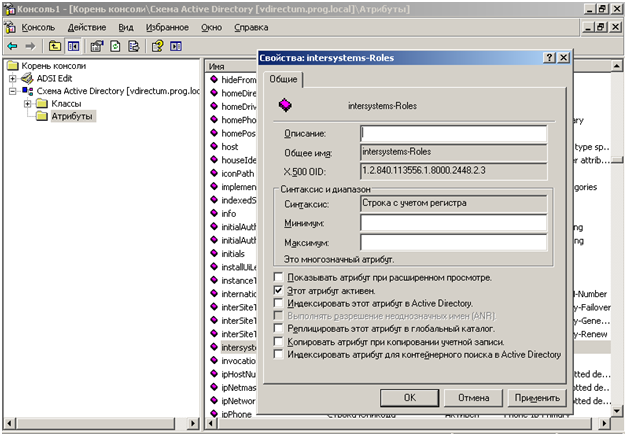

18. एक विशेषता बनाएं जिसे इंटरसिटी-रोल्स कहा जाता है, OID 1.2.840.113556.1.8000.2448.2.3, एक केस-संवेदी स्ट्रिंग, एक बहु-मूल्यवान विशेषता।

19. अगला, इस विशेषता को उपयोगकर्ता वर्ग में जोड़ें

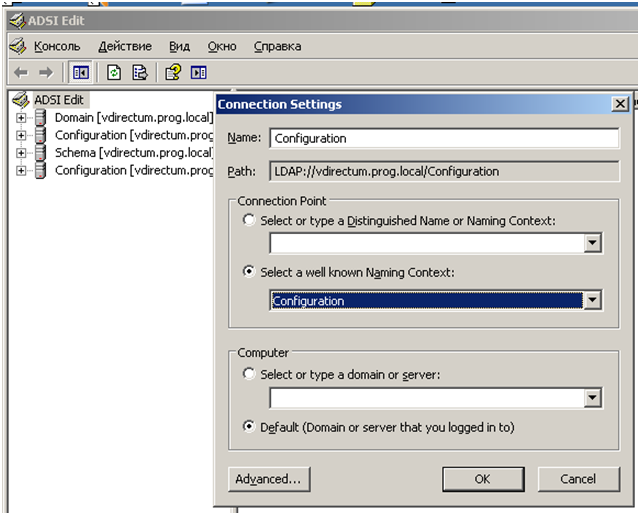

20. आगे, हम उपयोगकर्ताओं की सूची को देखते हुए इकाई में "भूमिका को इंटरसिस्टम कैश" में बनाएंगे। ऐसा करने के लिए, प्रारंभ पर क्लिक करें-> चलाएँ और adsiedit.msc दर्ज करें। कॉन्फ़िगरेशन नामकरण संदर्भ से कनेक्ट करना

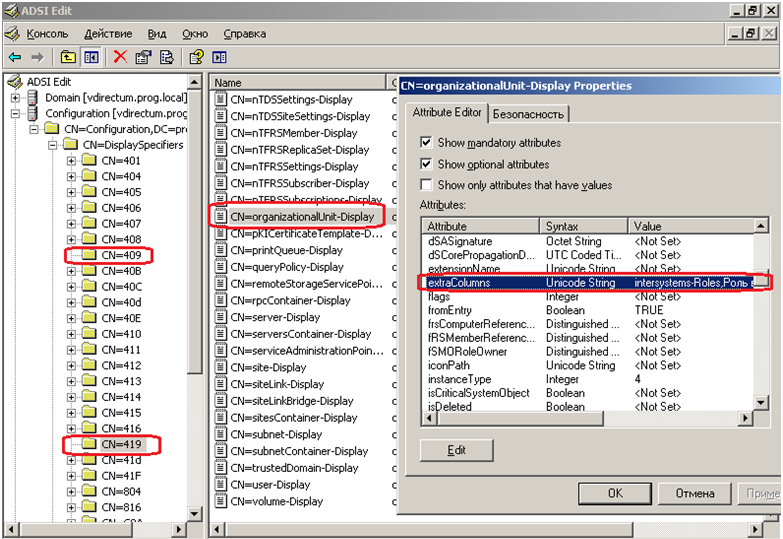

21. कंटेनर CN = 409, CN = DisplaySpecifiers, CN = कॉन्फ़िगरेशन पर जाएँ और कंटेनर के प्रकार का चयन करें, जब देखा जाता है, तो अतिरिक्त उपयोगकर्ता विशेषताओं को प्रदर्शित किया जाएगा। आइए संगठनात्मक इकाई स्तर (OU) पर प्रदर्शन चुनें, जिसके लिए हमें organisationalUnit-Display कंटेनर की आवश्यकता है। हम गुणों में extraColumns विशेषता को ढूंढते हैं और मूल्य में प्रवेश करते हैं "इंटेरसिस्टम-रोल्स, इंटेरसिस्टमचेस में भूमिका, 1,200,0"। भरने का सिद्धांत निम्नानुसार है: विशेषता का नाम, उस स्तंभ का नाम जिसमें विशेषता प्रदर्शित की जाएगी, चाहे वह डिफ़ॉल्ट रूप से चयनित हो, पिक्सेल में कॉलम की चौड़ाई, आरक्षित मूल्य। एक अन्य टिप्पणी CN = 409 एक भाषा कोड को दर्शाती है: अंग्रेजी संस्करण के लिए शाखा CN = 409 में, कंसोल के रूसी संस्करण के लिए CN = 419।

22. अब आप रोल नाम भर सकते हैं, जो कि कछ से जुड़े होने पर उपयोगकर्ता को सौंपा जाएगा। यदि सक्रिय निर्देशिका Windows Server 2003 पर आधारित है, तो इस क्षेत्र को संपादित करने के लिए कोई नियमित उपकरण नहीं हैं। आप इस विशेषता में मान को संपादित करने के लिए ldapAdmin प्रोग्राम (पैराग्राफ 4 देखें) का उपयोग कर सकते हैं। यदि विंडोज अधिक हाल का संस्करण है, तो विशेषता को "उन्नत सुविधाओं" मोड में संपादित किया जा सकता है - उपयोगकर्ता के पास संपादन विशेषताओं के लिए एक अतिरिक्त टैब होगा।

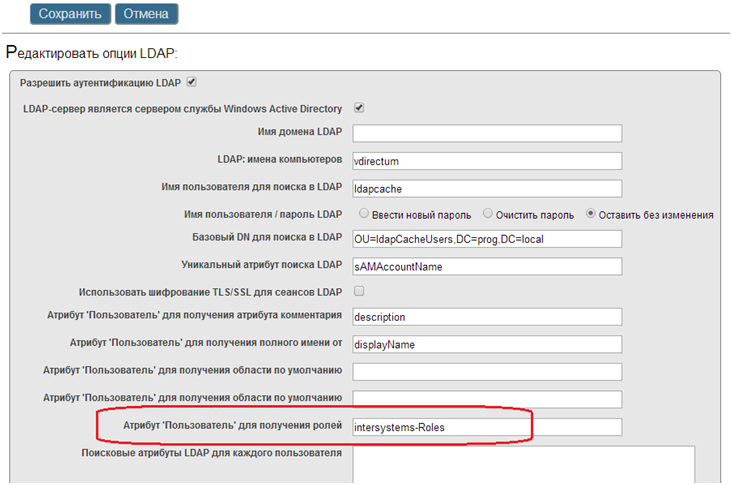

23. उसके बाद, LDAP विकल्पों में, Caché प्रबंधन पोर्टल में, इस विशेषता का नाम निर्दिष्ट करें।

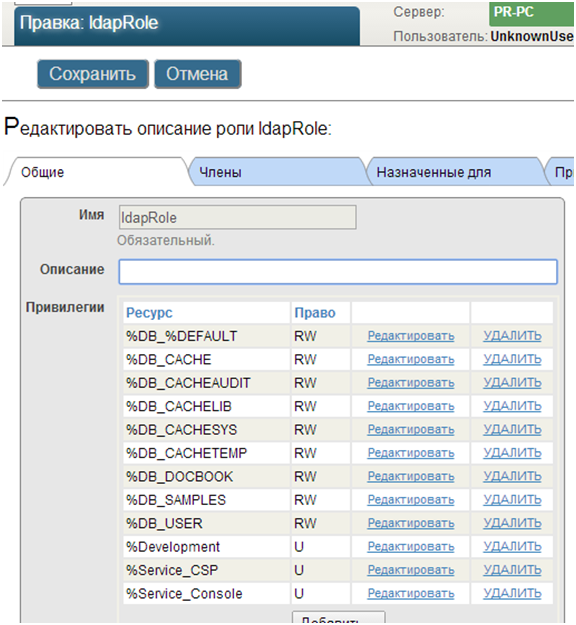

24. आवश्यक विशेषाधिकार के साथ ldapRole भूमिका बनाएँ

25. _PUBLIC से% सभी भूमिका निकालें

26. सब कुछ तैयार है, सिस्टम से कनेक्ट करने का प्रयास करें।

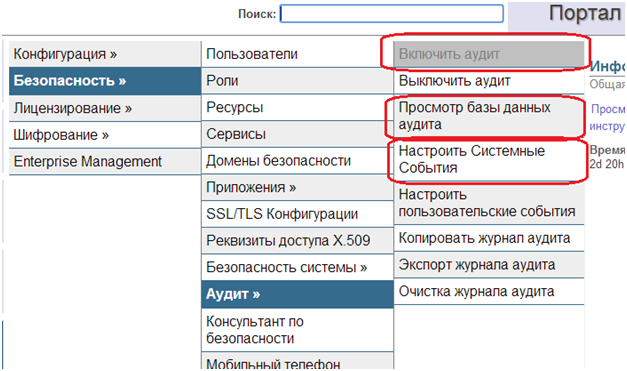

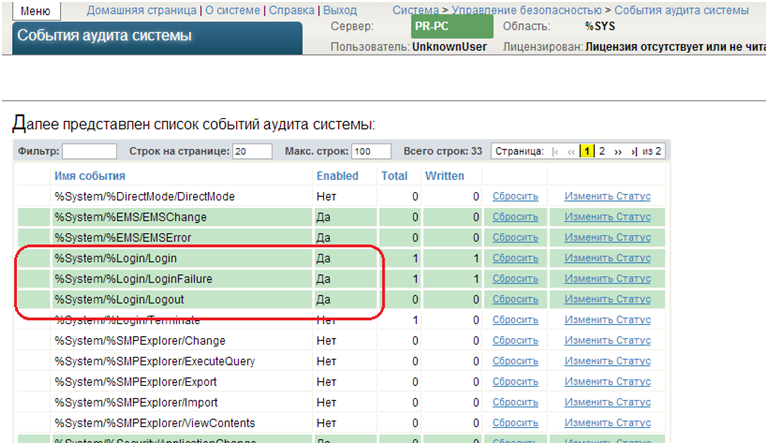

27. यदि यह काम नहीं करता है, तो चालू करें और ऑडिट को कॉन्फ़िगर करें

28. ऑडिट सेटिंग्स

29. ऑडिट डेटाबेस देखें।

निष्कर्ष

व्यवहार में, अक्सर ऐसा होता है कि किसी एप्लिकेशन में काम करने के लिए अलग-अलग उपयोगकर्ताओं के लिए अलग-अलग भूमिकाएँ निर्धारित करने की आवश्यकता नहीं होती है। यदि यह पर्याप्त है कि प्रवेश करते समय, उदाहरण के लिए, एक वेब एप्लिकेशन, सभी उपयोगकर्ताओं को भूमिकाओं का एक विशिष्ट सेट सौंपा जाता है, तो 16 से 23 आइटम को छोड़ा जा सकता है। एप्लिकेशन रोल्स टैब पर वेब एप्लिकेशन सेटिंग्स में LDAP को छोड़कर इन भूमिकाओं को जोड़ने और सभी प्रकार के प्रमाणीकरण को हटाने के लिए पर्याप्त है। इस स्थिति में, केवल वह उपयोगकर्ता जो LDAP सर्वर पर पंजीकृत है, वेब एप्लिकेशन में प्रवेश कर सकता है, और जब उपयोगकर्ता लॉग इन करता है, तो Caché उसे स्वचालित रूप से उन भूमिकाओं को असाइन करता है जो इस एप्लिकेशन में काम करने के लिए आवश्यक हैं।