1. autorun.infの既知の脆弱性は、システムへの実装には使用されません。 今回の作業は、Windowsシステムのすべてのバージョンに影響する、まったく新しい脆弱性に基づいています。 この脆弱性の本質:次の名前のショートカットファイルがメディアに作成されます。

"Copy of Copy of Copy of Copy of Shortcut to.lnk"

"Copy of Copy of Copy of Shortcut to.lnk"

"Copy of Copy of Shortcut to.lnk"

"Copy of Shortcut to.lnk"

各ショートカットは、システムによって処理されてショートカットイメージが表示されると、〜wtr4141.tmpトロイの木馬ライブラリ(または〜wtr4132.tmp、番号は異なる場合があります)を起動します。

現時点では、エクスプロイトオプションが公開されており 、他の何かがあると思われます。この脆弱性はまだカバーされておらず、ウイルスメーカーにとってはちょっとしたものです。

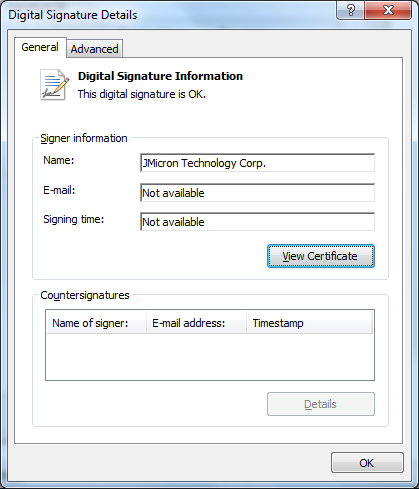

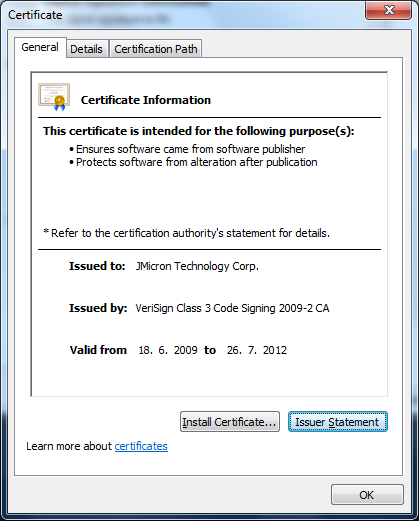

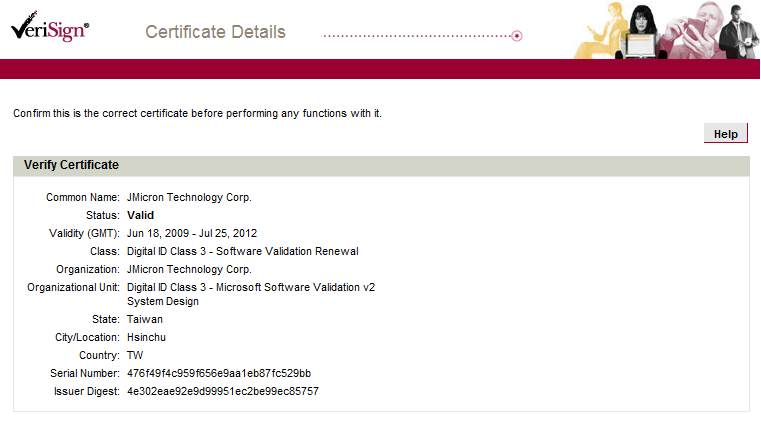

2.感染後、2つのファイルが%SystemRoot%\ System32 \ driversディレクトリに配置されます。mrxnet.sysとmrxcls.sys、1つはファイルシステムフィルタードライバーとして機能し、2つ目は悪意のあるコードのインジェクターとして機能します。 %SystemRoot%\ infディレクトリには、oem6c.pnfとoem7a.pnfの2つのファイルが含まれており、その内容は暗号化されています。 ドライバは、Realtec Semiconductorによって発行された有効なデジタル署名で署名されています。

現時点では、この証明書の撤回を達成することができました。 ただし、機能が似ているこのマルウェアの新しいバージョンは、JMicron Technologyの証明書によって署名されています。

注:Realtecの場合のように、この証明書は期限切れではありません。

3.感染直後、再起動せずに、ルートキットはシステムプロセスで追加のスレッドを起動し、これらのスレッドの起動元のモジュールを隠し、システムプロセスservices.exe、svchost.exe、lsass.exe、おそらくwinlogonにフックをインストールします。 .exe。 これにより、上記のマルウェアファイルを非表示にして、悪意のある機能を実装できます。

現在、マルウェアの被害者の最大数はインド、イラン、インドネシアで記録されていますが、CIS諸国を含む他の国では孤立した症例が記録されています。

現時点では、ウイルスの研究が続けられています。特に、悪意のある活動のメカニズムは完全には理解されていません。 マルウェアは産業スパイに関与しており、特殊なSiemens Simatic WinCCシステムに接続していると考えられています。 ただし、最終的な分析はまだ利用できません。

現在、一般ユーザーにとって脅威はこのマルウェア(既にTrojan-Dropper.Win32.Stuxnet、Rootkit.TmpHider、SScope.Rookit.TmpHider.2などと名付けられている)でもなく、USBを介した感染の可能性の新しい概念です。キャリア。 ウイルス対策データベースにまだ含まれていない新しいオプションによる感染を防ぐ唯一の方法は、ショートカットのアイコンとWebClientサービスの表示を無効にすることです。

アドオン :メッセージのスキャンと評価が行われている間、 Stuxnetの最初の価値ある分析のように思えました。 したがって、私はそれを言及することにしました。