ウォードライビングのデファクトスタンダードは、通常Linuxシステム(修正されたドライバー、 aircrack-ngと組み合わせたKismet )と見なされます。 しかし、ポピーがワイヤレスネットワークのセキュリティ監査を

UPD:この記事で説明されているツールは今日では時代遅れです。 Linuxを推奨

ウォードライビングの一般的な概念を理解するには、 この記事を読むことをお勧めします。

Kismac-強力なオールインワンプログラム。 Linuxに対する大きな利点は、wi-fiカードのドライバーがプログラムに直接統合され、追加のモジュールをインストールする必要がないことです。 ネットワークスキャン、トラフィックの収集と分析(Linux、airdump、airmon、airplayコマンド)のすべてのアクションは、グラフィカルインターフェイスから1か所で実行されるため、プロセスが大幅に簡素化されます。

プログラムの特徴:

- パッシブスキャナー/スニファー

- パケットインジェクション

-

すべてのパケットアナライザー( Wireshrakなど )が理解できる標準のPCAP形式でのダンプ記録 - GPSモジュールがある場合、マップ上で見つかったネットワークをマークできます

- 信号強度の音声表示(金属探知機など)

- Kismetドローンサーバーからの記録のダンプ

KismacにはWEP / WPAアルゴリズムを復号化するツールもありますが、プログラムの著者は長い間開発されていないと述べており、ソースからインストールできる、またはfinkポートシステムを使用して 、aircrack-ngの最新バージョンを使用することを推奨しています 。

機器の選択

MacBookに統合されたAirport Extremeカードは、ウォードライビングには適していません。 パケットを注入することは不可能であり、受信機の感度が低いため、分析のためのトラフィック収集は信号源のすぐ近くで実行する必要があります。 適切な唯一の理由は、ネットワークの初期検査です。使用されている暗号化のタイプ、ポイントでのクライアントの存在などを確認できます。

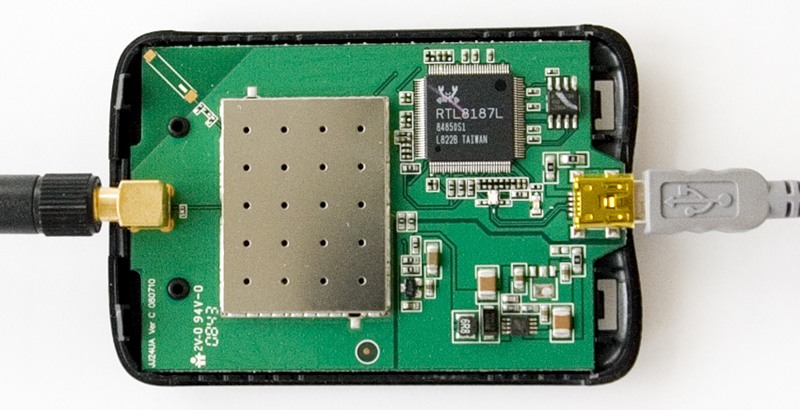

さらに詳しく調べるには、パケットインジェクションをサポートするマップが必要です( デバイスのリストを参照)。 最良の選択は、RTL8187Lチップセットに基づくAlfa AWUS036Hカードです 。 kismacとaircrack-ngの開発者が推奨します。 これは、すべてのオペレーティングシステムのすべてのwardriverプログラムでサポートされており、非常に敏感なレシーバーを備えています。 送信電力500ミリワット。 外部アンテナを接続するためのRP-SMAコネクタを装備。

中国人はこれらのカードを異なる名前、たとえばG-SKYまたはIDU-2850UG-8GまたはKinmaxで作成します。

原則として、サポートされているカードのいずれかを選択できますが、このカードは最も優れた特性を備えており、安価で見つけやすいです。

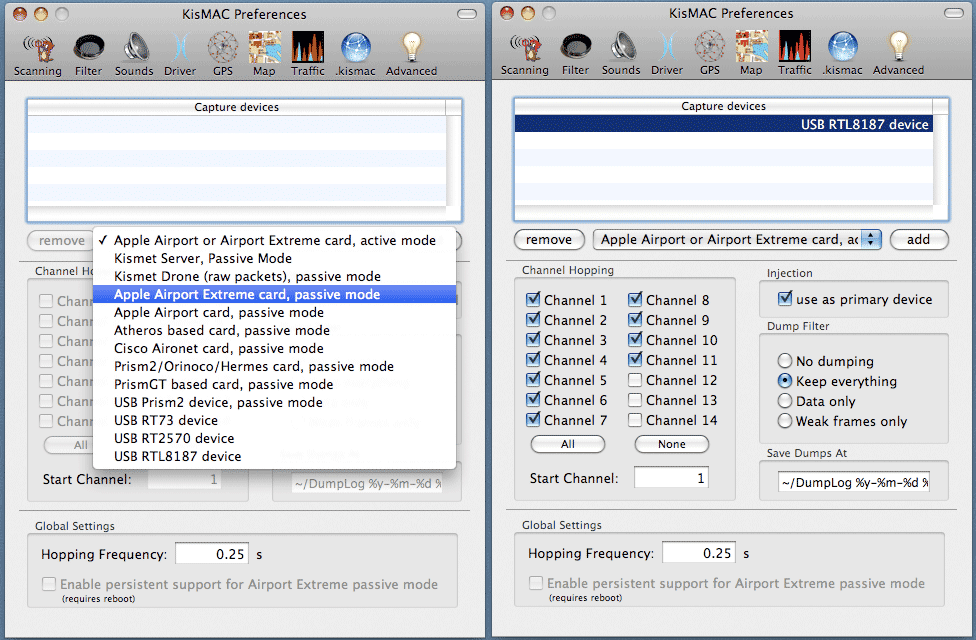

作業を開始するには、デバイスのドライバーを選択する必要があります。

KisMac =>環境設定... =>ドライバー

他のマップがない状態でプログラムに精通するには、Airport Extreme Passiveモードを選択します。

チャネルホッピング -すべてのヨーロッパチャネル1〜11を選択します。

プライマリデバイスとして使用 -パッケージインジェクション機能を有効にします(空港では不可)

ダンプフィルター -ダンプファイルに書き込むデータ。[すべてを保持]を選択します。

Save Dumps At-ダンプファイルのパスと名前。

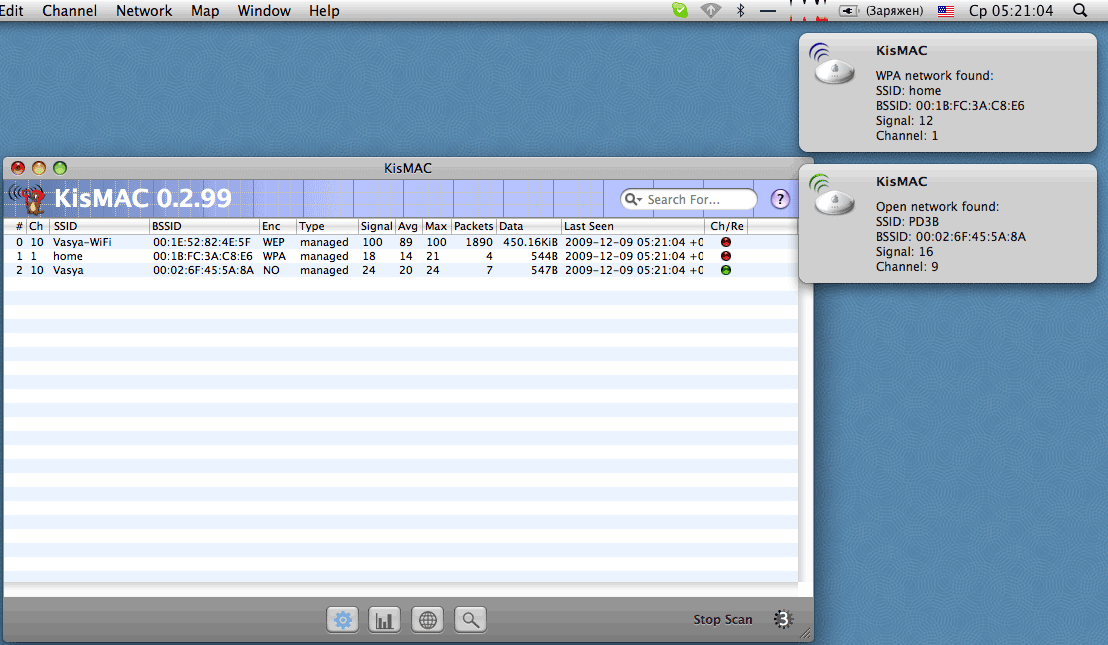

これで、スキャンを開始できます。 プログラムは、見つかったすべてのネットワークを報告します。 右下隅の数字の変化は、デバイスがチャネルホッピングモードにあり、すべてのチャネルで動作しているネットワークを見つけるために周波数をジャンプしていることを意味します。 また、カードが非常に高速にチャネルをジャンプすることに注意する必要があります(ドライバーの選択時に速度が設定されます)。そのため、一部のネットワークが検出されない可能性があります。 これを排除するには、各チャネルを個別に使用します。 目的のネットワークを選択したら、チャネルホッピングを停止し、選択したネットワークが機能するチャネルを設定する必要があります。

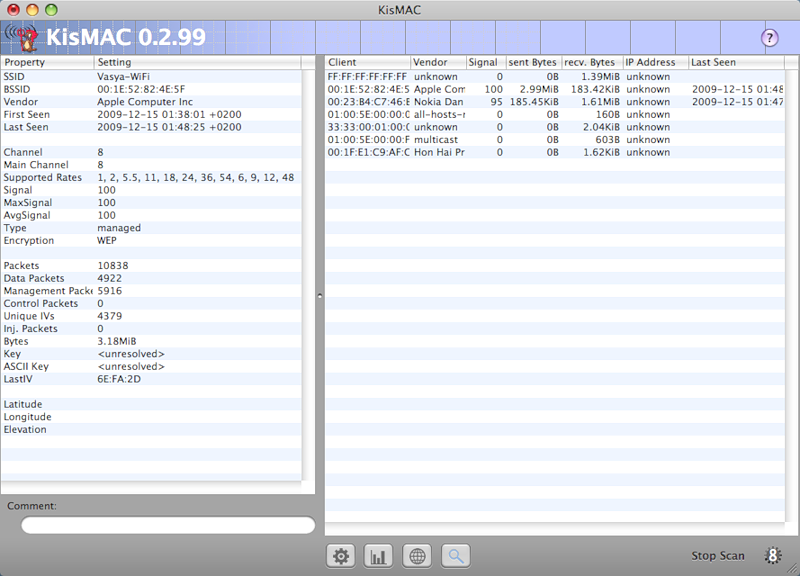

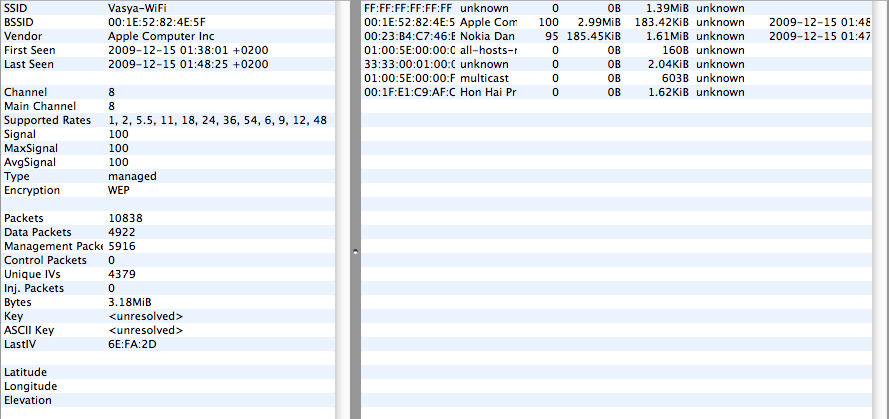

選択したネットワークをダブルクリックすると、詳細情報が表示されます。

左側は技術情報、右側はポイントに接続しているクライアントのリストです。 実際に接続されたクライアントは、Last Seenに設定されます。

重要な要因は信号強度です。

信号-信号強度

AvgSignal-信号品質(干渉を考慮した有用な信号)

MaxSignal-最大固定信号レベル

パケットを正常に挿入するには、ポイント信号とクライアント信号が40〜50を下回らないようにする必要があります。 信号が最大になる最適なアンテナ位置を見つける必要があります。 位置が1センチでも変化すると、信号レベルに大きく影響することがあります。 メニュー「ネットワーク=>信号強度の監視」で信号強度のサウンド表示をオンにすることもできます。信号レベルに応じて、サウンドの音質が変わります。

オープンネットワークスニッフィング

暗号化されていないネットワークでは、すべてのトラフィックを自由に表示できます。 これを行うには、ネットワークが動作している周波数(メインチャネル)をリッスンするようにカードを構成し、ファイル内のすべてのトラフィックを収集します。 その後、パケットアナライザでダンプを表示できます。

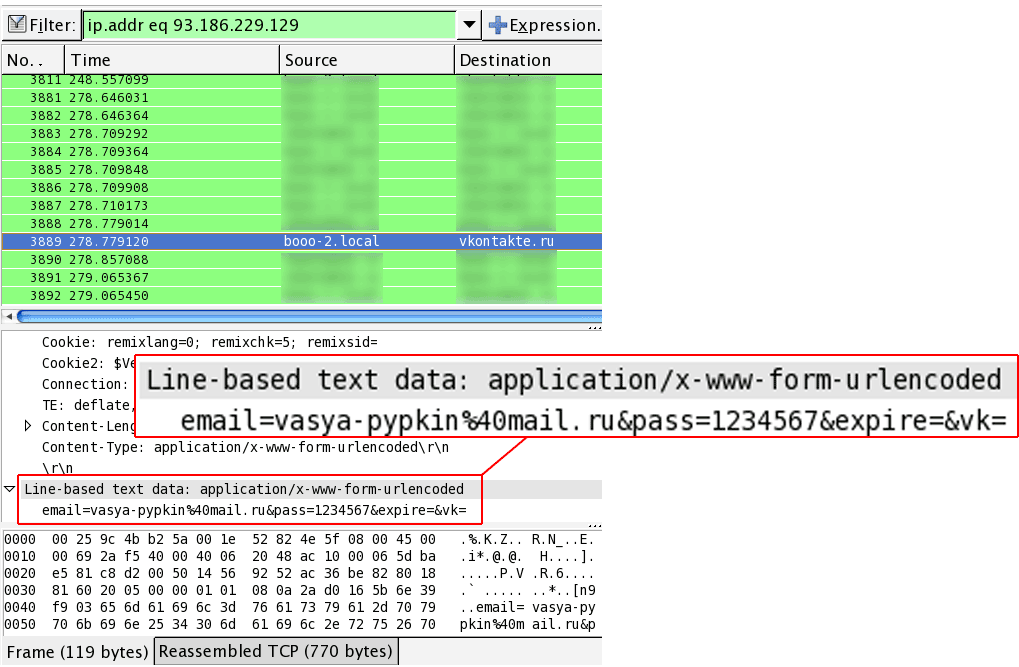

たとえば、カフェVasyaの次のテーブルで!* SuPeR-ViP *! Pupkinがログインした連絡先:

読み込まれたネットワークでは、ダンプはすぐにいっぱいになり、wiresharkダンプのオープンを高速化するためにフィルターを適用できます。 たとえば、プロトコルまたはIPのみで選択します。 アドレス解決をオフにすることもできます。

WEPのハッキング

一番下の行は、初期ベクトルを含む多数のサービスパッケージを収集し、それらからネットワークキーを復号化することです。 クライアントとのポイントの接続を制御するために、それぞれ初期化ベクトルが送信されます。攻撃は、ポイントへの接続がある場合にのみ実行可能です。

鍵を正常に見つけるには、7万以上のパッケージを収集する必要があります(実際には2万で十分です)。 放送を受動的に聴いてそのような量を収集することはできません。 プロセスを高速化するために、ホストに多数のIVパケットを生成させるパケット注入方法があります。 インジェクションを開始するには、一定量の初期ベクトルが必要です。そのため、許可フラッドでトラフィックを待機またはキャッチできます。ネットワーク=>認証フラッド(DoS攻撃に似ています。このオプションに注意してください。アクセスポイントがハングする可能性があります)。 その後、インジェクションを開始できます: Network => Reinject Packets 。

インジェクションが成功した場合、必要なパッケージ(ユニークIV)の数は劇的に増加し始めます。

aircrack-ngプログラムを使用して、キーの復号化を並行して実行します。

ターミナルで、次を入力します。

aircrack-ng /path/to_dump.file

攻撃されたアクセスポイントのMACアドレスを指定しない場合、プログラムは、ダンプで見つかったすべてのポイントから選択するように求めます。 -bオプションを使用してMACアドレスを指定できます。

aircrack-ng -b 00:00:00:00:00:00 /path/to_dump.file

WPA / WPA2のハッキング

現在、WPAアルゴリズムは非常に信頼性が高くなっています。 唯一のハッキングオプションはブルートフォース(辞書検索)です。

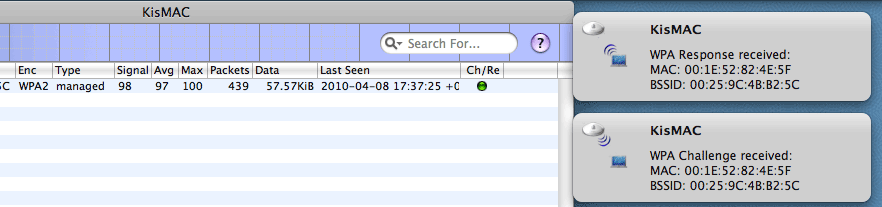

タスクは、アクセスポイント上のクライアントの許可時に「ハンドシェイク」(ハンドシェイク)をインターセプトし、辞書内のパスワードの後続の列挙です。 これを行うには、クライアントがログインする瞬間を待つか、既存の接続を切断して再接続を引き起こす必要があります。

ネットワーク=>認証解除

ハンドシェイクの両側、つまりチャレンジとレスポンスをキャッチすることが重要です。 成功すると、赤いCh / Reドットが緑に変わります。

ポイントの答え(チャレンジ)しかキャッチできず、低電力クライアント(携帯電話など)の応答が失敗することがよくあります。 この場合、クライアント信号が最大になるアンテナの位置を見つける必要があります

キーの列挙は次のようになります。

aircrack-ng -w keys.txt -b 00:00:00:00:00:00 dump.file

ここで、keys.txtは辞書へのパス、00:00:00:00:00:00は攻撃されたポイントのMACアドレス、dump.fileはハンドシェイクを含むファイルへのパスです。

暗号化キーがあると、ネットワークを通過するすべてのトラフィックを聞くことができます。 これを行うには、ダンプ復号化プログラムを使用します。

WEP暗号化の場合、キーは-wオプションで指定されます。

airdecap-ng -w 12345678 /path/to/wep.dump.file

WPA / WPA2の場合、オプション-e network_name -p network_key:

airdecap-ng -e 'Cool-WiFi' -p 12345678 /path/to/wpa.dump.file

結果として、復号化されたダンプファイルが作成され、パケットアナライザですでに表示できます。