Dklab vzfirewallはOpenVZのユーティリティで、iptables-rulesの面倒な入力や仮想マシンの多くのIPアドレスに「結び付ける」ことなくファイアウォールを構成できます。 ユーティリティの主な原則は、できるだけ使いやすくすることです。 ユーティリティを作成するときに追求した目標は、iptablesの設定に関連する頭痛からシステム管理者を救うことでした。 少なくとも少しは手に入れたと思います。

Dklab vzfirewallはOpenVZのユーティリティで、iptables-rulesの面倒な入力や仮想マシンの多くのIPアドレスに「結び付ける」ことなくファイアウォールを構成できます。 ユーティリティの主な原則は、できるだけ使いやすくすることです。 ユーティリティを作成するときに追求した目標は、iptablesの設定に関連する頭痛からシステム管理者を救うことでした。 少なくとも少しは手に入れたと思います。

もちろん、実稼働サーバーですぐにvzfirewallを試すのは怖いかもしれません。 必要なポートを開くことを忘れるでしょう。 したがって、vzfirewallを「感じる」のが便利なのは、OpenVZを使用して新しいサーバーをインストールするときです(まあ、またはdevサーバーに)。 その後、向きを変えることができます。

例

コードリスト0:インストール

cd / usr / sbin wget http://github.com/DmitryKoterov/vzfirewall/raw/master/vzfirewall chmod + x vzfirewall

コードリスト1:/etc/sysconfig/vz-scripts/101.confファイル

...

PRIVVMPAGES = "300000:300000"

HOSTNAME = "example.com"

...

ファイアウォール= "

#すべてのホストからHTTPおよびHTTPSポートへのアクセスを許可します。

[80,443]

*

#release.prodマシンからのみPostgreSQLポートへのアクセスを許可します。

#ここでドメイン名を使用できることに注意してください。

[5432]

release.prod.example.com

release.test.example.com

#DNSポート(53 UDP)へのアクセスを許可します。

[udp:53]

*

#サブネットからSSHおよびSMTPへのアクセスを許可します。

[22.25]

192.168.10.0/24

192.168.11.0/24

」 はい、はい、そのような複数行のFIREWALLオプションは通常のOpenVZ confファイルに表示されます。 conf-fileを変更したとき、iptablesが使用するコマンドを確認するとよいでしょう。 現在の構成に触れないようにするには、次のコマンドを実行します。

コードリスト2:テスト:どのような実際のiptablesルールが生成されますか?

#vzfirewall -t

vzfirewallを使用して、すべてのconfファイルにルールを適用し、/ etc / sysconfig / iptablesに「永久に」書き込む必要があります。 実行:

コードリスト3:ルールの適用

#vzfirewall -a

(このコマンドは、vzfirewallが最後に開始されてから発生した、開いているポートの変更のリストであるDIFFも出力します。)

物理マシンでポートを開くには、ホストシステム設定を保存する/etc/sysconfig/vz-scripts/0.confファイルにFIREWALLディレクティブを書き込む必要があります。

前文

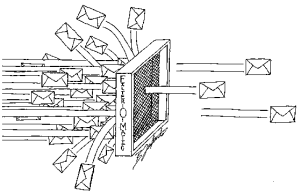

2005年にすばらしいOpenVZ仮想化システムに出会って以来、そのためのiptables設定に苦しんでいます。 おそらく、システム管理者は私をよく理解しています。 新しい仮想マシンが追加されるたびに、iptablesのルールの数と複雑さが劇的に増加し、最終的に/ etc / sysconfig / iptablesファイル(RHELシステムの場合)が遅いモンスターに変わり、IPアドレスの変更(を含む物理マシンの変更) vzmigrateを介して)-不可能で危険なタスクに。 仮想マシンに対してFORWARDチェーンが1つしかないため、状況は複雑です(物理マシンの場合、構成は単純です:対称的なINPUTとOUTPUTがあります)。

ある時点で、「それで十分です!」と自分に言いました。そして、夕方に小さなユーティリティvzfirewallを書きました。 プログラムによって解決される主なタスクは、ハードコーディングされたIPアドレスに縛られることなく、1回の手の動きで必要な(および他のポートを閉じる)外部接続用のポートのみを開くことです。 同時に、変更なしの構成は、通常のvzmigrateを使用した物理マシンから別の物理マシンへの移行、およびマシンの再起動に耐えることができます。

ファイアウォール構成は、/ etc / sysconfig / vz-scripts / *。confに直接保存されます

ご存じのように、OpenVZは仮想マシンの設定を/etc/sysconfig/vz-scripts/*.confファイルに保存します(非RHEL OSの場合、パスは異なる場合があります)。 OpenVZの魅力は、1つの物理ノードから別のノードに仮想マシンを転送するには、そのconfファイルを新しい場所にコピーするだけでなく、/ vz / private / * /に保存されているマシンのディレクトリ自体を圧縮して転送することだけです これは、vzmigrateユーティリティの動作とまったく同じです。単にファイルをコピーするだけです。

vzfirewallユーティリティは、特定の仮想マシンへの直接接続が許可されている開いているポートとホストのリストを、confファイル(/etc/sysconfig/vz-scripts/*.conf)に保存します。 なぜなら vzmigrateは、ある物理マシンから別のマシンに転送するときにこのファイル全体をコピーします。ファイアウォールの設定は新しい場所で自動的に有効になります。

IPアドレスではなく、マシンのDNS名を使用します

IPアドレスを使用してファイアウォールを構成するのは不便です。 これらはマシンからマシンに移動するときに変更される可能性があります。つまり、構成ファイルも変更する必要があります。

vzfirewallユーティリティを使用すると、アクセスを許可するマシンのドメイン名を指定できます。 もちろん、これらの名前はvzfirewall -aのルールを適用するときにIPアドレスに変換されますが、これはユーザーに透過的に行われます。

繰り返しますが、マシン名ではなくIPアドレスが/ etc / sysconfig / iptablesファイルに既に入っています。 したがって、OSの起動時にDNSサーバーが使用できない場合でも、ファイアウォールは引き続き機能します。 そして、もちろん、vzfirewallは、複数のIPアドレスが一度に接続されているDNSレコードを処理できます。

テスト起動モード:何が適用されますか?

vzfirewallを予行モードで実行して、ファイアウォールの以前の状態と比較して適用されるルールを確認できます。

コードリスト4:vzfirewallのテスト実行モード

#vzfirewall -t

STDOUTでは、プログラムはルールの新しいリストを出力し、STDERRでは、新しいおよび古いiptablesコマンドセットのdiffコマンドの結果を出力します。 この場合、ファイアウォールの構成は変更されません。

ファイアウォールの一時的なシャットダウン

vzfirewallユーティリティは、ルールにエラーや別の誤動作があった場合でも、マシンが常に利用可能であることを保証します。 したがって、たとえば、物理ホストマシンのポート22(SSH)は、ルールの有無に関係なく、常に開いたままになります。

診断のためにマシン上のファイアウォールを一時的に無効にする必要がある場合があります(すべてのポートを開く)。 これを行うには、次のコマンドを安全に使用できます。

コードリスト5:ファイアウォール全体を一時的に無効にする

#iptables --flush

ファイアウォールを再度有効にするには、次を実行します。

コードリスト6:ファイアウォールを強制する

#vzfirewall -f -a

ここで-fスイッチ( "force"から)は非常に重要です。 iptables --flushの後、/ etc / sysconfig / iptablesファイルの内容は変更されません。 これは、vzfirewall -aを単純に起動しても結果が得られないことを意味します。ユーティリティは、おそらくファイアウォール設定が変更されておらず、何も適用しないことを検出します。

手動ファイアウォール設定と$このマクロ

confファイルのFIREWALLプロパティにホスト名とポート番号をリストするだけでなく、特定の仮想マシンに適用される「naked」iptablesディレクティブを指定することもできます。 この場合、マクロ$ THISは、マシンのIPアドレスを参照するために使用されます。 例:

コードリスト7:iptablesの手動ルール:101.confファイル

...

PRIVVMPAGES = "300000:300000"

HOSTNAME = "example.com"

...

ファイアウォール= "

[カスタム]

#このマシンIPに置き換えられる「$ THIS」マクロを使用できます

#(そして、マシンに多くのIPがある場合、それは多重化されます)。

-A入力-i eth2 -d $この-j ACCEPT

#または、$ THISへの参照なしでコマンドを使用できます(のみ

#そのようなコマンドは0.confファイルで許可されています)。

-A入力-i eth1 -j ACCEPT

」

マシンに複数のIPアドレスがある場合はどうなりますか? コマンドに$ THISが含まれている場合、アドレスの数に応じて、コマンドは数回複製されます。 物理マシンで(0.confファイルで)手動ルールが指定されている場合、$ THISはそれらで使用できません。 これはvzfirewallユーティリティの機能です。 (ただし、物理マシンにはINPUTチェーンとOUTPUTチェーンが使用され、仮想マシンにはFORWARDチェーンのみが使用されるため、通常は問題は発生しません。)

まとめ

dklab vzfirewallユーティリティは、マシンへの着信接続を制限します。 彼女は、発信接続を制限する方法、トラフィックを考慮に入れる方法、チャネル帯域幅を制限する方法、ハードドライブをフォーマットする方法、卵を揚げる方法を知りません(ただし、最後のポイントは開発中です)。

インターネットには同様のツールや記事が多数ありますが、私が見たものには同じ欠点があります。複雑さとIPアドレスを明示的に「結び付ける」必要があります。

- ショアウォール 。 普遍的ですが、より複雑なツール。

- OpenVZ Wikiからiptablesファイアウォールを設定します。