繰り返しますが、私は伝えるべきことがあります。 おそらく、クリアテキストでのパスワードの保存/送信のトピックに関する私の以前のトピック( 1、2 )を覚えていますか? 私が見つけたギャップはすぐに修正されましたが、正しい結論を出す人はいませんでした(会社の技術スタッフから)。 したがって、あなたはこのトピックを読んでいます。

私が約束したように、私はメールコレクターサービスで他の人気のあるメールサーバーをチェックすることにしました。 選択肢はmail.qip.ruになりました。 なんで? はい、それはかなり古く、多くのPochta.ruによく知られていますが、異なる記号の下にあります。

1.うーん。 AJAXのポップアップウィンドウは、ほとんどすべてのアマチュアを追い払うでしょう。 しかし、私ではありません=)

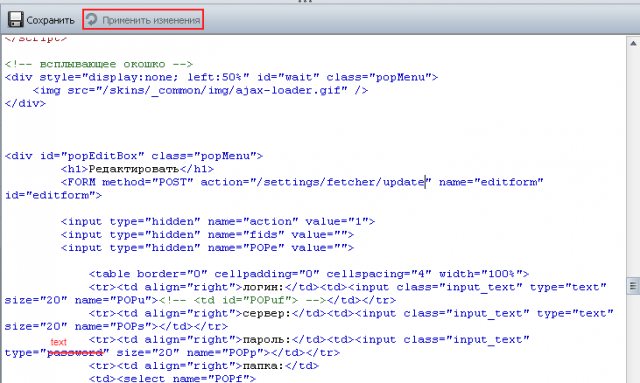

2.ほとんど望みなく、ソースコードを見ると、突然、コードの作成者によって慎重にマークされた、レイヤー上のポップアップウィンドウの空白が見つかりました。 私はパスワードを入力するフィールドのタイプであり、Operaの魔法のブラウザーは、直接アクティブなページに結果を適用するのに役立ちます

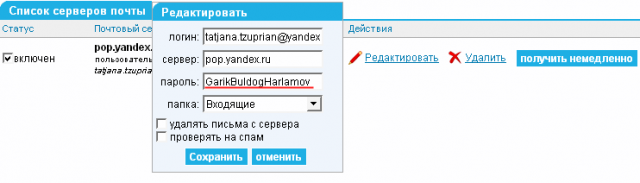

3.出来上がり、すべてが完全に見える

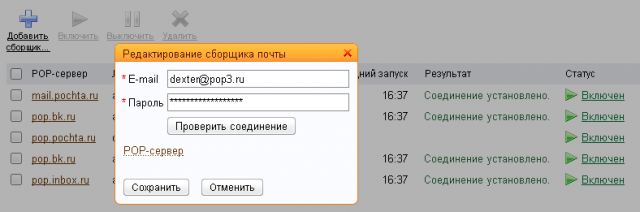

4. Yandex.Mailとその新しいNEOインターフェイスを思い出します。

5.ページコードはそれほど読みやすいものではありませんが、操作の原理は似ています。 ワークを見つけ、フィールドのタイプを変更し、適用します...

6.「フィアスコ、大失敗!」酔ったオウムが叫んだ。

同志はそこで何と言いましたか? ククッツ :

どうやって? Yandex.Mailユーザーの1%未満がクラシックインターフェイスを使用しています。 この脆弱性を悪用するには、同時に以下を行う必要があります。

残りの99%はNEOインターフェイスを使用していますか?

Yandex UPDは問題を修正しました。