悪意のあるソフトウェアをインストールすることを目的とした攻撃の開始点は、受信者に悪意のあるリンクをクリックするよう促すスパムメールを送信することでした。 移行後、さまざまなバージョン(6、7、8)のMicrosoft Internet Exporerブラウザー用の未知の脆弱性CVE-2010-0249によって攻撃が実装されました。

3日後、 ブログの 1つで、MicrosoftはIE8ユーザーにとって感染リスクが他の誰よりもはるかに低いという情報を公開しました。 これは、このブラウザーをインストールできるすべてのプラットフォームでデフォルトで、このエクスプロイトのコードの正しい実行を妨げるデータ実行防止(DEP)テクノロジーがアクティブになっているためです。

現在、この脆弱性はマイクロソフトからの製品の2月の月次アップデート(パッチ火曜日)でのみクローズされます。 エクスプロイトコードはすでに一般に公開されており、さまざまな情報セキュリティリソースで公開されています。 「パッチ」の毎月の予想はかなり長い時間です。

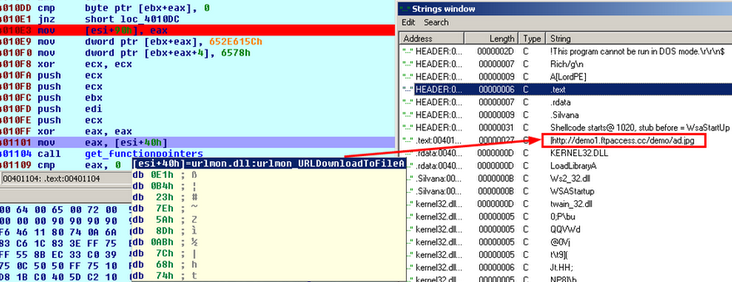

エクスプロイトコード自体がヒープスプレー攻撃を実行して、悪意のあるシェルコードを実行します 。 そのため、DEPを有効にすると、このエクスプロイトはヒープ上でデータを実行できなくなり、最悪の場合、ブラウザのクラッシュが発生します。 シェルコードが実行されると、トロイの木馬がダウンロードされ、残りの悪意のあるモジュールがシステムにインストールされます。

以下に、異なるバージョンのInternet ExplorerでのAuroraエクスプロイト(CVE-2010-0249)の動作を示すビデオを公開します。

インターネットExporer 6

インターネットExporer 7

インターネットExporer 8