イランの当局が最近の大規模な暴動でインターネットを検閲するために使用した技術のリストを以下に示します。 このリストは、人権ハッカー組織のNedaNetが編集した文書に基づいています 。

IPブロッキング

ベラルーシやロシアを含む多くの国の政府が使用する標準的な方法論。 P2P通信およびプロキシサーバーのネットワークに対しては無効です。

トラフィック分類(QoS)

特定のプロトコルおよび特定のポートを介して送信される、トラフィックが送信されるときのより高度な監視技術。 これは、ローカルインターネットセグメントのトラフィックの総量(外部通信チャネルのスループットは6 Gb / sと推定される)を削減し、特にコンテンツによるディープフィルタリングの場合に非常にリソースを消費する監視システムの負荷を軽減するために行われます。

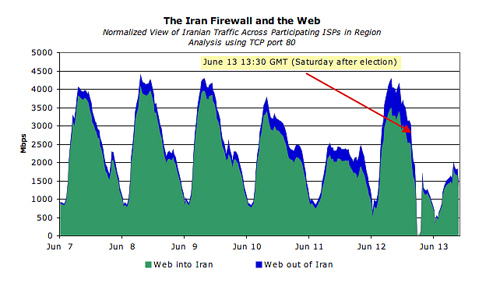

この図は、選挙週(TCP、ポート80)あたりのイランのバックボーンのトラフィック量を示しています。 ご覧のように、ある時点で当局は単に外部チャネルをブロックしました。

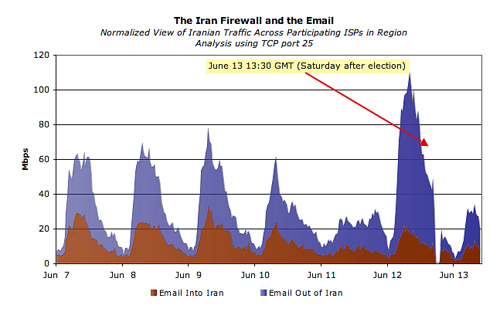

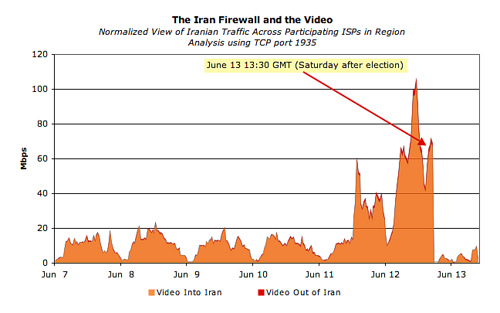

そして、ここにメールトラフィック(ポート25)とビデオ(ポート1935)のボリュームがあります。 ここで、フィルタリングの事実はさらに明白です。

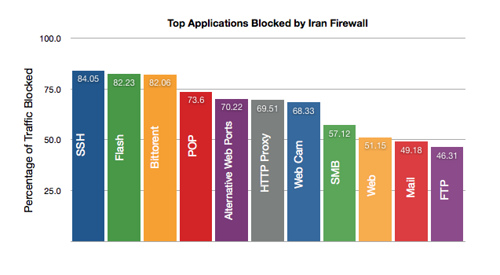

専門家は、プロトコルに応じて、この方法でブロックされたトラフィックの割合を推定します。

次の図は、選挙後の数日間に各イランのプロバイダーのネットワークを通過するトラフィック量が減少することを示しています(赤い矢印)が、TTNet(Turk Telecom)のみがより多くのトラフィックを通過させ始めました。 これは、トルコのプロバイダーが競合他社よりも効率的なコンテンツフィルタリングシステムを持っているためです。

パッケージヘッダー分析

実際、ヘッダー分析は、ディープパケットインスペクションの形式です(DPI、以下を参照)。 ここではパケットヘッダーのみが分析され、それ以上は分析されません。 この手法はDPIよりもはるかに効果的ではありませんが、イランでは、大量の情報を処理するのに適しているため、より頻繁に使用されました。 たとえば、この方法では、より深い分析方法を使用するすべてのSSLパケットを簡単に識別できます。

ヘディング分析の広範な使用により、人権活動家は敵を欺くことができます。これは、イランでFTPパケットのヘッダーにSSLトラフィックをラップしたときに成功しました。

パッケージ機能分析

これは、パケットヘッダーだけでなく、ビット長、送信頻度、およびコンテンツを特定できるその他の特性も分析するため、より高度なフィルタリング方法です。

イランでは、この手法はSSHトラフィックをブロックするために使用されましたが、同時に同じプロトコルを使用する企業VPNの動作容量を維持します。

詳細なパッケージ検査/コンテンツフィルタリング

パッケージの内容を分析する際の最も高度でリソース集約的なフィルタリング方法。 暗号化が使用されている場合でも、他の検証方法と組み合わせて、当局は彼らが何を扱っているかを簡単に判断できるため、この保護を回避することはできません。

イランの活動家は、この保護を回避する方法を見つけることができませんでした。ただし、使用できる穴が見つかることもありましたが、当局はすぐにそれらを閉鎖しました。

ネットワークワールド経由